Як створити вірусну посилання для телефону і комп'ютера?

Трапляються такі дні, коли полювання насорить кому-небудь таємно, або ж ви вирішили створити вірус, який буде красти дані, будь дані. Уявімо себе злими хакерами, які вирішили почати діяти. Давайте пізнаємо це неосяжне мистецтво.

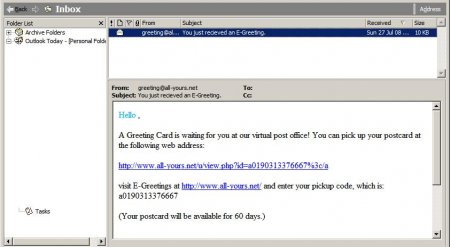

Вірусна посилання. Доступ до сервера або локальної мережі, по якій буде проходити поширення шкідливого додатка. Виконання програми, зараженої вірусом. Робота з програмами пакету Microsoft Office, коли з допомогою макровірусів документів вірус поширюється по всьому персонального комп'ютера користувача. Перегляд вкладень, що прийшли з повідомленнями електронної пошти, а вони виявилися інфікованими програмами і документами. Запуск операційної системи з зараженого системного диска. Установка на комп'ютер заздалегідь зараженої операційної системи.

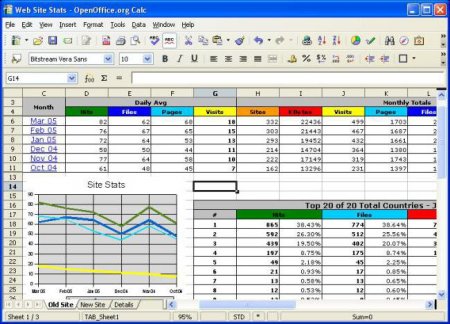

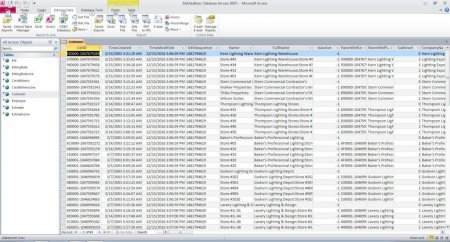

.com, .exe - ви скачали якусь програму, а там виявився вірус; .bat - командні файли, що містять певні алгоритми для операційної системи; .vbs - файли програми мовою Visual Basic for Application; .scr файли програм скрінсейверів, які крадуть дані з екрану пристрою; .sys - файли драйверів; .dll .lib, .obj - файли бібліотек; .doc - документ Microsoft Word; .xls - документ Microsoft Excel; .mdb - документ Microsoft Access; .ppt - документ Power Point; .dot - шаблон додатків пакетів Microsoft Office.

Програмні методи. До них відносяться антивіруси, файрволли й інше захисне ПЗ. Апаратні методи. Захист від стороннього втручання до портів або файлів пристрою, безпосередньо при доступі до "заліза". Організаційні методи захисту. Це додаткові заходи для співробітників та інших осіб, які можуть мати доступ до системи. Як знайти список вірусних посилань? Завдяки Інтернету можна скачати сервіси, наприклад, від Dr.Web. Або скористатися спеціальним сервісом для показу усіх можливих шкідливих посилань. Там є список на вірусні посилання. Залишається вибрати найбільш підходящий варіант.

Визначення вірусу

Історія комп'ютерних вірусів бере свій початок в 1983 році, коли Фред Коен використовував його вперше. Вірус - це шкідливий код, він спрямований на захоплення керування вашими файлами, налаштуваннями. Створює копії самого себе, всіляко захаращує персональний комп'ютер користувача. Деякі можна виявити відразу, коли інші ховаються в системі і паразитують в ній. Часто їх передача відбувається за допомогою сайтів, де розміщений піратський контент, порно-сайтів та інших. Буває, завантаження вірусів відбувається при бажанні завантажити мод або чит. Досить просто поширити вірус, якщо у вас готова вірусна посилання.Методи впливу шкідливих програм

До комп'ютерним вірусам належить безліч шкідливих програм, однак не всі вони здатні до "розмноження": Хробаки. Заражають файли на комп'ютері, це можуть бути будь-які файли, починаючи від .exe і закінчуючи завантажувальними секторами. Передаються через чати, програми для спілкування типу Skype, icq, через електронну пошту. Троянські коні, або троянці. Позбавлені самостійної здатності поширюватися: вони потрапляють на комп'ютер жертви завдяки їх авторам та третім особам. Руткіт. Збірка різних програмних утиліт при проникненні на комп'ютер жертви отримує права суперкористувача, мова про UNIX-системи. Являє собою багатофункціональний засіб для "заметанія слідів" при вторгненні в систему за допомогою сніффер, сканерів, кілоггерів, троянських програм. Здатні заразити пристрій на операційній системі Microsoft Windows. Захоплюють таблиці викликів та їх функцій, методи використання драйверів. Вимагачі. Такі шкідливі програми перешкоджають входу користувача на пристрій шляхом примусу до викупу. Останні великі події, пов'язані з програмами-вимагачами, - WannaCry, Petya, Cerber, Cryptoblocker і Locky. Всі вони вимагали за повернення доступу в систему криптовалюту біткоін. Кейлоггер. Стежить за введенням логінів і паролів на клавіатурі. Фіксує всі натискання, а потім відсилає журнал дій на віддалений сервер, після чого зловмисник використовує ці дані на свій розсуд. Сніфери. Аналізує дані з мережевої карти, записує логи з допомогою прослуховування, підключення сніфер при розрив каналу, відгалуження сниффером копії трафіку, а також через аналіз побічних електромагнітних випромінювань, атак на канальному або мережевому рівні. Ботнет, або зомбі-мережі. Така мережа являє собою безліч комп'ютерів, утворюють одну мережу і заражені шкідливою програмою для отримання доступу хакеру або іншому зловмиснику. Експлойти. Цей вид шкідливого програмного забезпечення може бути корисним для піратів, адже експлойти викликаються помилками в процесі розробки програмного забезпечення. Так зловмисник отримує доступ до програми, а далі і до системи користувача, якщо так задумав хакер. У них є окрема класифікація за вразливостей: нульовий день, DoS, підміна або XXS.Шляхи розповсюдження

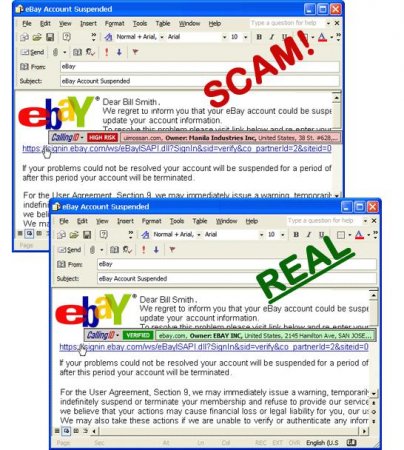

Шкідливий контент може потрапити на пристрій різними способами:Вірусна посилання. Доступ до сервера або локальної мережі, по якій буде проходити поширення шкідливого додатка. Виконання програми, зараженої вірусом. Робота з програмами пакету Microsoft Office, коли з допомогою макровірусів документів вірус поширюється по всьому персонального комп'ютера користувача. Перегляд вкладень, що прийшли з повідомленнями електронної пошти, а вони виявилися інфікованими програмами і документами. Запуск операційної системи з зараженого системного диска. Установка на комп'ютер заздалегідь зараженої операційної системи.

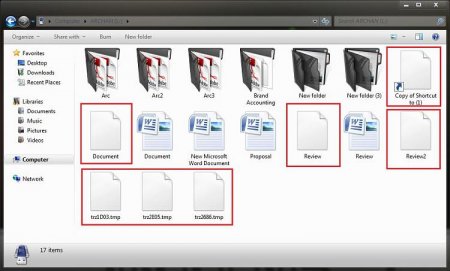

Де можуть ховатися віруси

Коли вірусна посилання зроблена, а ви запустили програму, яка починає приховану роботу на персональному комп'ютері, то деякі віруси та інші шкідливі програми здатні на приховування своїх даних у системі або в виконуваних файлах, розширення яких може бути такого типу:.com, .exe - ви скачали якусь програму, а там виявився вірус; .bat - командні файли, що містять певні алгоритми для операційної системи; .vbs - файли програми мовою Visual Basic for Application; .scr файли програм скрінсейверів, які крадуть дані з екрану пристрою; .sys - файли драйверів; .dll .lib, .obj - файли бібліотек; .doc - документ Microsoft Word; .xls - документ Microsoft Excel; .mdb - документ Microsoft Access; .ppt - документ Power Point; .dot - шаблон додатків пакетів Microsoft Office.

Ознаки

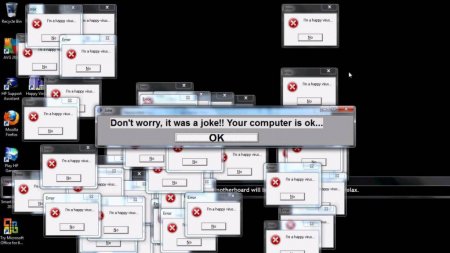

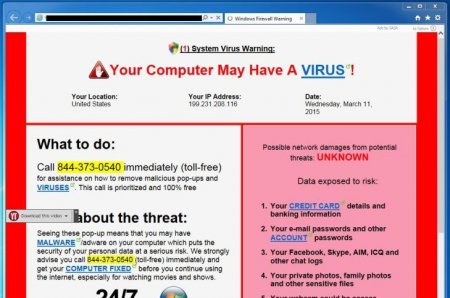

Будь-яке захворювання або зараження протікає в прихованій фазі або у відкритій, цей принцип властивий і шкідливого програмного забезпечення: Пристрій почало працювати зі збоями, програми, які працювали раніше добре, раптом стали гальмувати або вилітати. Повільна робота пристрою. Проблема з запуском операційної системи. Зникнення файлів і каталогів або зміна їх вмісту. Вміст файлу піддається зміні. Зміна часу модифікації файлів. Можна зауважити, якщо в папці використовується вид "список", або ви подивитеся на властивість елемента. Збільшення або зменшення кількості файлів на диску, і згодом збільшення або зменшення обсягу доступної пам'яті. Оперативної пам'яті стає менше з-за роботи сторонніх сервісів і програм. Показ шокуючих або інших зображень на екрані без втручання користувача. Дивні звукові сигнали.Методи захисту

Саме час подумати про способи захисту від вторгнення:Програмні методи. До них відносяться антивіруси, файрволли й інше захисне ПЗ. Апаратні методи. Захист від стороннього втручання до портів або файлів пристрою, безпосередньо при доступі до "заліза". Організаційні методи захисту. Це додаткові заходи для співробітників та інших осіб, які можуть мати доступ до системи. Як знайти список вірусних посилань? Завдяки Інтернету можна скачати сервіси, наприклад, від Dr.Web. Або скористатися спеціальним сервісом для показу усіх можливих шкідливих посилань. Там є список на вірусні посилання. Залишається вибрати найбільш підходящий варіант.

Вірусна посилання

Не забувайте, що використання вірусних програм переслідується по закону! Приступаємо до найголовнішого дії - до створення вірусних посилань і з'ясування способів їх поширення. Вибираємо операційну систему для атаки. Частіше це - Microsoft Windows, так як вона поширена більше, ніж інші системи, особливо якщо мова зайшла про старих версіях. До того ж більшість користувачів не оновлюють операційні системи, залишаючи їх вразливими до атак. Вибираємо спосіб поширення. Як створити вірусну посилання, яка не буде поширюватися? Аж ніяк. Для цього можна запакувати її у виконуючий файл, макроси в Microsoft Office, веб-скрипт. Дізнатися слабке місце для атаки. Порада: якщо користувач завантажує піратський софт, зазвичай він вимикає антивірус або не звертає на це уваги за наявності таблетки в репаке, так що це ще один спосіб для проникнення. Визначаємо функціонал вашого вірусу. Ви можете просто перевірити антивірус на здатність виявити ваш вірус, або ж використовувати шкідливу програму в більш масштабних цілях типу видалення файлів, перегляду повідомлень та інших дій. Для того, щоб щось написати, доведеться вибрати мову. Мову можна використовувати будь-який, а то і декілька, але більшою мірою використовується мова C і C++, для макровірусів є Microsoft Office. Розібратися можна за допомогою уроків в Інтернеті. Visual Basic - це середовище розробки. Час створення. На це може піти багато часу. Не забудьте про способи приховування вірусу від антивірусних програм, інакше вашу програму швидко знайдуть і знешкодять. Не факт, що ви комусь сильно нашкодите, так що спіть спокійно. Однак пам'ятайте, що за будь-який шкідливий софт потрібно нести відповідальність! Дізнайтеся більше про полиморфном коді. Подивіться методи приховування коду. Перевірте вірус на працездатність у віртуальній машині. Завантажте його в мережу і чекайте перших "клієнтів". Вірусна посилання для телефону створюється приблизно так само, але з пристроями на iOS доведеться помучитися, так як там хороша система захисту, на відміну від "Андроїда". Однак в останніх версіях вдалося поправити багато діри в системі захисту. Не забувайте, що є ще старі пристрої, а знаючи "любов" до створення нових версій у сторонніх розробників, велика частина андроїд-пристроїв піддана небезпеки.Цікаво по темі

Інформаційна безпека в інтернеті: правила, параметри, забезпечення

Багато людей не надають безпеки в інтернеті належного значення, і лише деякі вважають це чимось важливим. Заперечення того, що необхідно бути

Як перевірити посилання на вірус: методи і сервіси

Потрібно завантажити якусь гру, програму або файл, але боїтеся, що можете наткнутися на віруси? Для вас є спеціальні доповнення до браузеру і сайти,

Файли у форматі MDB: чим відкрити?

Багато користувачів ПК, особливо початківці, часто стикаються з невідомими розширеннями файлів. Одним з таких «проблемних» форматів як раз і є MDB, і

Зараження комп'ютерним вірусом може статися в процесі роботи з файлами?

При запуску шкідлива утиліта може засмічувати оперативну пам'ять, завантажувати небажані модулі, блокувати доступ до сайтів і виконувати ряд інших

Magnet-посилання: що це і як його використовувати?

В останні роки програма по захисту авторських прав різко посилилася. У зв'язку з цим багато торрент-трекери були закриті, файли, видалені, а