Поняття та види інформаційних загроз. Система забезпечення інформаційної безпеки

У сучасному суспільстві інформаційних технологій та зберігання на електронних носіях величезних баз даних питання забезпечення безпеки інформації і видів інформаційних загроз не позбавлені неробства. Випадкові і навмисні дії природного або штучного походження, які можуть завдати шкоди власнику чи користувачу інформацією – тема цієї статті.

Залежно від безпосереднього джерела загрози інформаційної безпеки можуть бути природні (наприклад, стихійні явища), людські (порушення конфіденційності інформації шляхом її розголошення), програмно-апаратні. Останній вид в свою чергу може поділятися на санкціоновані (помилки в роботі операційних систем) і несанкціоновані (злом сайту і зараження вірусами) загрози.

Крім того, інформаційні загрози можуть з'явитися на етапах доступу до комп'ютера і виявитися після дозволеного доступу (наприклад, несанкціоноване використання даних). У відповідності з місцем розташування у системі види інформаційних загроз можуть бути 3 типів: ті, які виникають на етапі доступу до інформації, розташованої на зовнішніх пристроях пам'яті, оперативної пам'яті і в тій, що циркулює по лініях зв'язку. Деякі загрози (наприклад, розкрадання інформації) не залежать від активності системи, інші (віруси) виявляються виключно при обробці даних.

Інша небезпека – це допущені помилки при розробці комп'ютерної системи. Наприклад, невірні алгоритми роботи, некоректне програмне забезпечення. Саме такі помилки часто використовуються зловмисниками. Ще один вид ненавмисних, але суттєвих видів загроз інформаційній безпеці – це некомпетентність, недбалість або неуважність користувачів. У 65% випадків послаблення інформаційної безпеки систем саме порушення функціональних обов'язків користувачами приводили до втрати, порушень конфіденційності і цілісності інформації.

Принципи забезпечення безпеки в інформаційній сфері

Головними принципами інформаційної безпеки, системи забезпечення її збереження і недоторканності є: Цілісність інформаційних даних. Цей принцип передбачає, що інформація зберігає зміст і структуру при її передачі і зберіганні. Право на створення, зміну або знищення даних зберігається лише у користувачів з відповідним статусом доступу. Конфіденційність даних. Мається на увазі, що доступ до масиву даних має чітко обмежене коло користувачів, авторизованих в даній системі, тим самим забезпечуючи захист від несанкціонованого доступу до інформації. Доступність масиву даних. Згідно з цим принципом, авторизовані користувачі отримують своєчасний і безперешкодний доступ до неї. Достовірність інформації. Цей принцип виражається в тому, що інформація належить суворо тільки суб'єкту, від якого вона прийнята і який є її джерелом.Завдання забезпечення безпеки

Питання інформаційної безпеки виходять на перший план у разі, якщо порушення в роботі та помилки, що виникають в комп'ютерній системі можуть привести до серйозних наслідків. І під завданнями системи забезпечення інформаційної безпеки передбачають багатопланові комплексні заходи. Вони включають запобігання неправомірного використання, пошкодження, спотворення, копіювання і блокування інформації. Сюди відноситься відстеження та запобігання несанкціонованого доступу осіб без належного рівня авторизації, запобігання витоку інформації і всіх можливих загроз її цілісності та конфіденційності. При сучасному розвитку баз даних питання безпеки стають важливими не тільки для дрібних і приватних користувачів, але і для фінансових структур, великих корпорацій.Класифікація видів загроз інформаційної безпеки

Під «загрозою» в даному контексті розуміють потенційно можливі дії, явища і процеси, які здатні призвести до небажаних наслідків або впливу на операційну систему або на збережену інформацію. У сучасному світі відомо досить велика кількість таких інформаційних загроз, види яких класифікують на підставі одного з критеріїв. Так, за природою виникнення виділяють: Природні загрози. Це ті, які виникли внаслідок фізичних впливів або стихійних явищ. Штучні загрози. До даного виду інформаційних загроз відносяться всі, які пов'язані з діями людини. У відповідності зі ступенем навмисності загрози поділяються на випадкові і навмисні.Залежно від безпосереднього джерела загрози інформаційної безпеки можуть бути природні (наприклад, стихійні явища), людські (порушення конфіденційності інформації шляхом її розголошення), програмно-апаратні. Останній вид в свою чергу може поділятися на санкціоновані (помилки в роботі операційних систем) і несанкціоновані (злом сайту і зараження вірусами) загрози.

Класифікація за віддаленості джерела

В залежності від положення джерела виділяють 3 основних види інформаційних загроз: Загрози від джерела, що знаходиться за межами комп'ютерної операційної системи. Наприклад, перехоплення інформації в момент передачі її по каналах зв'язку. Загрози, джерело яких знаходиться в межах підконтрольної операційної системи. Наприклад, розкрадання даних або витік інформації. Загрози, що виникли всередині самої системи. Наприклад, некоректна передача або копіювання ресурсу.Інші класифікації

Незалежно від віддаленості джерела вид інформаційної загрози може бути пасивним (вплив не тягне змін в структурі даних) і активним (вплив змінює структуру даних, зміст комп'ютерної системи).Крім того, інформаційні загрози можуть з'явитися на етапах доступу до комп'ютера і виявитися після дозволеного доступу (наприклад, несанкціоноване використання даних). У відповідності з місцем розташування у системі види інформаційних загроз можуть бути 3 типів: ті, які виникають на етапі доступу до інформації, розташованої на зовнішніх пристроях пам'яті, оперативної пам'яті і в тій, що циркулює по лініях зв'язку. Деякі загрози (наприклад, розкрадання інформації) не залежать від активності системи, інші (віруси) виявляються виключно при обробці даних.

Ненавмисні (природні) загрози

Механізми реалізації даного виду інформаційних загроз вивчені достатньо добре, як і методи для їх запобігання. Особливу небезпеку для комп'ютерних систем представляють аварії та природні (стихійні) явища. В результаті такого впливу стає недоступною інформація (повністю або частково), вона може спотворитися або зовсім зруйнується. Система забезпечення інформаційної безпеки не може повністю виключити або попередити такі загрози.Інша небезпека – це допущені помилки при розробці комп'ютерної системи. Наприклад, невірні алгоритми роботи, некоректне програмне забезпечення. Саме такі помилки часто використовуються зловмисниками. Ще один вид ненавмисних, але суттєвих видів загроз інформаційній безпеці – це некомпетентність, недбалість або неуважність користувачів. У 65% випадків послаблення інформаційної безпеки систем саме порушення функціональних обов'язків користувачами приводили до втрати, порушень конфіденційності і цілісності інформації.

Навмисні інформаційні загрози

Цей вид загроз характеризується динамічним характером і постійним поповненням новими видами і способами цілеспрямованих дій порушників. У даній сфері зловмисники використовують спеціальні програми: Віруси - невеликі програми, які самостійно копіюються і поширюються в системі. Черв'яки - активирующиеся при кожному завантаженні комп'ютера утиліти. Подібно вірусам, вони копіюються і самостійно поширюються в системі, що призводить до її перевантаження та блокування роботи. Троянські коні - приховані під корисними додатками шкідливі програми. Саме вони можуть пересилати зловмиснику інформаційні файли і руйнувати програмне забезпечення системи. Але шкідливі програми не єдиний інструмент навмисного вторгнення. У хід йдуть також численні методи шпигунства – прослушка, розкрадання програм і атрибутів захисту, злом та крадіжка документів. Перехоплення паролів найчастіше проводиться з використанням спеціальних програм.Промисловий шпигунство

Статистика ФБР та Інституту захисту комп'ютерів (США) свідчить про те, що 50% вторгнень здійснюють самі працівники компаній або підприємств. Крім них, суб'єктами таких інформаційних загроз стають компанії-конкуренти, кредитори, покупці і компанії-продавці, а також злочинні елементи. Особливу занепокоєність викликають хакери і технокрысы. Це кваліфіковані користувачі й програмісти, які здійснюють злом сайтів та комп'ютерних мереж з метою наживи або з спортивного інтересу.Як захистити інформацію?

Незважаючи на постійне зростання й динамічний розвиток різного роду інформаційних загроз, існують все ж і методи захисту. Фізичний захист – це перший етап інформаційної безпеки. Сюди відноситься обмеження доступу для сторонніх користувачів і пропускна система, особливо для доступу в серверне підрозділ. Базовий рівень захисту інформації – це програми, що блокують комп'ютерні віруси і антивірусні програми, системи для фільтрації кореспонденції сумнівного характеру. Захист від DDoS-атак, яку пропонують розробники програмного забезпечення. Створення резервних копій, що зберігаються на інших зовнішніх носіях або в так званому «хмарі». План аварійної роботи і відновлення даних. Цей метод важливий для великих компаній, які хочуть убезпечити себе і скоротити час простою в разі збою. Шифрування даних при передачі їх з допомогою електронних носіїв. Захист інформації потребує комплексного підходу. І чим більша кількість методів буде використовуватися, тим ефективніше буде здійснюватися захист від несанкціонованого доступу, погроз знищення або пошкодження даних, а також їх розкрадань.Кілька фактів, які змушують задуматися

У 2016 році до 26% банків були зафіксовані DDoS-атаки. Одна з найбільших витоків персональних даних сталася в липні 2017 р. в бюро кредитних історій Equifax (США). Дані 143 мільйонів чоловік і 209 тисяч номерів кредитних карт потрапили в руки зловмисників. «Хто володіє інформацією – той володіє світом». Цей вислів не втратив своєї актуальності, особливо коли мова йде про конкуренцію. Так, у 2010 р. була зірвана презентація iPhone 4 через те, що один із співробітників забув прототип смартфона в барі, а знайшов його студент продав прототип журналістам. В результаті цього ексклюзивний огляд смартфона вийшов у ЗМІ за кілька місяців до його офіційної презентації.Цікаво по темі

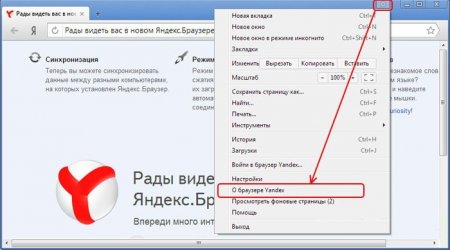

Як оновити "Яндекс": поради та інструкції

"Яндекс" - назва популярного сайту та однойменного браузера. Час від часу інтернет-оглядач необхідно оновлювати. Але як це зробити?

Як видалити Clkmon.com: кілька простих порад

Рекламні віруси, все частіше з'являються в Інтернеті, стали впливати на комп'ютери дуже вибірково і навіть, якщо можна так сказати, все більш

Засоби і способи захисту інформації

Сучасні способи та засоби захисту інформації існують, щоб мінімізувати ризик витоку, викрадення, зміни інформації або створення підроблених обсягів