Принципи побудови та схема локальної мережі

Сучасні комп'ютерні технології неможливо уявити собі без об'єднання всіляких пристроїв у вигляді стаціонарних терміналів, ноутбуків або навіть мобільних девайсів в єдину мережу. Така організація дозволяє не тільки швидко обмінюватися даними між різними пристроями, але і використовувати обчислювальні можливості всіх одиниць техніки, підключеного до мережі, не кажучи вже про можливості доступу до периферійних складових начебто принтерів, сканерів і т. д. Але за якими принципами здійснюється таке об'єднання? Для їх розуміння необхідно розглянути структурну схему локальної мережі, часто називають топологією, про що далі й піде мова. На сьогоднішній день існує декілька основних класифікацій і типів об'єднання будь-яких пристроїв, що підтримують мережеві технології, в одну мережу. Звичайно ж, мова йде про тих девайсах, на яких встановлені спеціальні дротові або бездротові мережеві адаптери і модулі.

Бездротова схема з'єднання комп'ютерів в локальній мережі заснована на передачі інформації за допомогою радіосигналу, який розподіляється між усіма підключаються пристроями, які роздають девайсами, в якості яких можуть виступати маршрутизатори (роутери і модеми), точки доступу (звичайні комп'ютери, ноутбуки, смартфони, планшети), комутаційні пристрої (світчі, хаби), повторювачі сигналу (репитеры) і т. д. При такій організації застосовуються оптоволоконні кабелі, які підключаються безпосередньо до основного роздає сигнал обладнання. У свою чергу, відстань, на яке можна передавати інформацію, зростає приблизно до 2 км, а в радіочастотному діапазоні в основному застосовуються частоти 24 і 51 МГц (технологія IEEE 80211 більше відома як Wi-Fi). Провідні мережі прийнято вважати більш захищеними від зовнішнього впливу, оскільки безпосередньо отримати доступ до всіх терміналів виходить не завжди. Бездротові структури в цьому відношенні програють досить сильно, адже при бажанні грамотний зловмисник може легко обчислити мережевий пароль, отримати доступ до маршрутизатора, а вже через нього дістатися до будь-якого пристрою, в даний момент використовує сигнал Wi-Fi. І дуже часто в тих же державних структурах або в оборонних підприємствах багатьох країн використовувати бездротове обладнання категорично забороняється.

Комп'ютери з'єднуються один з одним послідовно і тільки одним кабелем (грубо кажучи, на вході і на виході). Звичайно, така методика знижує матеріальні витрати, проте у випадку виходу з ладу хоча б однієї мережевої одиниці порушується цілісність всієї структури. Якщо можна так сказати, на певній ділянці, де присутня пошкоджений термінал, передача (проходження) даних просто зупиняється. Відповідно, і при проникнення в мережу небезпечних комп'ютерних загроз вони точно так само послідовно проходять від одного терміналу до іншого. Зате у випадку присутності на одній з ділянок надійного захисту вірус буде ліквідовано і далі не пройде.

Схеми локальних комп'ютерних мереж: основна класифікація

Насамперед у розгляді будь-якого типу організації комп'ютерних мереж необхідно відштовхуватися виключно від способу об'єднання комп'ютерів в єдине ціле. Тут можна виділити два основних напрямки, які використовуються при створенні схеми локальної мережі. Підключення по мережі може бути або дротовим або бездротовим. У першому випадку використовуються спеціальні коаксіальні кабелі або кручені пари. Така технологія отримала назву Ethernet-з'єднання. Однак у разі використання в схемі локальної обчислювальної мережі коаксіальних кабелів їх максимальна довжина становить близько 185-500 м при швидкості передачі даних 10 Мбіт/с. Якщо застосовуються виті пари класів 7 6 і 5е, їх протяжність може становити 30-100 м, а пропускна здатність коливається в межах 10-1024 Мбіт/с.Бездротова схема з'єднання комп'ютерів в локальній мережі заснована на передачі інформації за допомогою радіосигналу, який розподіляється між усіма підключаються пристроями, які роздають девайсами, в якості яких можуть виступати маршрутизатори (роутери і модеми), точки доступу (звичайні комп'ютери, ноутбуки, смартфони, планшети), комутаційні пристрої (світчі, хаби), повторювачі сигналу (репитеры) і т. д. При такій організації застосовуються оптоволоконні кабелі, які підключаються безпосередньо до основного роздає сигнал обладнання. У свою чергу, відстань, на яке можна передавати інформацію, зростає приблизно до 2 км, а в радіочастотному діапазоні в основному застосовуються частоти 24 і 51 МГц (технологія IEEE 80211 більше відома як Wi-Fi). Провідні мережі прийнято вважати більш захищеними від зовнішнього впливу, оскільки безпосередньо отримати доступ до всіх терміналів виходить не завжди. Бездротові структури в цьому відношенні програють досить сильно, адже при бажанні грамотний зловмисник може легко обчислити мережевий пароль, отримати доступ до маршрутизатора, а вже через нього дістатися до будь-якого пристрою, в даний момент використовує сигнал Wi-Fi. І дуже часто в тих же державних структурах або в оборонних підприємствах багатьох країн використовувати бездротове обладнання категорично забороняється.

Класифікація мереж за типом з'єднання пристроїв між собою

Окремо можна виділити повнозв'язну топологію схеми з'єднання комп'ютерів у локальній мережі. Така організація підключення увазі тільки те, що абсолютно всі термінали, що входять в мережу, мають зв'язок один з одним. І як вже зрозуміло, така структура є практично не захищеною в плані зовнішнього вторгнення або при проникненні зловмисників в мережу за допомогою спеціальних вірусних програм-хробаків або шпигунських аплетів, які спочатку могли б бути записані на знімних носіях, які ті ж недосвідчені співробітники підприємств за незнання могли підключити до своїх комп'ютерів. Саме тому найчастіше використовуються інші схеми з'єднання в локальній мережі. Однією з таких можна назвати пористу структуру, з якої певні початкові зв'язки були видалені.Загальна схема з'єднання комп'ютерів в локальній мережі: поняття основних типів топології

Тепер коротко зупинимося на дротяних мережах. У них можна застосовувати кілька найбільш поширених типів побудови схем локальних мереж. Самими основними видами є структури типу «зірка», «шина» і «кільце». Правда, найбільше застосування отримав саме перший тип і його похідні, але нерідко можна зустріти і змішані типи мереж, де використовуються комбінації всіх трьох головних структур.Топологія «зірка»: плюси і мінуси

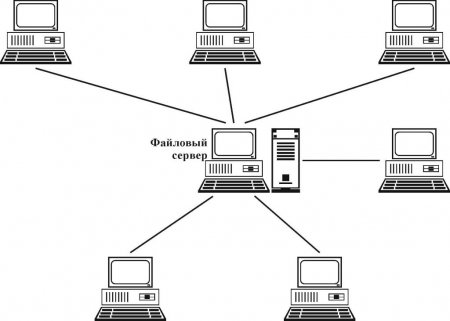

Схема локальної мережі «зірка» вважається найбільш поширеною і широко застосовується на практиці, якщо мова йде про використанні основних типів підключення, так сказати, у чистому вигляді. Суть такого об'єднання комп'ютерів в єдине ціле полягає в тому, що всі вони підключаються безпосередньо до центрального терміналу (серверу) та між собою не мають жодних зв'язків. Абсолютно вся передається і приймається інформація проходить безпосередньо через центральний вузол. І саме ця конфігурація вважається найбільш безпечною. Чому? Та тільки тому, що впровадження тих же вірусів в мережеве оточення можна зробити або з центрального терміналу, або дістатися через нього з іншого комп'ютерного пристрою. Однак дуже сумнівним виглядає той момент, що в такій схемі локальної мережі підприємства або державної установи не буде забезпечено високий рівень захисту центрального сервера. А впровадити шпигунське ПЗ з окремого терміналу вийде тільки при наявності фізичного доступу до нього. До того ж і з боку центрального вузла на кожен мережевий комп'ютер можуть бути накладені досить серйозні обмеження, що особливо часто можна спостерігати при використанні мережевих операційних систем, коли на комп'ютерах відсутні навіть жорсткі диски, а всі основні компоненти застосовуваної ОС завантажуються безпосередньо з головного терміналу. Але і тут є свої недоліки. Насамперед це пов'язано з підвищеними фінансовими витратами на прокладку кабелів, якщо основний сервер знаходиться не в центрі топологічної структури. Крім того, швидкість обробки інформації безпосередньо залежить від обчислювальних можливостей центрального вузла, і якщо він виходить з ладу, відповідно, на всіх комп'ютерах, що входять в мережеву структуру, зв'язки порушуються.Схема «шина»

Схема з'єднання в локальній мережі за типом «шини» теж є однією з найпоширеніших, а її організація заснована на застосуванні єдиного кабелю, через відгалуження якого до мережі підключаються всі термінали, в тому числі і центральний сервер. Головним недоліком такої структури можна назвати високу вартість прокладання кабелів, особливо для тих випадків, коли термінали знаходяться на досить великій відстані один від одного. Зате при виході з ладу одного або декількох комп'ютерів зв'язку між усіма іншими компонентами мережному оточенні не порушуються. Крім того, при використанні такої схеми локальної мережі проходить через основний канал дуже часто дублюється на різних ділянках, що дозволяє уникнути її пошкодження або неможливості її доставки у пункт призначення. А от безпека в такій структурі, на жаль, страждає досить сильно, оскільки через центральний кабель шкідливі вірусні коди можуть проникнути на всі інші машини.Структура «кільце»

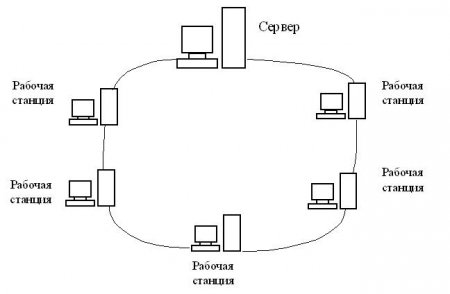

Кільцеву схему (топологію) локальної мережі в певному сенсі можна назвати морально застарілою. На сьогоднішній день вона не використовується практично ні в одній мережевій структурі (хіба що тільки у змішаних типах). Пов'язано це як раз із самими принципами об'єднання окремих терміналів в одну організаційну структуру.Комп'ютери з'єднуються один з одним послідовно і тільки одним кабелем (грубо кажучи, на вході і на виході). Звичайно, така методика знижує матеріальні витрати, проте у випадку виходу з ладу хоча б однієї мережевої одиниці порушується цілісність всієї структури. Якщо можна так сказати, на певній ділянці, де присутня пошкоджений термінал, передача (проходження) даних просто зупиняється. Відповідно, і при проникнення в мережу небезпечних комп'ютерних загроз вони точно так само послідовно проходять від одного терміналу до іншого. Зате у випадку присутності на одній з ділянок надійного захисту вірус буде ліквідовано і далі не пройде.

Змішані типи мереж

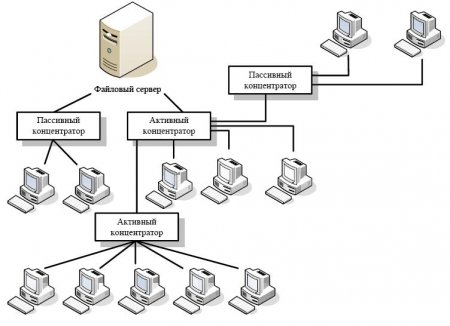

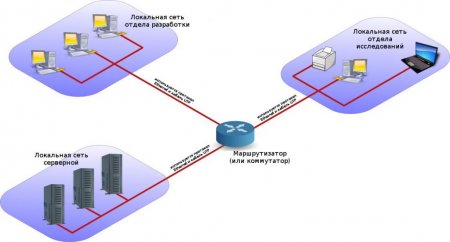

Як вже було сказано вище, основні типи схем локальних мереж в чистому вигляді практично не зустрічаються. Набагато більш надійними і в плані безпеки, і по витратах, і по зручності доступу виглядають змішані типи, у яких можуть бути присутніми елементи основних видів мережевих схем. Так, дуже часто можна зустріти мережі з деревоподібною структурою, яку можна назвати якоюсь подобою «зірки», оскільки всі відгалуження йдуть з однієї точки, званої коренем. А от організація гілок у такій схемі підключення по локальній мережі може містити в собі і кільцеві, і шинні структури, ділячись на додаткові відгалуження, часто визначаються як підмережі. Зрозуміло, що така організація є досить складною, і при її створенні необхідно використовувати додаткові технічні пристосування на зразок мережевих комутаторів або розгалужувачів. Але, як кажуть, мета виправдовує засоби, адже завдяки такій складній структурі важливу та конфіденційну інформацію можна захистити дуже надійно, ізолювавши її в гілках підмереж і практично обмеживши доступ до неї. Те ж саме стосується і виведення з ладу складових. При такій побудові схем локальних мереж зовсім необов'язково використовувати тільки один центральний вузол. Їх може бути кілька, причому з абсолютно різними рівнями захисту та доступу, що ще більше підвищує ступінь загальної безпеки.Логістична топологія

Особливо важливо при організації мережевих структур звернути увагу на застосовувані способи передачі даних. У комп'ютерній термінології такі процеси прийнято називати логістичної або логічною топологією. При цьому фізичні методи передачі інформації в різних структурах можуть досить суттєво відрізнятися від логічних. Саме логістика, по суті своїй, визначає маршрути прийому/передачі. Дуже часто можна спостерігати, що при побудові мережі у вигляді «зірки» обмін інформацією здійснюється з використанням шинної топології, коли сигнал може прийматися одночасно всіма пристроями. У кільцевих логічних структурах можна зустріти ситуацію, коли сигнали або дані приймаються тільки тими терміналами, для яких вони призначені, незважаючи навіть на послідовне проходження через всі супутні ланки.Найбільш відомі мережі

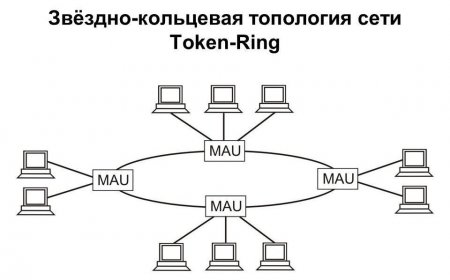

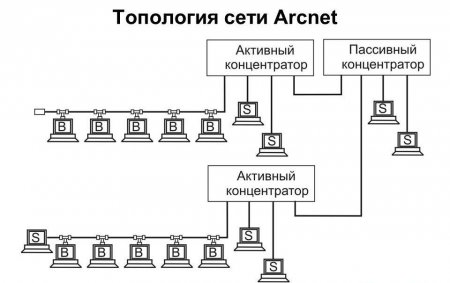

Вище поки що розглядалося виключно побудова схем локальних мереж на базі технології Ethernet, яка в найпростішому вираженні використовує адреси, протоколи і стеків TCP/IP. Але ж у світі можна знайти величезну кількість мережевих структур, які мають відмінні від наведених принципи мережевої організації. Найбільш відомими з усіх (крім Ethernet з використанням логічної шинної топології) є Token Ring і Arcnet. Мережева структура Token Ring в свій час була розроблена відомої компанією IBM і базується на логічній схемі локальної мережі «маркерное кільце», що визначає доступ кожного терміналу до переданої інформації. У фізичному відношенні також застосовується кільцева структура, однак вона має свої особливості. Для об'єднання комп'ютерів в єдине ціле є можливість використання або витої пари, або оптоволоконного кабелю, але швидкість передачі даних складає лише 4-16 Мбит/с. Зате маркерна система типу "зірки" дозволяє передавати і отримувати дані лише тим терміналів, які мають на це право (помічені маркером). Але основним недоліком такої організації є те, що в певний момент може володіти такими правами тільки одна станція. Не менш цікавою виглядає і схема локальної мережі Arcnet, створена в 1977 році компанією Datapoint, яку багато фахівців називають самої недорогий, простий і дуже гнучкою структурою. Для передачі інформації та підключення комп'ютерів можуть застосовуватися коаксіальні або оптоволоконні кабелі, але також не виключається можливість використання витої пари. Правда, в плані швидкості прийому/передачі цю структуру особливо продуктивною назвати не можна, оскільки в максимумі обмін пакетами може проводитися на швидкості підключення не більше 25 Мбіт/с. В якості фізичного підключення використовується схема «зірка», а в логічному – «маркерна шина». З правами на прийом/передачу справа йде так само, як і у випадку з Token Ring, за винятком того, що передається від однієї машини інформація доступна абсолютно всім терміналів, що входять в мережеве оточення, а не якийсь одній машині.Короткі відомості по налаштуванню дротового і бездротового підключення

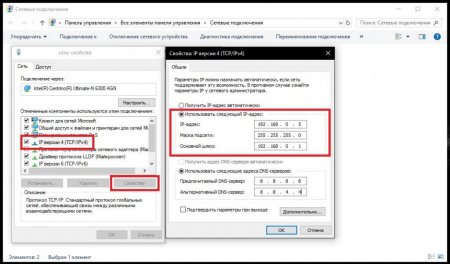

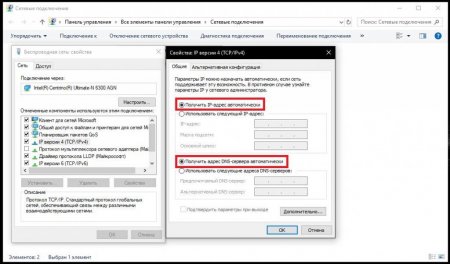

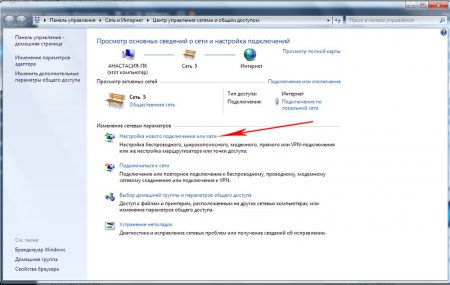

Тепер коротко зупинимося на деяких важливих моментах створення і застосування будь-якої з описаних схем локальної мережі. Програми сторонніх розробників при використанні будь-якої з відомих операційних систем для виконання таких дій не потрібні, оскільки основні інструменти передбачені в їх стандартних наборах спочатку. Однак у будь-якому випадку необхідно враховувати деякі важливі нюанси, що стосуються налаштування IP-адрес, які використовуються для ідентифікації комп'ютерів в мережевих структурах. Різновидів всього дві – статичні і динамічні адреси. Перші, як уже зрозуміло з назви, є постійними, а другі можуть змінюватися при кожному новому поєднанні, але їх значення знаходяться виключно в одному діапазоні, що встановлюється постачальником послуг зв'язку (провайдером). У провідних корпоративних мережах для забезпечення високої швидкості обміну даними між мережевими терміналами найчастіше використовуються статичні адреси, яких призначає кожній машині, що знаходиться в мережі, а при організації мережі з бездротовим підключенням зазвичай використовуються динамічні адреси. Для встановлення заданих параметрів статичної адреси у Windows-системах використовуються параметри протоколу IPv4 (на пострадянському просторі шоста версія ще особливо широкого розповсюдження не отримала). У властивостях протоколу достатньо прописати IP-адресу для кожної машини, а параметри маски підмережі та основного шлюзу є загальними (якщо тільки не використовується деревоподібна структура з безліччю підмереж), що виглядає дуже зручним з точки зору швидкого налаштування підключення. Незважаючи на це, динамічні адреси використовувати теж можна. Вони призначаються автоматично, для чого в налаштуваннях протоколу TCP/IP є спеціальний пункт, в кожен певний момент часу присвоюються мережевим машин прямо з центрального сервера. Діапазон виділених адрес надається провайдером. Але це абсолютно не означає, що адреси повторюються. Як відомо, у світі не може бути двох однакових зовнішніх IP, і в цьому випадку мова йде або про те, що вони змінюються тільки всередині мережі або перекидаються з однієї машини на іншу, коли якийсь зовнішній адреса виявляється вільним. У випадку з бездротовими мережами, коли для первинного підключення використовуються маршрутизатори та точки доступу, що роздають (транслюють або посилюють) сигнал, налаштування виглядає ще простіше. Головна умова для такого типу підключення – установка автоматичного отримання внутрішнього IP-адреси. Без цього з'єднання працювати не буде. Єдиний змінний параметр – адреси серверів DNS. Незважаючи на початкову установку автоматичного отримання, часто (особливо при зниженні швидкості підключення) рекомендується виставляти такі параметри вручну, використовуючи для цього, наприклад, безкоштовні комбінації, поширювані компаніями Google, Yandex і т. д. Нарешті, навіть при наявності тільки якогось певного набору зовнішніх адрес, за якими в інтернеті ідентифікується будь-яке комп'ютерне або мобільний пристрій, змінювати їх теж можна. Для цього передбачено безліч спеціальних програм. Схема локальної мережі може мати будь-яку з вище перерахованих варіацій. А суть застосування таких інструментів, які найчастіше являють собою або VPN-клієнти, або віддалені проксі-сервери, полягає в тому, щоб змінити зовнішній IP, який, якщо хтось не знає, має чітку географічну прив'язку, на незайнятий адресу, по розташуванню знаходиться в абсолютно іншій локації (хоч на краю світу). Застосовувати такі утиліти можна безпосередньо в браузерах (VPN-клієнти і розширення) або проводити зміну на рівні всієї операційної системи (наприклад, за допомогою програми SafeIP), коли деякими додатками, що працюють у фоновому режимі, потрібно отримати доступ до заблокованих або недоступним для певного регіону інтернет-ресурсів.Епілог

Якщо підводити підсумки всьому вищесказаному, можна зробити кілька основних висновків. Перше і найголовніше стосується того, що основні схеми підключення постійно видозмінюються, і їх у початковому варіанті практично ніколи не використовують. Найбільш просунутими і найбільш захищеними є складні деревоподібні структури, в яких додатково може використовуватися кілька підлеглих (залежних) або незалежних підмереж. Нарешті, хто б що не говорив, на сучасному етапі розвитку комп'ютерних технологій провідні мережі, навіть незважаючи на високі фінансові витрати на їх створення, все одно за рівнем безпеки на голову вище, ніж найпростіші бездротові. Але бездротові мережі мають одну незаперечну перевагу – дозволяють об'єднувати комп'ютери та мобільні пристрої, які географічно можуть бути віддалені один від одного на дуже великі відстані.Цікаво по темі

L2TP-з'єднання - що це таке? Як налаштувати L2TP-з'єднання

Сьогодні підключення до інтернету по локальній або віртуальної мережі на основі бездротових технологій стали дуже популярними і серед звичайних

Таблиця маршрутизації — електронна таблиця. Таблиця маршрутизації: опис, побудову, команда і рекомендації

Таблиця маршрутизації являє собою набір правил, часто переглядаються в табличному форматі, який використовується для визначення того, куди будуть

PLC-адаптер: ціна та відгуки

PLC-адаптери: принцип роботи, види, переваги та недоліки. Нюанси роботи адаптерів і безпека передачі даних у PLC-мережі.

Що таке топологія? Що розуміється під топологією локальної мережі

Термін «топологія» має досить багато значень, одне з яких застосовується у комп'ютерному світі для опису мереж. Що таке топологія комп'ютерних мереж,