Забезпечення безпеки комп'ютерних мереж

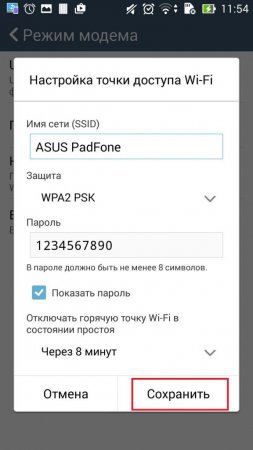

Безпека комп'ютерних мереж забезпечується за рахунок політики та практик, прийнятих для запобігання та моніторингу несанкціонованого доступу, незаконного використання, модифікації або відключення мережі і доступних для неї ресурсів. Вона включає в себе авторизацію доступу до даних, яка контролюється мережевим адміністратором. Користувачі обирають або призначають ідентифікатор і пароль або іншу аутентификационную інформацію, яка дозволяє їм отримувати доступ до даних і програм в межах своїх повноважень. Мережева безпека охоплює безліч комп'ютерних мереж, як державних, так і приватних, які використовуються в повсякденній роботі, здійснюючи транзакції і комунікації між підприємствами, державними установами та приватними особами. Мережі можуть бути приватними (наприклад, всередині компанії) і іншими (які можуть бути відкриті для доступу громадськості).

Безпека комп'ютерних мереж пов'язана з організаціями, підприємствами та іншими типами установ. Це захищає мережу, а також виконує захисні і наглядові операції. Найбільш поширеним і простим способом захисту мережевого ресурсу є присвоєння йому унікального імені і відповідного пароля.

Мережі можуть піддаватися атакам з різних джерел. Вони можуть бути двох категорій: «Пасивні», коли мережевий порушник перехоплює дані, що проходять через мережу, і «Активні», при яких зловмисник ініціює команди для порушення нормальної роботи мережі або для проведення моніторингу з метою отримати доступ до даних. Щоб захистити комп'ютерну систему, важливо розібратися в типах атак, які можуть бути здійснені проти неї. Ці загрози можуть бути розділені на наступні категорії.

Після аутентифікації брандмауер застосовує політику доступу. Ця служба безпеки комп'ютерної мережі ефективна для запобігання несанкціонованого доступу, але цей компонент може не перевірити потенційно небезпечний контент, такий як комп'ютерні черв'яки або трояни, що передаються по мережі. Антивірусне програмне забезпечення або система запобігання вторгнень (IPS) допомагають виявляти і блокувати дію таких шкідливих програм. Система виявлення вторгнень, заснована на скануванні даних, може також відстежувати мережу для подальшого аналізу на високому рівні. Нові системи, які об'єднують необмежену машинне навчання з повним аналізом мережевого трафіку, можуть виявляти активних мережевих зловмисників вигляді шкідливих інсайдерів або цільових зовнішніх шкідників, які зламали комп'ютер користувача або обліковий запис. Крім того, зв'язок між двома хостами може бути зашифрована для забезпечення більшої конфіденційності.

Інші фахівці визначають її як єдиний дизайн безпеки комп'ютерних мереж та безпеки інформаційних систем, який враховує потреби та потенційні ризики, пов'язані з певним сценарієм або середовищем, а також визначає, коли і де застосовувати певні кошти. Ключовими її атрибутами є: відносини різних компонентів і того, як вони залежать один від одного. визначення заходів контролю на основі оцінки ризиків, передової практики, фінансів і правових питань. стандартизації засобів контролю.

Безпека комп'ютерних мереж пов'язана з організаціями, підприємствами та іншими типами установ. Це захищає мережу, а також виконує захисні і наглядові операції. Найбільш поширеним і простим способом захисту мережевого ресурсу є присвоєння йому унікального імені і відповідного пароля.

Управління безпекою

Управління безпекою для мереж може бути різним для різних ситуацій. Домашній або малий офіс може вимагати тільки базової безпеки, у той час як великим підприємствам може знадобитися обслуговування з високим рівнем надійності і розширене програмне і апаратне забезпечення для запобігання злому і розсилання небажаних атак.Типи атак мережі

Уразливість є слабкістю в дизайні, реалізації, роботі або внутрішньому контролі. Більшість виявлених вразливостей задокументовані в базі даних Common Vulnerabilitiesand Exposures (CVE).Мережі можуть піддаватися атакам з різних джерел. Вони можуть бути двох категорій: «Пасивні», коли мережевий порушник перехоплює дані, що проходять через мережу, і «Активні», при яких зловмисник ініціює команди для порушення нормальної роботи мережі або для проведення моніторингу з метою отримати доступ до даних. Щоб захистити комп'ютерну систему, важливо розібратися в типах атак, які можуть бути здійснені проти неї. Ці загрози можуть бути розділені на наступні категорії.

«Задні двері»

Бекдор в комп'ютерній системі, криптосистемі або алгоритм - це будь-секретний метод обходу звичайних засобів автентифікації або безпеки. Вони можуть існувати по ряду причин, в тому числі з причини оригінального дизайну або через поганий конфігурації. Вони можуть бути додані розробником з метою дозволити якийсь законний доступ, або ж зловмисником з інших причин. Незалежно від мотивів їх існування вони створюють вразливість.Атаки типу «відмова в обслуговуванні»

Атаки на відмову в обслуговуванні (DoS) призначені для того, щоб зробити комп'ютер або мережевий ресурс недоступним для його передбачуваних користувачів. Організатори такої атаки можуть закрити доступ до мережі окремим жертвам, наприклад, шляхом навмисного введення неправильного пароля багато разів підряд, щоб викликати блокування облікового запису, або ж перевантажувати можливості машини або мережі і блокувати всіх користувачів одночасно. У той час як мережева атака з одного IP-адреси може бути заблокована додаванням нового правила брандмауера, можливі форми атак з розподіленим відмовою в обслуговуванні (DDoS), де сигнали виходять від великої кількості адрес. В такому випадку захист набагато складніше. Такі атаки можуть відбуватися з комп'ютерів, керованих ботами, але можливий цілий ряд інших методів, включаючи атаки відображення і посилення, де цілі системи мимоволі здійснюють передачу такого сигналу.Атаки прямого доступу

Несанкціонований користувач отримує фізичний доступ до комп'ютера, швидше за все, може безпосередньо копіювати дані з нього. Такі зловмисники також можуть поставити під загрозу безпеку шляхом внесення змін в операційну систему, встановлення програмних черв'яків, клавіатурних шпигунів, прихованих пристроїв для прослуховування або використання бездротових мишей. Навіть якщо система захищена стандартними заходами безпеки, їх можна обійти, завантаживши іншу ОС або інструмент з компакт-диска або іншого завантажувального носія. Шифрування диска призначене для запобігання саме таких атак.Концепція мережевої безпеки: основні пункти

Інформаційна безпека в комп'ютерних мережах починається з аутентифікації, пов'язаної з введенням імені користувача і пароля. Така її різновид є однофакторною. З двофакторної аутентифікацією додатково використовується і додатковий параметр (токен безпеки або «ключ», картка ATM або мобільний телефон), з трехфакторной застосовується і унікальний користувальницький елемент (відбиток пальця або сканування сітківки).Після аутентифікації брандмауер застосовує політику доступу. Ця служба безпеки комп'ютерної мережі ефективна для запобігання несанкціонованого доступу, але цей компонент може не перевірити потенційно небезпечний контент, такий як комп'ютерні черв'яки або трояни, що передаються по мережі. Антивірусне програмне забезпечення або система запобігання вторгнень (IPS) допомагають виявляти і блокувати дію таких шкідливих програм. Система виявлення вторгнень, заснована на скануванні даних, може також відстежувати мережу для подальшого аналізу на високому рівні. Нові системи, які об'єднують необмежену машинне навчання з повним аналізом мережевого трафіку, можуть виявляти активних мережевих зловмисників вигляді шкідливих інсайдерів або цільових зовнішніх шкідників, які зламали комп'ютер користувача або обліковий запис. Крім того, зв'язок між двома хостами може бути зашифрована для забезпечення більшої конфіденційності.

Захист комп'ютера

У забезпеченні безпеки комп'ютерної мережі застосовуються контрзаходи - дії, пристрої, процедура або техніка, які зменшують загрозу, вразливість або атаку, усуваючи або запобігаючи її, мінімізуючи заподіяну шкоду або виявляючи і повідомляючи про його наявність.Безпечне кодування

Це одна з основних заходів безпеки комп'ютерних мереж. В розробці програмного забезпечення безпечне кодування спрямована на запобігання випадкового впровадження вразливостей. Також можливо створити, розроблене з нуля для забезпечення безпеки. Такі системи «безпечні з дизайну». Крім цього, формальна перевірка спрямована на те, щоб довести правильність алгоритмів, що лежать в основі системи. Це особливо важливо для криптографічних протоколів. Дана міра означає, що програмне забезпечення розробляється з нуля для забезпечення безпеки інформації в комп'ютерних мережах. У цьому разі вона вважається основною особливістю. Деякі з методів цього підходу включають: Принцип найменших привілеїв, при якому кожна частина системи має лише певні повноваження, необхідні для її функціонування. Таким чином, навіть якщо зловмисник отримує доступ до цієї частини, він отримає обмежені повноваження щодо всієї системи. Кодові огляди та модульні тести – це підходи до забезпечення більшої безпеки модулів, коли формальні докази коректності неможливі. Глибока захист, де дизайн такий, що необхідно порушити кілька підсистем, щоб порушити цілісність системи та інформацію, яку вона зберігає. Це більш глибока техніка безпеки комп'ютерних мереж.Архітектура безпеки

Організація Open Security Architecture визначає архітектуру ІТ-безпеки як "артефакти дизайну, які описують розташування елементів управління безпекою (контрзаходи безпеки) та їх взаємозв'язок з загальною архітектурою інформаційних технологій". Ці елементи керування служать для підтримки таких атрибутів якості системи, як конфіденційність, цілісність, доступність, відповідальність і гарантії.Інші фахівці визначають її як єдиний дизайн безпеки комп'ютерних мереж та безпеки інформаційних систем, який враховує потреби та потенційні ризики, пов'язані з певним сценарієм або середовищем, а також визначає, коли і де застосовувати певні кошти. Ключовими її атрибутами є: відносини різних компонентів і того, як вони залежать один від одного. визначення заходів контролю на основі оцінки ризиків, передової практики, фінансів і правових питань. стандартизації засобів контролю.

Забезпечення безпеки комп'ютерної мережі

Стан безпеки комп'ютера - це концептуальний ідеал, який досягається при використанні трьох процесів: запобігання загрози, її виявлення та відповіді на неї. Ці процеси базуються на різних політиків і системних компонентах, які включають наступне: Елементи керування доступом до облікового запису користувача та криптографію, які можуть захищати системні файли і дані. Брандмауери, які на сьогоднішній день є найбільш поширеними системами профілактики з точки зору безпеки комп'ютерних мереж. Це пов'язано з тим, що вони здатні (в тому випадку, якщо їх правильно налаштувати) захищати доступ до внутрішніх мережевим службам і блокувати певні види атак за допомогою фільтрації пакетів. Брандмауери можуть бути як апаратними, так і програмними. Системи виявлення вторгнень (IDS), які призначені для виявлення мережевих атак в процесі їх здійснення, а також для надання допомоги після атаки, в той час як контрольні журнали і каталоги виконують аналогічну функцію окремих систем. «Відповідь» обов'язково визначається оціненими вимог безпеки окремої системи і може охоплювати діапазон від простого оновлення захисту до повідомлення відповідних інстанцій, контратаки і т. п. В деяких особливих випадках найкраще знищити зламану або ушкоджену систему, так як може статися, що не всі вразливі ресурси будуть виявлені.Що таке брандмауер?

Сьогодні система безпеки комп'ютерної мережі включає в себе в основному «профілактичні» заходи, такі як брандмауери або процедуру виходу. Брандмауер можна визначити як спосіб фільтрації мережевих даних між хостом або мережею і мережею іншого, такий як Інтернет. Він може бути реалізовано як програмне забезпечення, запущене на машині і подключающееся до мережевого стека (або, у разі UNIX-подібних систем, вбудований в ядро ОС), щоб забезпечити фільтрацію і блокування в реальному часі. Інша реалізація - це так званий «фізичний брандмауер», який складається з окремої фільтрації мережевого трафіку. Такі кошти поширені серед комп'ютерів, які постійно підключені до Інтернету, і активно застосовуються для забезпечення інформаційної безпеки комп'ютерних мереж. Деякі організації звертаються до великих платформ даних (таких як Apache Hadoop) для забезпечення доступності даних і машинного навчання для виявлення передових постійних загроз. Проте деякі організації підтримують комп'ютерні системи з ефективними системами виявлення, і вони мають ще менше механізмів організованого реагування. Це створює проблеми забезпечення технологічної безпеки комп'ютерної мережі. Основною перешкодою для ефективного викорінення кіберзлочинності можна назвати надмірну залежність від брандмауерів та інших автоматизованих систем виявлення. Тим не менше це основний збір даних з використанням пристроїв захоплення пакетів, які зупиняють атаки.Управління уразливими

Управління уразливими - це цикл виявлення, усунення чи пом'якшення недоліків, особливо в програмному забезпеченні і прошивці. Цей процес є невід'ємною частиною забезпечення безпеки комп'ютерних систем і мереж. Уразливості можна виявити за допомогою сканера, який аналізує комп'ютерну систему в пошуках відомих «слабких місць», таких як відкриті порти, небезпечна конфігурація програмного забезпечення і беззахисність перед шкідливим ПО. Крім сканування вразливостей, багато організації укладають контракти з аутсорсингами безпеки для проведення регулярних тестів на проникнення в свої системи. У деяких секторах це контрактне вимогу.Зниження вразливостей

Незважаючи на те, що формальна перевірка правильності комп'ютерних систем можлива, вона ще не поширена. Офіційно перевірені ОС включають в себе seL4 і SYSGO PikeOS, але вони становлять дуже невеликий відсоток ринку. Сучасні комп'ютерні мережі, що забезпечують безпеку інформації в мережі, активно використовують двофакторну аутентифікацію і криптографічні коди. Це істотно знижує ризики з наступних причин. Злом криптографії сьогодні практично неможливий. Для її здійснення потрібно певний некриптографический введення (незаконно отриманий ключ, відкритий текст або інша додаткова криптоаналитическая інформація). Двофакторна аутентифікація - це метод пом'якшення несанкціонованого доступу до системи або конфіденційної інформації. Для входу в захищену систему потрібно два елемента: «те, що ви знаєте» - пароль або PIN-код; «те, що у вас є» - картка, ключ, мобільний телефон або інше обладнання. Це підвищує безпеку комп'ютерних мереж, так як несанкціонований користувач потребує обох елементах одночасно для отримання доступу. Чим жорсткіше ви будете дотримуватися заходів безпеки, тим менше зломів може статися. Можна знизити шанси зловмисників, постійно оновлюючи системи з виправленнями функцій безпеки і оновленнями, використанням спеціальних сканерів. Ефект втрати і пошкодження даних може бути зменшений шляхом ретельного створення резервних копій і зберігання.Механізми захисту обладнання

Апаратне забезпечення теж може бути джерелом загрози. Наприклад, злом може бути здійснено з використанням вразливостей мікрочіпів, зловмисно введених під час виробничого процесу. Апаратна або допоміжна безпека роботи в комп'ютерних мережах також пропонує певні методи захисту. Використання пристроїв та методів, таких як ключі доступу, довірені модулі платформи, системи виявлення вторгнень, блокування дисків, відключення USB-портів і доступ з підтримкою мобільного зв'язку, можуть вважатися більш безпечними з-за необхідності фізичного доступу до збережених даних. Кожен з них більш докладно описаний нижче.Ключі

USB-ключі зазвичай використовуються в процесі ліцензування для розблокування програмних можливостей, але вони також можуть розглядатися як спосіб запобігання несанкціонованого доступу до комп'ютера або іншого пристрою. Ключ створює безпечний зашифрований тунель між ним і програмним додатком. Принцип полягає в тому, що використовувана схема шифрування (наприклад, AdvancedEncryptionStandard (AES)), забезпечує більш високий ступінь інформаційної безпеки в комп'ютерних мережах, оскільки складніше зламати і повторити ключ, чим просто копіювати власне на іншу машину і використовувати його. Ще одне застосування таких ключів – використання їх для доступу до веб-контенту, наприклад, хмарного програмного забезпечення або віртуальних приватних мереж (VPN). Крім того, USB-ключ може бути налаштований для блокування або розблокування комп'ютера.Захищені пристрої

Захищені пристрої довірених платформ (TPM) інтегрують криптографічні можливості на пристрої доступу, використовуючи мікропроцесори або так звані комп'ютери на кристалі. TPM, що використовуються в поєднанні з програмним забезпеченням на стороні сервера, пропонують оригінальний спосіб виявлення і аутентифікації апаратних пристроїв, а також запобігання несанкціонованому доступу до мережі і даними. Виявлення вторгнень в комп'ютер здійснюється за допомогою кнопкового вимикача, який спрацьовує при відкритті корпусу машини. Прошивка або BIOS запрограмовані на оповіщення користувача, коли пристрій буде включено в наступний раз.Блокування

Безпека комп'ютерних мереж і безпека інформаційних систем може бути досягнута шляхом блокування дисків. Це, по суті, програмні інструменти для шифрування жорстких дисків, роблять їх недоступними для несанкціонованих користувачів. Деякі спеціалізовані інструменти, спеціально розроблені для шифрування зовнішніх дисків. Відключення USB-портів - це ще один поширений параметр безпеки для запобігання несанкціонованому та коректного доступу до захищеного комп'ютером. Заражені USB-ключі, підключені до мережі, пристрою усередині брандмауера, розглядаються як найбільш розповсюджена загроза для комп'ютерної мережі. Мобільні пристрої з підтримкою стільникового зв'язку стають все більш популярними через повсюдного використання стільникових телефонів. Такі вбудовані можливості, як Bluetooth, новітня низькочастотна зв'язок (LE), ближня польова зв'язок (NFC) призвели до пошуку засобів, спрямованих на усунення вразливостей. Сьогодні активно використовується як біометрична перевірка (зчитування відбитку пальця), так і програмне забезпечення для читання QR-код, призначений для мобільних пристроїв. Все це пропонує нові, безпечні способи підключення мобільних телефонів до систем контролю доступу. Це забезпечує комп'ютерну безпеку, а також може використовуватися для контролю доступу до захищених даних.Можливості і списки контролю доступу

Особливості інформаційної безпеки в комп'ютерних мережах засновані на поділі привілеїв і ступеня доступу. Широко поширені дві такі моделі - це списки управління доступом (ACL) та безпека на основі можливостей. Використання ACL для обмеження роботи програм виявилося у багатьох ситуаціях небезпечним. Наприклад, хост-комп'ютер можна обдурити, побічно дозволивши доступ до обмеженого файлу. Було також показано, що обіцянка ACL надати доступ до об'єкта тільки одному користувачеві ніколи не може бути гарантоване на практиці. Таким чином, і сьогодні існують практичні недоліки у всіх системах на основі ACL, але розробники активно намагаються їх виправити. Безпека на основі можливостей в основному застосовується в дослідних операційних системах, в той час як комерційні ОС, як і раніше використовують списки ACL. Однак можливості можуть бути реалізовані лише на рівні мови, що призводить до специфічного стилю програмування, який по суті є уточненням стандартного об'єктно-орієнтованого дизайну.Цікаво по темі

Поняття та види інформаційних загроз. Система забезпечення інформаційної безпеки

У сучасному суспільстві інформаційних технологій та зберігання на електронних носіях величезних баз даних питання забезпечення безпеки інформації і

Системи контролю доступу: монтаж і обслуговування

Стаття присвячена системі контролю доступу. Розглянута технологія монтажу, нюанси технічного обслуговування і т. д.

Як налаштувати шарінг домашній? Як налаштувати ресивер для шарінга?

Як налаштувати шарінг і що це таке? Шарінг, або загальні мережеві ресурси, відноситься до комп'ютерних даних, інформації або апаратних пристроїв, до