Інформаційна безпека в інтернеті: правила, параметри, забезпечення

Багато людей не надають безпеки в інтернеті належного значення, і лише деякі вважають це чимось важливим. Заперечення того, що необхідно бути захищеним, ставить під загрозу всіх користувачів незалежно від мети використання комп'ютера.

Багато прості дії, які на перший погляд здаються безпечними, не є такими. Наприклад, коли користувачі викладають фотографії на хмару, то це не буде конфіденційно. Це пов'язано з тим, що при заливці файлу на сервер порівнюються хеш-суми, але не самі файли. Таким чином, при недотриманні правил безпеки в мережі інтернет і, як наслідок, зараженні системи, є ризик того, що треті особи можуть отримати доступ до цих файлів. Є чотири основні пункти, які потрібно розглянути для того, щоб повною мірою розібратися з поняттям безпеки і загроз. Активи. Засоби забезпечення безпеки в інтернеті. Загрози. Зловмисники. Активи - дані, які являють цінність для користувача. Це може бути конфіденційність, анонімність, контент. Саме вони піддаються атакам.

Для забезпечення захисту від загроз і зловмисників використовуються VPN, Тор, шифрування, двофакторна аутентифікація, HTTPS-фільтри, фаєрвол, SSL. В групу загроз входять шкідливі програми, віруси, руткіти, рекламне, шпигунське ПЗ, фішинг, вішинг, легальна стеження, експлойти. У ролі зловмисників можуть виступати шпигуни, хакери і хакерські угруповання, колеги по роботі, силові структури, родичі.

Більш складна зв'язка для збереження інформаційної безпеки в інтернеті VPN-Tor-VPN. Провайдер бачить що здійснений вхід в VPN, при цьому дія виконується з іншої ip-адреси. Але простежити, що відбувається між ними, неможливо за використання Тора.

Вторинним чинником захисту при такому методі аутентифікації може служити сканування відбитків пальців або сітківки ока, малюнок серцебиття, електромагнітні татуювання.

Результат такої функції не набагато безпечніше, адже отримати початкову запис так само легко, як при звичайному хешуванні. Навіть посолений хеш може бути зламаний.

Поняття безпеки

Дотримання безпеки в інтернеті допомагає зберегти конфіденційність, анонімність, цілісність файлів. Для початку потрібно внести ясність у терміни конфіденційності та анонімності. Простими словами конфіденційність можна пояснити так, що ніхто не бачить, що робить користувач в даний момент, але теоретично можна встановити його особу. Все листування є зашифрованими, відповідно, текст повідомлення можуть прочитати тільки дві сторони, які беруть участь у діалозі. Під анонімністю потрібно розуміти неможливість ідентифікувати користувача. Якщо відбувається якийсь інцидент, підозра падає на величезну групу осіб.Багато прості дії, які на перший погляд здаються безпечними, не є такими. Наприклад, коли користувачі викладають фотографії на хмару, то це не буде конфіденційно. Це пов'язано з тим, що при заливці файлу на сервер порівнюються хеш-суми, але не самі файли. Таким чином, при недотриманні правил безпеки в мережі інтернет і, як наслідок, зараженні системи, є ризик того, що треті особи можуть отримати доступ до цих файлів. Є чотири основні пункти, які потрібно розглянути для того, щоб повною мірою розібратися з поняттям безпеки і загроз. Активи. Засоби забезпечення безпеки в інтернеті. Загрози. Зловмисники. Активи - дані, які являють цінність для користувача. Це може бути конфіденційність, анонімність, контент. Саме вони піддаються атакам.

Для забезпечення захисту від загроз і зловмисників використовуються VPN, Тор, шифрування, двофакторна аутентифікація, HTTPS-фільтри, фаєрвол, SSL. В групу загроз входять шкідливі програми, віруси, руткіти, рекламне, шпигунське ПЗ, фішинг, вішинг, легальна стеження, експлойти. У ролі зловмисників можуть виступати шпигуни, хакери і хакерські угруповання, колеги по роботі, силові структури, родичі.

Кошти анонімізації

Застосування анонімайзерів - один з найпростіших способів для приховування своєї особистості в інтернеті і отримання доступу до заблокованого інтернет сайту. Для цього використовуються сайти-анонімайзери і програми для браузерів. Прикладом тому є розширення Opera Turbo в браузері "Опера". Натиснувши на кнопку Turbo, користувач приховує свою особистість і може відвідувати абсолютно будь-які ресурси. Проксі-сервери - деякі комп'ютери з установленими програмами, які приймають запити для анонімного з'єднання з сайтами. При використанні такого засобу потрібно бути особливо обережним, адже на будь-якому проксі-сервері висить сніффер, який зчитує абсолютно все, що вводить користувач. Це може стати загрозою безпеки в мережі інтернет. VPN приховує IP користувача, таким чином надає доступ до сервісів, які блокуються провайдерами. Потрібно розуміти, що всі сервери ведуть логи, навіть якщо не вказано протилежне. При проведенні оперативно-розшукових заходів легко дізнатися, хто підключився до ВПН. Базова анонімність виглядає як зв'язка двох VPN. Провайдер бачить підключення до одного ВПН, але не знає, що запит перенаправляється до другого. За аналогії з Double VPN існує Triple VPN, який використовує три вузли.Більш складна зв'язка для збереження інформаційної безпеки в інтернеті VPN-Tor-VPN. Провайдер бачить що здійснений вхід в VPN, при цьому дія виконується з іншої ip-адреси. Але простежити, що відбувається між ними, неможливо за використання Тора.

Фингерпринт

Одним з поширених способів деанонімізація користувача є Browser Fingerprint. Збір відбитків з клієнтів здійснюється за допомогою джаваскрипт. Ця інформація про віддаленому пристрої для подальшої ідентифікації користувача. Використовується як один із засобів забезпечення безпеки в інтернеті. Допомагає відрізнити реальний трафік від шахрайського, запобігти крадіжку особистості, шахрайство з кредитними картами. З допомогою фингерпринта можна отримати індивідуальну інформацію, що розцінюється як порушення конфіденційності користувача. Методи фингерпринта відкриває доступ до таких прихованих параметрів, як мак-адресу, унікальний серійний номер обладнання і т. д. Отримання мак-адреси мережевої карти комп'ютера дає можливість визначити найближчі wi-fi і дізнатися місце розташування кожного тз них. Щоб уникнути ризику розкрити свою особистість, необхідно застосовувати засоби анонімізації.Підбір сильних паролів

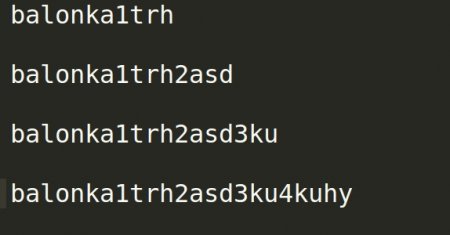

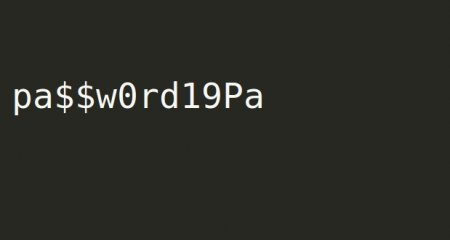

Одне з перших правил безпеки в інтернеті - використання складних паролів. В ефективному паролі в якості ідентифікатора використовується набір символів, включаючи числа, літери у великому і малому регістрі, спецсимволи, сіль (деяка кількість символів для ускладнення пароля). Наприклад, до певного моменту користувач працював з паролем balonka. Через час сайт вимагає використання цифр. Користувач додає необхідні символи - отримує balonka11. Через деякий час він вирішує змінити пароль і пише balonka22 потім balonka1122. В даному випадку пароль розростається неправильно, для зломщика ці зміни практично не мають значення. Правильне розгортання пароля виглядає так: В даному випадку підібрати пароль буде складніше. Видно, що для його формування послідовно додавалися числа, сіль. Ідеальний кожен пароль повинен відрізнятися від попереднього.Двофакторна ідентифікація

Двофакторна аутентифікація - це методи ідентифікація користувача в якомусь сервісі. Для цього використовуються два види аутентифікації даних. Зазвичай, перший рубіж це логін і пароль, другий - код, який приходить по SMS або електронною поштою. А також може бути використаний інший спосіб захисту, який запитує спеціальний USB-ключ або біометричні дані користувача. Двофакторна захист - це не панацея від угону аккаунта, але надійний бар'єр для злому. Якщо пароль був скомпрометований, для входу в обліковий запис зловмисникові необхідно отримати доступ до мобільного або електронною поштою. Ще це зручний спосіб попередити господаря про спробу злому. Якщо на телефон приходять повідомлення з одноразовим кодом, це сигналізує про вхід в обліковий запис третіми особами.Вторинним чинником захисту при такому методі аутентифікації може служити сканування відбитків пальців або сітківки ока, малюнок серцебиття, електромагнітні татуювання.

Зберігання паролів на сайті

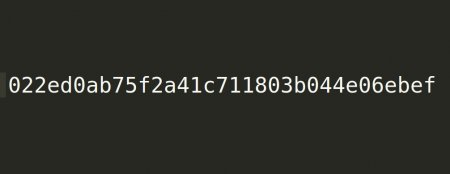

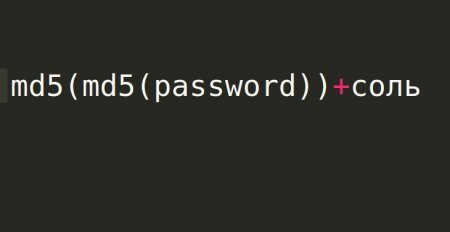

Зазвичай дані для входу користувачів зберігаються в захешированном вигляді. При зломі сайту зловмисник копіює цю інформацію - розкодувати її досить легко. Для цього використовуються прості методи: програмне забезпечення та онлайн-сервіси. Наприклад, декодується в Це досить ефективний пароль, для його злому потрібно приблизно 9 тисяч годин. Він містить всі необхідні символи, букви верхнього і малого регістра, цифри. Але з-за того, що інформація зберігається на сайті в незашифрованому вигляді, ефективність пароля прагне до нуля. Іноді застосовується подвійне хешування md5(md5(password)) Результат такої функції не набагато безпечніше, адже отримати початкову запис так само легко, як при звичайному хешуванні. Навіть посолений хеш може бути зламаний.

Протокол HTTPS

Протокол https - це розширення протоколу http, яке використовується для підтримки шифрування і підвищення безпеки. На відміну від http, для якого використовується 80 порт, для https за замовчуванням використовується порт 443. Існують такі уразливості. Змішання http і https. Атаки "Людина посередині". Коли використовується змішаний функціонал http і https, це може призвести до інформаційної загрози. Якщо сайт завантажується, використовуючи https, але css і jаvascript завантажується за незашифрованному протоколу, зловмисник в момент завантаження отримує дані HTML сторінки. При атаки "людина посередині" зловмисник вбудовується між клієнтом і сервером, через нього проходить весь трафік, яким він може управляти на свій розсуд.Антивірус

Антивіруси - це надійне рішення для захисту вашого комп'ютера від можливих загроз і атак. З їх допомогою забезпечується безпека в інтернеті для школярів шляхом блокування потенційно небезпечних сайтів, небезпечних посилань і завантажень, електронних листів, програмного забезпечення і т. д. Використовується для захисту особистих даних від програм-вимагачів, фішингових атак. Є інструменти інтернет-безпеки для батьків, які дозволяють контролювати трафік і блокувати сервіси з неприпустимим для дітей контентом.Перевірене ПО

Найпростіший спосіб заразити свій комп'ютер - встановити піратське програмне забезпечення або операційну систему. Це одна з поширених причин загрози безпеки дітей в мережі інтернет. Наприклад, користувач викачує тріальну версію програми, користується нею до того моменту, поки не буде потрібно ввести пароль. Потім він знаходить патч, встановлює його і таким чином заражає комп'ютер. Піратські програми сприяє появі небажаної реклами на екрані, знижують захищеність системи, негативно впливають на продуктивність системи. В ОС існують засоби блокування файлів або ПО. У такому разі з'являється повідомлення про те, що параметри безпеки інтернету не дозволяють відкрити файл.Відвідування безпечних сайтів

Відвідування сайтів, в яких є ssl-сертифікат, зменшує шанси стати жертвою шахраїв. Наявність сертифіката означає, що передані дані шифруються, всі дані, що вводяться форми сайту конфіденційні. Після встановлення SSL-шифрування активується протокол https. Це відображається зліва від адресного рядка, як правило, у вигляді іконки замку або написи "Захищене". Відвідування сертифікованих сайтів не гарантує повну безпеку. На таких сайтах можуть зберігається посилання з шкідливим кодом.Куки

Абсолютно кожен браузер зберігає cookies. Являє собою текстовий файл з інформацією, що зберігається на комп'ютері. Містить дані про аутентифікації, використовуються для спрощення доступу до сервісів, для збереження налаштувань. Викрадення cookie-файли відкриває зловмисникам доступ до облікового запису жертви. Це може негативно позначитися безпеки дітей в інтернеті. З допомогою сніфер передаються cookies коли пересилається у відкритій http-сесії. XSS-атака застосовується для атаки на веб-сайт. Це відбувається так. Промисловець впроваджує шкідливий код, який активується при спробі переходу за посиланням. Шкідливий код краде збережені дані користувача з браузера, відправляє на сервер. Незважаючи на те, що для копіювання файлів cookie потрібен фізичний доступ до комп'ютера, вони залишаються реальним вектором атаки. Куки в незахищеному вигляді зберігаються як база даних SQL. Google Chrome шифрує куки в локальному сховищі. Це багато в чому ускладнює їх отримання, але все одно залишається можливим. Тому рекомендується застосовувати основні способи збереження інформаційної безпеки в мережі інтернет: використовувати шифроване з'єднання, не реагувати на сумнівні посилання, заходити тільки довірені ресурси, завершувати авторизовану сесію натисканням кнопки вихід, не зберігати паролі, видаляти збережені cookies, очищати кеш браузера.Перевірка на злом

Засоби зберігання безпеки в інтернеті, як правило, досить ефективні, але не виключають можливість злому. Часто трапляються такі ситуації, коли антивірус не повідомляє про те, що доступ до облікового запису був отриманий третіми особами. Тому потрібно самостійно це перевіряти. Існує такий сервіс, як haveibeenpwned. Він містить велику базу адреси електронної пошти, які потрапили в недоброзичливий руки. Якщо адреса був скомпрометований, користувач отримує відповідне повідомлення. Інший схожий сервіс leakbase видає більш повну інформацію та перевіряє не тільки електронну пошту, але й імена, прізвища, імена, юзернеймы, ip на злом. Якщо було виявлено, що зламана пошта, необхідно відразу міняти пароль.Honeypot

Щоб заплутати зловмисника, можна використовувати ханипот. Це така закладка, що містить помилкові дані, які буде шукати хакер. З його допомогою збирається інформація про характер поведінки зломщиків і способів впливу, що дає можливість визначити стратегію зловмисника, список коштів для нанесення ударів. Може використовуватися як спеціально виділений сервер або мережевий сервіс. Хонипот і система моніторингу допомагає виявити факт злому. Часто такі інструменти є досить дорогими, але малоефективними. Сервіс canarytokens.org вирішує проблему виявлення факту злому. З його допомогою створюються підроблені ресурси, наприклад, документи або домени. При спробі відкриття будь-якого з них відправляється запит, за допомогою якого користувач дізнається про витік. Найпростіша реалізація являє собою вордівському документ під назвою password з паролями та іншої псевдоинформацией.Цікаво по темі

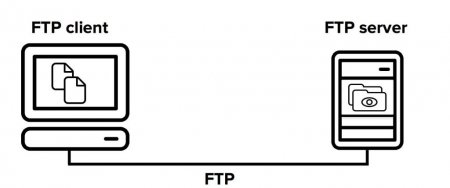

FTP - що це таке і як з ним працювати?

FTP - це протокол передачі даних з комп'ютера користувача на сервер з сайту на жорсткий диск або між серверами. Він з'явився задовго до HTTP.

Де зберігаються паролі в браузері "Яндекс" і як їх звідти дістати

Якщо ви коли-небудь забували пароль, то напевно відчували неприємне відчуття втрати, оскільки вам доведеться провести кілька годин в глибоких

Як ввімкнути cookies в "Яндекс. Браузері" і що вони собою являють?

Сучасні комп'ютерні технології досягли небувалих висот, які б 50 років тому могли називати тільки магією. В даній статті піде мова про те, як