Сканування мережі: призначення і захист від нього

Сканування мережі є однією з найпопулярніших операцій, виконуваних системними адміністраторами. Навряд чи існує такий IT-фахівець, який жодного разу у своїй діяльності не застосовував команду ping, в тому або іншому вигляді входить до складу будь-якої операційної системи. Варто розглянути цю тему детальніше.

В цілому програми можна розділити на два типи. Одні виконують сканування IP-адрес в локальній мережі, а інші сканують порти. Такий поділ можна назвати умовним, так як більша частина утиліт поєднує обидві функції.

Призначення сканування

Насправді сканування мережі є дуже потужним інструментом, регулярно використовується в налаштуванні як мережі, так і мережевого устаткування. При пошуку несправних вузлів також виконується ця операція. До речі, крім використання в робочих цілях, сканування мережі – це також улюблений інструмент будь-якого зломщика. Всі найвідоміші утиліти для мережевої перевірки були створені саме професійними хакерами. З їхньою допомогою з'являється можливість провести сканування мережі і зібрати всю необхідну інформацію про комп'ютерах, які до неї підключені. Так можна з'ясувати, яка у мережі архітектура, яке обладнання використовується, які порти комп'ютерів відкриті. Це вся первинна інформація, необхідна для злому. Так як утиліти використовуються зломщиками, то використовують їх і для того, щоб з'ясувати всі вразливі місця локальної мережі при налаштуванні.В цілому програми можна розділити на два типи. Одні виконують сканування IP-адрес в локальній мережі, а інші сканують порти. Такий поділ можна назвати умовним, так як більша частина утиліт поєднує обидві функції.

Сканування IP-адрес

У мережі Windows зазвичай знаходиться багато машин. Механізм перевірки їх IP-адрес полягає в розсилці ICMP-пакетів і очікуванні відповіді. Якщо такий пакет отриманий, значить, комп'ютер в даний момент підключений до мережі саме за цією адресою. При розгляді можливостей ICMP-протоколу потрібно відзначити, що сканування мережі за допомогою ping і подібних утиліт є лише верхівкою айсберга. При обміні пакетами можна отримати більш цінну інформацію, ніж факт про підключення вузла до мережі за певною адресою.

Як захиститися від сканування IP-адрес?

Чи можна захиститися від цього? Так, потрібно лише заблокувати відповіді на запити ICMP-протоколу. Саме такий підхід використовують адміністратори, піклуються про безпеку мереж. Не менш важливим є вміння запобігати можливість сканування мережі. Для цього обмежується обмін даними через ICMP-протокол. Незважаючи на його зручності в перевірці проблем з мережею, він же може ці проблеми і створювати. При необмеженому доступі хакери отримують можливість здійснити напад.Сканування портів

У випадках, коли обмін пакетами ICMP є заблокованим, застосовується метод сканування портів. Провівши сканування стандартних портів кожного можливого адреси, можна дізнатися, які з вузлів є підключеними до мережі. У разі відкриття порту або його перебування в режимі очікування можна зрозуміти, що за цією адресою є комп'ютер, який підключений до мережі. Сканування портів мережі відносять до розряду TCP-прослуховування.Як захиститися від прослуховування портів?

Малоймовірно, що можливо перешкодити кому-небудь спробувати сканувати порти на комп'ютері. Але є цілком можливою фіксація самого факту прослуховування, після якого можна звести до мінімуму можливі неприємні наслідки. Для цього необхідно належним чином зробити налаштування брандмауера, а також відключити служби, які не використовуються. У чому полягає налаштування брандмауера операційної системи? У закритті всіх невикористовуваних портів. Крім цього, як програмні, так і апаратні брандмауери мають функцію підтримки режиму виявлення наявності спроб просканувати порти. Цією можливістю не слід нехтувати.Цікаво по темі

Блокування додатків на "Андроїд": основні програми

Використання мобільних гаджетів під управлінням платформи Android вже давно передбачає не тільки функцію голосового зв'язку. Їх можливості настільки

Сканування документів: які програми вибрати?

Якщо в розпорядженні є така корисна техніка, сканер, то необхідно підібрати до нього гарне програмне забезпечення. Адже без нього не вийде розкрити

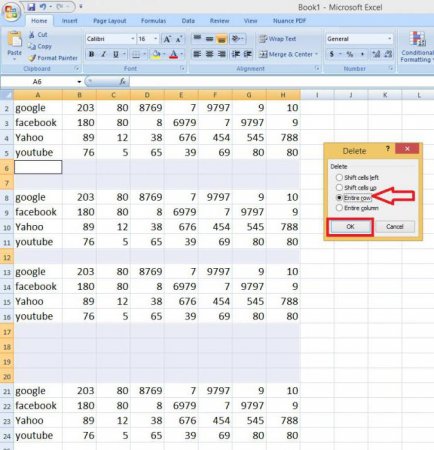

Як видалити порожні рядки в «Ексель»: кілька простих методів

Всім користувачам, які працюють з електронними таблицями в офісному редакторі Excel, дуже часто доводиться прибирати порожні комірки, що знаходяться

Програма для сканування і розпізнавання: огляд інструментів

Для оцифровки книг або перекладу тексту з графічного зображення в редагований формат існує чимало спеціалізованих інструментів. Кращі з них описані в

Оцифрування книг. Як це зробити?

У світі з'явилося ціле покоління новітнього обладнання, яке допомагає досягти високої мети - легко ділитися знаннями та зберігати надбання попередніх

Файрвол для «Андроїда»: типи додатків і їх можливості

Захист від стеження або збереження конфіденційності абсолютно для всіх комп'ютерних і мобільних пристроїв є нагальною проблемою. Для цього