Вернуться назад

Распечатать

Сканування мережі: призначення і захист від нього

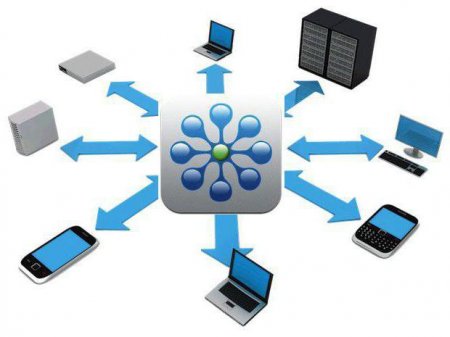

Сканування мережі є однією з найпопулярніших операцій, виконуваних системними адміністраторами. Навряд чи існує такий IT-фахівець, який жодного разу у своїй діяльності не застосовував команду ping, в тому або іншому вигляді входить до складу будь-якої операційної системи. Варто розглянути цю тему детальніше.

В цілому програми можна розділити на два типи. Одні виконують сканування IP-адрес в локальній мережі, а інші сканують порти. Такий поділ можна назвати умовним, так як більша частина утиліт поєднує обидві функції.

Призначення сканування

Насправді сканування мережі є дуже потужним інструментом, регулярно використовується в налаштуванні як мережі, так і мережевого устаткування. При пошуку несправних вузлів також виконується ця операція. До речі, крім використання в робочих цілях, сканування мережі – це також улюблений інструмент будь-якого зломщика. Всі найвідоміші утиліти для мережевої перевірки були створені саме професійними хакерами. З їхньою допомогою з'являється можливість провести сканування мережі і зібрати всю необхідну інформацію про комп'ютерах, які до неї підключені. Так можна з'ясувати, яка у мережі архітектура, яке обладнання використовується, які порти комп'ютерів відкриті. Це вся первинна інформація, необхідна для злому. Так як утиліти використовуються зломщиками, то використовують їх і для того, щоб з'ясувати всі вразливі місця локальної мережі при налаштуванні.В цілому програми можна розділити на два типи. Одні виконують сканування IP-адрес в локальній мережі, а інші сканують порти. Такий поділ можна назвати умовним, так як більша частина утиліт поєднує обидві функції.

Сканування IP-адрес

У мережі Windows зазвичай знаходиться багато машин. Механізм перевірки їх IP-адрес полягає в розсилці ICMP-пакетів і очікуванні відповіді. Якщо такий пакет отриманий, значить, комп'ютер в даний момент підключений до мережі саме за цією адресою. При розгляді можливостей ICMP-протоколу потрібно відзначити, що сканування мережі за допомогою ping і подібних утиліт є лише верхівкою айсберга. При обміні пакетами можна отримати більш цінну інформацію, ніж факт про підключення вузла до мережі за певною адресою.