Система захисту інформації — це комплекс організаційних і технічних заходів, спрямованих на забезпечення інформаційної безпеки

Система захисту інформації - це комплекс організаційних і технічних заходів, створених для забезпечення інформаційної безпеки компанії. Основним об'єктом захисту є дані, що обробляються автоматизованою системою управління і задіяні в виконанні бізнес-процесів.

Виконання аналізу і оцінювання стану безпеки. Складання плану подальших заходів. Створення програмного забезпечення, написання документації, моделювання системи управління безпекою. Створення політики безпеки, технічне оснащення компанії, створення цілісної структури служби безпеки, інструктаж працівників офісу. Контроль, оновлення програм, рішення поставляються завдань, аналізування та оцінка ефективності роботи системи безпеки. Описаний підхід є продуманим і професійним, оскільки гарантує припинення спроб злому даних, забезпечує безперервну і безперебійну роботу щодо обміну інформацією шляхом мінімізації ризиків проникнення шкідливого коду.

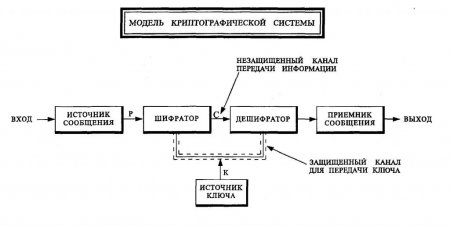

Неможливо створити абсолютно надійний і непереборну захист. У кращому випадку, система буде стійка до потенційним загрозам. З-за цього в процесі планування слід мати на увазі, хто і якою інформацією може зацікавити, наскільки вона цінна і які втрати можна понести при її втраті. Державна система захисту інформації повинна включати в себе комплекс засобів захисту, що складається з технічних, адміністративних і правових елементів. Подібна система захисту повинна легко адаптуватися до зміни умов. Основну роль у цьому відіграють адміністративні заходи на кшталт зміни паролів, аналізу журналів подій, грамотне розподіл повноважень користувача та інше. Відповідальний за це чоловік повинен бути грамотним працівником і відданим компанії людиною. Напрями захисту, засоби і системи захисту інформації, найбільш популярні серед користувачів і технічних майстрів: Захист від несанкціонованого доступу до автономних ресурсів і мережевих ПК. Функція реалізується програмними і апаратними засобами. Захист серверів і окремих користувачів від зловмисників. Для цього застосовуються міжмережеві екрани. Захист особистої та секретної інформації від читання сторонніми і можливості її виправлення, шляхом використання криптографічних інструментів. Сюди ж відноситься підтвердження достовірності повідомлень за допомогою цифрового підпису. Використання криптосистем з відкритими ключами має перспективи у банківській справі і електронної торгівлі. Захист програм від незаконного копіювання шляхом використання електронних ключів. Захист від витоку інформації по різних каналах. Захист від шпигунських пристроїв, які можуть бути встановлені в сам ПК.

Аутентифікація та визначення користувача при вході в систему. Контроль цілісності системи захисту, програм і інформації. Обмеження доступу користувачів до певних ресурсів. Заборону на завантаження операційної системи зі сторонніх носіїв. Фіксація дії користувача і програм.

З цього випливає що структура системи захисту повинна формуватися на основі списку можливих загроз для системи. У неї входять наступні розділи: Список можливих загроз для інформації. Загрози для носіїв інформації. Небезпеки для елементів ІС. Загрози для системи захисту. Небезпеки, які можуть торкнутися управління системи захисту При подальшій структуризації захисної системи можна розглянути дві групи механізмів захисту: для інформації, носіїв і системи від загроз конфіденційності механізми для тих же елементів, з захистом від загроз цілісності. Надалі механізми захисту можуть бути поділені на такі типи: Перешкоджання несанкціонованому доступу до певної інформації або елементів системи. Включає обмеження доступу, аутентифікацію і шифрування. Перешкоду безконтрольному виходу інформації за межі санкціонованого об'єкта. Включає контроль цілісності і способи відновлення. Контроль потоків інформації, що захищається.

Види і способи захисту інформації

Державна захист інформації описана в положенні Р 50922-2006 за яким діяльність по захисту інформації може бути: Правовий. Відбувається регулювання захисту інформації шляхом створення правових норм і документів, а також нагляд за їх виконанням. Технічний. Використання спеціалізованого програмного забезпечення. Криптографічний. За допомогою перетворення інформації. Фізичний. Проведення організаційних заходів, що перешкоджають отриманню доступу до конфіденційних даних.Етапи захисту інформації

Із-за складнощів з відмінністю структур компаній, що потребують захисту інформації, створення концепції та надання послуг по забезпеченню безпеки проводиться з урахуванням специфіки та особливостей організації, з урахуванням того, що система захисту інформації - це цілий набір різних заходів. При цьому комплексний підхід передбачає покрокову методологічну розробку, яка забезпечить грамотну і професійну захист. Виділяють кілька основних принципів, використовуваних також в системах захисту інформації РФ, за яким виконується робота:Виконання аналізу і оцінювання стану безпеки. Складання плану подальших заходів. Створення програмного забезпечення, написання документації, моделювання системи управління безпекою. Створення політики безпеки, технічне оснащення компанії, створення цілісної структури служби безпеки, інструктаж працівників офісу. Контроль, оновлення програм, рішення поставляються завдань, аналізування та оцінка ефективності роботи системи безпеки. Описаний підхід є продуманим і професійним, оскільки гарантує припинення спроб злому даних, забезпечує безперервну і безперебійну роботу щодо обміну інформацією шляхом мінімізації ризиків проникнення шкідливого коду.

Контроль і управління

Багато підприємства вдаються до допомоги сторонніх компаній, що займаються забезпеченням інформаційної безпеки та пропонують свої професійні послуги. Пов'язано це з необхідністю керувати і контролювати систему, перевіряти та виконувати аудит робіт, надавати звіти про порушення, вирішувати з'являються проблеми, що за підсумком вимагає безперервної і постійної роботи. Відомості про виконану роботу надаються компанії відповідно вимогам, встановленим в цій організації. При цьому всю роботу таких компаній регламентує ФЗ про захист інформації.Основні загрози безпеки

Базовими загроз для інформаційної безпеки кожної компанії є: крадіжка даних, програмне неперевірене забезпечення, хакерські атаки, спам, помилки працівників. Зрідка втрата даних може бути пов'язана зі збоєм у функціонуванні апаратно-програмного забезпечення або крадіжці обладнання, подібні моменти регламентує ст. 149 ФЗ. За підсумком компанія може понести великі втрати. Процедуру створення системи для захисту інформації можна поділити на три кроки: створення політики підприємства у сфері інформаційної безпеки. пошук і впровадження технічних і програмних засобів захисту. створення та проведення організаційних заходів. При цьому необхідно врахувати державні документи і стандарти, що регулюють питання інформаційної безпеки на підприємствах. Базою для створення системи захисту інформації в будь-якій компанії є документ, що регламентує принципи і положення підприємства в цій області. Він охоплює наступні питання: Створення правового забезпечення захисту інформації. За фактом розробляється система нормативно-правових документів, актуальних для функціонування підприємства. Використовуючи її, встановлюються правила забезпечення інформаційної безпеки в компанії і визначення відповідальності за їх порушення. В правове забезпечення входять державні закони і акти, внутрішні документи підприємства. Встановлення потенційних загроз безпеки інформації. Список цих небезпек досить великий, і компанії слід самостійно визначити і проранжувати їх, щоб в подальшому виявити найбільш уразливі місця і проінформувати працівників при необхідності. Встановлення списку даних, що захищаються. Використовувана інформація компанії може мати відкритий і закритий характер. У число перших потрапляють дані, що не мають державної або комерційної цінності і не є конфіденційними. Збитки від втрати подібних відомостей малий, і захист не пріоритетна. Другим же типом є різні дані, що становлять державну таємницю, комерційні відомості або відомості про співробітників. Захист цієї інформації першорядна. Для кожного такого типу відомостей враховується місце обробки, виникнення, підрозділи, які мають до них доступ. Основні принципи захисту інформації не змінювалися з моменту виникнення самого терміна. Свідчать вони наступне:Неможливо створити абсолютно надійний і непереборну захист. У кращому випадку, система буде стійка до потенційним загрозам. З-за цього в процесі планування слід мати на увазі, хто і якою інформацією може зацікавити, наскільки вона цінна і які втрати можна понести при її втраті. Державна система захисту інформації повинна включати в себе комплекс засобів захисту, що складається з технічних, адміністративних і правових елементів. Подібна система захисту повинна легко адаптуватися до зміни умов. Основну роль у цьому відіграють адміністративні заходи на кшталт зміни паролів, аналізу журналів подій, грамотне розподіл повноважень користувача та інше. Відповідальний за це чоловік повинен бути грамотним працівником і відданим компанії людиною. Напрями захисту, засоби і системи захисту інформації, найбільш популярні серед користувачів і технічних майстрів: Захист від несанкціонованого доступу до автономних ресурсів і мережевих ПК. Функція реалізується програмними і апаратними засобами. Захист серверів і окремих користувачів від зловмисників. Для цього застосовуються міжмережеві екрани. Захист особистої та секретної інформації від читання сторонніми і можливості її виправлення, шляхом використання криптографічних інструментів. Сюди ж відноситься підтвердження достовірності повідомлень за допомогою цифрового підпису. Використання криптосистем з відкритими ключами має перспективи у банківській справі і електронної торгівлі. Захист програм від незаконного копіювання шляхом використання електронних ключів. Захист від витоку інформації по різних каналах. Захист від шпигунських пристроїв, які можуть бути встановлені в сам ПК.

Програмно-апаратні засоби захисту комп'ютера

Автоматизована система захисту від несанкціонованого доступу до ресурсів комп'ютера є комплексною проблемою, що включає рішення технічними засобами наступних питань:Аутентифікація та визначення користувача при вході в систему. Контроль цілісності системи захисту, програм і інформації. Обмеження доступу користувачів до певних ресурсів. Заборону на завантаження операційної системи зі сторонніх носіїв. Фіксація дії користувача і програм.

Дактилоскопічні пристрої захисту інформації

Найбільшу популярність у сфері ідентифікації користувача системи придбали пристрої захисту, що використовують біометричні дані. Як правило, в прилад вбудовано дактилоскопічний сканер, який може сканувати палець користувача на предмет відповідності вже внесеного в базу. Також існують засоби та системи захисту інформації, скануючі сітківку очі та обличчя. Якість останнього на ПК і смартфонах викликає сумніви, тому що бували випадки, коли сканер давав доступ людині зі схожими рисами обличчя, що особливо актуально для близнюків. Однак збір подібної інформації має суворо регламентуватися і контролюватися ФЗ про захист інформації.Засоби захисту інформації на основі електронних ключів

Спочатку дана технологія мала дуже низький показник ефективності, тому що грамотні програмісти могли "розколоти" ключ дуже легко. На налагоджувальному рівні пірати розглядали протокол обміну програми і знаходили образи ключів, на базі яких створювалися емулятори, допомагають обійти захист. Розробники продовжують всіляко ускладнювати даний спосіб захисту, з урахуванням того, що система захисту інформації - це певний набір правил та інструментів. Також придумуються пастки для тих, хто намагається обійти захист подібним чином. Однак зломщики також навчаються і розвиваються, так що даний засіб захисту рано чи пізно буде обійдена з допомогою емулятора або "крякання".Структура системи захисту інформації

На практиці в основному проводиться експлуатація систем захисту інформації певного набору. Основним завданням є створення підходу до представлення системи захисту інформації, який включає в себе однозначну класифікацію документопотоку, список загроз в рамках кожного такого потоку і визначення механізмів захисту від цих типових небезпек. Підхід до розгляду захисту інформації можна вести по двох напрямах, враховуючи визначення, що система захисту інформації - це встановлена система заходів: Структурно-технічний елемент системи, з інженерно-технічними та програмно-апаратними засобами. Структура нормативного елемента захисту, який регламентує роботу попереднього елемента і персоналу. Після визначення структури складної системи основним етапом залишається формулювання мети і критеріїв ефективності роботи, щоб створити систему захисту конфіденційної інформації. Підсумковою метою захисту стає заздалегідь встановлений результат захисту. Загрозою інформаційної безпеки є сукупність умов і чинників, що викликають порушення безпеки організації, який може викликати негативні наслідки для неї. У цьому випадку метою системи захисту інформації стає уникнути можливого збитку.З цього випливає що структура системи захисту повинна формуватися на основі списку можливих загроз для системи. У неї входять наступні розділи: Список можливих загроз для інформації. Загрози для носіїв інформації. Небезпеки для елементів ІС. Загрози для системи захисту. Небезпеки, які можуть торкнутися управління системи захисту При подальшій структуризації захисної системи можна розглянути дві групи механізмів захисту: для інформації, носіїв і системи від загроз конфіденційності механізми для тих же елементів, з захистом від загроз цілісності. Надалі механізми захисту можуть бути поділені на такі типи: Перешкоджання несанкціонованому доступу до певної інформації або елементів системи. Включає обмеження доступу, аутентифікацію і шифрування. Перешкоду безконтрольному виходу інформації за межі санкціонованого об'єкта. Включає контроль цілісності і способи відновлення. Контроль потоків інформації, що захищається.

Способи отримання доступу до інформації

Для боротьби з несанкціонованим доступом до даних і їх перехопленням потрібно чітке знання можливих варіантів втрати інформації. Інтегральні схеми, на основі яких працюють комп'ютери, створюють високочастотні зміни в напрузі і струмі. Коливання проходять по проводах і може не просто трансформуватися в зрозумілу для розуміння форму, але і бути перехоплені спеціальними пристроями. Так, комп'ютер може бути встановлений пристрій, що перехоплюють інформацію, яка виводиться на монітор або вводиться з клавіатури. Можливість перехоплення існує при передачі даних по зовнішнім каналом зв'язку, по типу телефонної лінії. Перешкода цим способів злому є основні завдання системи захисту інформації.Методи захисту

На практиці застосовується кілька методів захисту, в число яких входить: Створення системи заходів щодо захисту інформації та перешкод на шляху передбачуваного викрадача, фізичними або програмними засобами. Надання впливу на елементи системи або управління ними. Створення набору правил і регламенту для користувачів, щоб створити уявлення про належному поведінці при роботі з базами даних компанії. Створення умов, в яких користувач виявиться змушений виконувати правила роботи з інформацією. Спонукання користувачів до виконання встановлених правил. Для втілення даних видів систем захисту інформації захисту потрібні технічні та організаційні засоби.Організаційні засоби

Створення комплексу даного типу захисту інформації входить в обов'язки служби безпеки. Найчастіше від неї вимагається: Розробити внутрішню документацію, яка встановить правила роботи з технікою та комерційною інформацією. Провести інструктаж і перевірку персоналу, ініціювати підписання додаткових угод, які додаються до трудового договору, де буде записана інформація про відповідальність за неправомірне розголошення і використання даних, отриманих при роботі. Визначити зони відповідальності, що виключити ситуацію, в якій масив важливих даних опинився в розпорядженні одного з працівників. Проводиться організація роботи в програмах документообігу і спостереження за тим, щоб важливі файли не виходили за межі мережевих дисків. Впровадження програмних засобів, що відповідають за захист даних від копіювання або знищення будь-яким користувачем. Складання плану з відновлення системи в разі виходу її з ладу в незалежності від причини.Технічні засоби захисту інформації

До технічних засобів захисту входять програмні і апаратні засоби. Основні з яких наступні: Резервне копіювання та віддалене збереження найважливіших масивів в комп'ютерній системі. Дублювання та резервне копіювання підсистем мереж, важливих для зберігання даних Створення можливостей для перерозподілу ресурсів мережі при порушенні працездатності окремих елементів. Створення можливості використання резервної системи електроживлення. Створення захисту при виникненні пожежі або попадання води. Установка ПО, відповідального за захист баз даних та іншої інформації від стороннього доступу. До технічних заходів входить забезпечення фізичної недоступності об'єктів, наприклад, обладнання приміщень камерами і сигналізаціями.Аутентифікація та ідентифікація

Для виключення несанкціонованого доступу до інформації застосовується ідентифікація і аутентифікація користувача. Ці кошти спрямовані на визначення користувача і його повноважень. Так, після проходження процедур система визначить доступні для користувача дані і заборонить читання інших документів. Перевірка справжності може відбуватися з використанням програми, апарату або людини. Найпростіший спосіб захисту - пароль.Типова система захисту

Загалом, подібна корпоративна система захисту інформації включає: Управління антивірусним ПЗ через сервер. Антивіруси, встановлювані на автоматизовані робочі місця і сервера. Автоматизоване робоче місце відповідає за захист системи від шкідливого коду адміністратора. В число основних складових системи захисту інформації, що використовуються в антивірусному програмному забезпеченні, входять: Засоби захисту поштової системи від вірусів, які перевіряють вхідні та вихідні повідомлення на присутність шкідливого коду при динамічному моніторингу, який виконується під час їх роботи на поштових серверах. В результаті, користувач завжди отримує повідомлення, що пройшли перевірку через останні версії антивірусних баз, в незалежності від часу потрапляння повідомлення на сервер. Захист документів від несанкціонованого доступу, файлових систем автоматизованих робочих помсти і серверів, в обов'язки яких входить контроль за файловими операціями на наявність вірусів при динамічної перевірки. Також враховується підтримка сканування на наявність вірусів в інформації. Захист веб-трафіку, в тому числі забезпечення фільтрації даних, що передаються по використовуваних в компанії протоколах. Пропоновані засоби антивірусного захисту повинні забезпечувати: Виявлення вірусу і його впливу на об'єкти захисту при періодичних перевірках пам'яті, носії інформації, файлів. Евристичний аналіз, здатний розпізнати і заблокувати раніше не виявлені шкідливі програми. Повідомлення про виявлення факторів впливу шкідливого коду. Можливість вибрати тип перевірки. Вибір дій з зараженими файлами. Визначення автоматичних дій над виявленими шкідливими елементами, якщо визначене за замовчуванням дію нездійсненно. Автоматичне завантаження оновлень баз і програмних модулів антивіруса через заданий інтервал часу і джерело оновлення. Наявність примусового оновлення на вимогу вручну. Передачу журналу подій суміжні підсистеми захисту інформації. Контроль і управління над доступом до елементів засобів антивірусного захисту. Управління коштами антивіруса. Ведення журналу подій. Створення звітів про події за запитом. Захист інформації є важливим аспектом для будь-якої компанії або користувачів. В законодавстві про це сказано в ст. 149 ФЗ. Більшість сучасних антивірусних систем забезпечують безпеку для окремих пристроїв. Однак великим фірмам і організаціям краще вдатися до допомоги компаній, що займаються повноцінної налаштуванням та контролюванням створюваної системи безпеки.Цікаво по темі

Рівні захисту інформації: поняття, основні принципи, аналіз ризиків та їх усунення

Для початку визначимося з тим, що таке інформація і в чому полягає поняття - рівні захисту інформації? Інформація визначається як відображення

Поняття, цілі і завдання інформаційної безпеки

Передача інформації на сьогоднішній день є серйозним ривком в області комунікаційних технологій. Саме інформаційний обмін дозволяє швидко вирішувати

Що таке компрометація в кприптографії

Часом виникає потреба вкрасти певні дані. І це бувають не тільки паролі та логіни від акаунтів соціальних мереж. Є ймовірність втрати даних з вашої

Засоби і способи захисту інформації

Сучасні способи та засоби захисту інформації існують, щоб мінімізувати ризик витоку, викрадення, зміни інформації або створення підроблених обсягів