Безпека інформації - це Опис, об'єкти, заходи забезпечення

Інформація та інформаційна безпека стосується технологій, методів і практик, які застосовуються для захисту віртуального світу, включаючи комп'ютери, мобільні пристрої, бази даних, мережі та програми, захищаючи від проникнення і атак неуповноважених осіб і організацій. Кількість і складність кібератак збільшується, погрожуючи національної безпеки і світової економіки. Ефективна безпека потребує висококваліфікованих фахівців, що володіють спеціальними знаннями для захисту різних середовищ. Проте хакери досі знаходять обхідні шляхи для досягнення власних цілей.

Якщо людині, байдужій до віртуального простору, злом не принесе великої шкоди, то у великих корпораціях він може знищити роки роботи. Нововведення програмістів, які створюють антивіруси, підсилюють захист даних, що дозволяють постійно вдосконалювати безпеку під час проведення користувачів в Інтернеті. Безпека інформації – це координація і забезпечення інформації від сторонніх впроваджень і впливів електронних даних користувачів. Просунуті хакери використовують уразливості безпеки в веб-додатках і мережевих системах, використовують спеціальні програми-аналізатори, що надають дані про файли. Останні є ключовим ланкою, оскільки за допомогою шифровальщика хакери спокійно можуть змінити файли віддалено, перетворивши їх в кодову систему, щоб в майбутньому перейти на шантаж. Не рідкісні випадки, коли навіть після перерахування суми зловмисники не повертають дані у вихідне положення.

Спам - так називають небажані повідомлення в поштовій скриньці, які можуть приходити в необмеженій кількості, а також займати багато місця на сервері. Небажана реклама, звичайно, нешкідлива для людини. Проте спам-повідомлення можуть містити посилання, які при натисканні перенаправляють на інший веб-сайт, автоматично встановлює шкідливе програмне забезпечення на комп'ютер. Фішинг-шахрайство. Це спроби хакерів отримати особисту інформацію. Фішингові шахрайства часто з'являються у вигляді повідомлень на електронній пошті, призначені для того, щоб викликати довіру і виглядають так, ніби вони були надіслані з відомих державних компаній. Наприклад, надіслане повідомлення спробує виманити вашу особисту інформацію під приводом банківського обслуговування або усунення неприпустимих помилок, надавши посилання на небезпечний сайт, де потрібно ввести логін і пароль. Подібний сайт зовні може повністю повторювати оформлення оригіналу, однак не буде їм.

Чому важлива інформаційна безпека?

Інтернет відіграє незамінну роль у житті сучасної людини. Сьогодні сильно розширилися межі можливостей, дозволяючи заручитися допомогою інформаційної вдома, на роботі або в подорожі. Однак сучасний світ, охоплений комп'ютерними технологіями, нерідко піддається нападкам з боку шкідливих вірусів, програм і зломів.Якщо людині, байдужій до віртуального простору, злом не принесе великої шкоди, то у великих корпораціях він може знищити роки роботи. Нововведення програмістів, які створюють антивіруси, підсилюють захист даних, що дозволяють постійно вдосконалювати безпеку під час проведення користувачів в Інтернеті. Безпека інформації – це координація і забезпечення інформації від сторонніх впроваджень і впливів електронних даних користувачів. Просунуті хакери використовують уразливості безпеки в веб-додатках і мережевих системах, використовують спеціальні програми-аналізатори, що надають дані про файли. Останні є ключовим ланкою, оскільки за допомогою шифровальщика хакери спокійно можуть змінити файли віддалено, перетворивши їх в кодову систему, щоб в майбутньому перейти на шантаж. Не рідкісні випадки, коли навіть після перерахування суми зловмисники не повертають дані у вихідне положення.

На що поширюється інформаційна безпека?

Об'єкти безпеки інформації важливі для повноцінного захисту, оскільки кожен з них має свій власний підхід до її забезпечення. На даний момент до них відносяться: Інформаційні ресурси, де містяться відкриті чи закриті дані користувачів. Інфраструктура мереж, баз даних. Система формування інформації, її поширення, задіяння в ЗМІ. Права громадян, юридичних осіб на поширення певного типу інформації.Найпопулярніші загрози безпеки

Тільки спочатку здається, що Всесвітня павутина – місце, де можна розслабитися і ні про що не турбуватися. Однак це не зовсім так. Безпека інформації даних завжди перебуває під загрозою. На кожному сайті вас може очікувати сторонній вірус, яскрава книжечка, кричуща про привабливою знижку або вигідної пропозиції. Шахраї зроблять все, щоб отримати чужі дані. Хакери використовують три відомих способу отримання інформації: шкідливі, знаходяться майже по всьому Інтернету, атаки користувачів ботами, а також руткіт, який встановлюють на комп'ютер, щоб повністю проникнути всередину зі статусом адміністратора.Шкідливе програмне забезпечення

Шкідливе ПО - термін, використовуваний для позначення різноманітних форм ворожого, нав'язливого програмного коду. Шкідливими можуть бути комп'ютерні віруси, черв'яки, троянські коні або нечесне шпигунське ПЗ - всі вони описані нижче: Комп'ютерний вірус. Це невелика частина програмного забезпечення, яка може переходити з одного зараженого комп'ютера на інший. Вірус ушкоджує, краде або видаляє дані на комп'ютері, стираючи все на жорсткому диску. Вірус взаємодіє з іншими програмами, наприклад, електронною поштою, щоб поширитися на інші пристрої. Шахрайське ПЗ для захисту від вірусів. Відомо, що безпека інформації – це максимальна захист власних даних від проникнення шахраїв. Проте деякі користувачі в пошуках захисних ПО натикаються на привабливі посилання про ефективні програми. Достатньо перейти по ній, завантажити, встановити, і вірус виявиться на пристрої. Троянський кінь. Вірус набув широке поширення в Мережі, вбудований під виглядом додатків. Небезпека представляє тільки після установки, оскільки, опинившись в системі, отримує доступ, починаючи від швидких паролів і закінчуючи управлінням веб-камерою. Шкідливі програми-шпигуни. Вони використовуються в якості особливого виду троянських програм, створених кіберзлочинцями для стеження за їх жертвами. Прикладом може служити програмне забезпечення кейлоггера, яке записує кожне натискання клавіш на клавіатурі. Така інформація регулярно відправляється до користувачу - киберпреступнику. Комп'ютерний хробак. Це програма, легко копіює себе з одного комп'ютера на інший без втручання людини. Черв'яки розмножуються з неймовірно високою швидкістю і у великих обсягах. Наприклад, хробак здатний відправляти свої копії кожен контакт в адресній книзі електронної пошти користувача, а після відіслати і самого себе тим же контактів. Висока швидкість зараження черв'яків є серйозною проблемою, оскільки заражається все незахищене оточення користувача. У 2008 році всього за чотири дні відомий черв'як Conficker (або Downadup) збільшив кількість заражених комп'ютерів до 89 мільйона. Тому організація безпеки інформації на комп'ютері вимагає як мінімум наявності активованого антивіруса, який запобіг би подібне поширення в системі.Розсилка вірусів через електронну пошту

Ботнет являє собою групу комп'ютерів, підключених до Інтернету, які були скомпрометовані хакерами за допомогою комп'ютерного вірусу або трояна. Окремий пристрій в групі відомо як комп'ютер-«зомбі». Ботнет знаходиться під командуванням основного бота, який відповідає за виконання неприємних дій від особи необізнаного користувача. Наприклад, вони використовують поширення спаму контактів електронної пошти. Якщо ботнет масштабний, то його можна задіяти для доступу до цільового веб-сайту в рамках DoS-атак. Мета DoS-атаки - відключити веб-сервер, перевантаживши його запитами на доступ. Популярні сайти, такі як Google і Twitter, стали жертвами DoS-атак.Спам - так називають небажані повідомлення в поштовій скриньці, які можуть приходити в необмеженій кількості, а також займати багато місця на сервері. Небажана реклама, звичайно, нешкідлива для людини. Проте спам-повідомлення можуть містити посилання, які при натисканні перенаправляють на інший веб-сайт, автоматично встановлює шкідливе програмне забезпечення на комп'ютер. Фішинг-шахрайство. Це спроби хакерів отримати особисту інформацію. Фішингові шахрайства часто з'являються у вигляді повідомлень на електронній пошті, призначені для того, щоб викликати довіру і виглядають так, ніби вони були надіслані з відомих державних компаній. Наприклад, надіслане повідомлення спробує виманити вашу особисту інформацію під приводом банківського обслуговування або усунення неприпустимих помилок, надавши посилання на небезпечний сайт, де потрібно ввести логін і пароль. Подібний сайт зовні може повністю повторювати оформлення оригіналу, однак не буде їм.

Пряма установка вірусу

Руткіт - це набір інструментів, які використовуються для отримання доступу рівня адміністратора до комп'ютера або мережі комп'ютерів. Руткіт може бути встановлений на пристрій двома способами: Зловмисником, що використовує уразливість або дірку в безпеці одного з наявних додатків на пристрої. Проникаючи всередину системи, руткіт відстежує і відправляє інформацію про натискання клавіш шахраєві. Самим користувачем, який через незнання встановив вірус разом з програмою, не здогадуючись про це. Руткіти отримали популярність, коли в 2005 році фахівці з безпеки виявили, що наявний інструмент захисту від копіювання компакт-дисків фірми Sony BMG Music Entertainment почав таємно встановлювати руткіт. Хакери могли отримувати доступ до інформації на пристроях так, що власники не знали про це.Захист від зломів: інструменти та технології

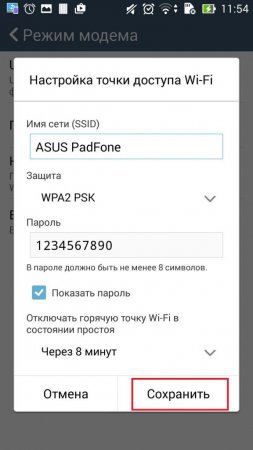

Забезпечення безпеки інформації здійснюється експертами за допомогою найбільш ефективних інструментів кібербезпеки. Зокрема, вони призначені для захисту від особливих програм, розроблених хакерами і від шкідливих вірусів. Так, у середовищі, де витік даних стає звичайним явищем, кожен рік система безпеки інформації налічує всі більше програм для захисту. Нижче наведені деякі з найбільш актуальних областей, на яких сьогодні зосереджена технологія кібербезпеки: Управління доступом. Сторонні засоби ідентифікації та доступу використовуються для забезпечення додаткового захисту від прогалин у безпеки з Microsoft Active Directory. Захист від ботнетів. Бореться проти ботів, потребують індивідуальної ідентифікації з подальшим видаленням акаунтів. Хмарна безпека. Існує безліч хмарних інструментів безпеки SOS, доступних для захисту мережі. Шифрування даних. Забезпечує додатковий захист даних під час їх передачі. Запобігання витоку даних. Гарантує, що системна інформація захищена від доступу зловмисників, оскільки зберігає інформацію в захищеній формі. Захист кінцевої точки. Вирішує проблеми безпеки для кінцевих точок, таких як ПК, мобільні пристрої, мережеві принтери, сервери та інші. Захист від вторгнень. Фільтрує доступ до веб-сайтів, блокуючи потенційно небезпечні файли. Malware/Virus Security. Запобігає атаки від вірусів і шкідливих програм, призначених для нанесення шкоди як програмного, так і апаратного забезпечення. Брандмауер наступного покоління. Прогрес у порівнянні з традиційними брандмауерами. Надає додаткові можливості, такі як захист від вторгнень, контроль стану, а також повідомляє про програми та ідентифікаційних даних. Бездротова безпека. Забезпечує посилений захист WEP/WAP для даних, що передаються по бездротовим з'єднанням.Захист від зломів на фінансових підприємствах

Слабка безпека інформації – це основна проблема, від якої страждають великі і малі підприємства. Фінансові втрати компаній збільшуються кожен рік з-за слабкої безпеки, якій надають недостатнє значення. Так, у 2018 році було закрито гучну справу, пов'язану з російськими хакерами, збирають конфіденційну інформацію клієнтів компанії з грудня 2003 по липень 2012 року і продають їх іншим зловмисникам. При цьому зловмисники діяли з іншої частини земної кулі – США. В першу чергу підприємства повинні врахувати вимоги щодо безпеки інформації, щоб не замислюватися про впровадження третіх осіб у великі справи: Подбати про встановлення нових версій. Дозволяти співробітникам використовувати в роботі лише надані пристрою, а не власні. Підтримувати хороші відносини з персоналом, оскільки хакери – непомітні люди. Вони можуть бути і розлюченими працівниками, які вирішили отримати затриману зарплату. Нині фахівців з кібербезпеки стає все більше і більше. Вони старанно працюють, щоб гарантувати забезпечення безпеки інформації, захистивши дані від незаконних дій і хитрувань.Захист від хакерів в ЗМІ

Засоби масової інформації і безпека завжди стоять на одному рівні. Дійсно, адже основне завдання ЗМІ – надати найбільш точні, об'єктивні і достовірні відомості про події, новини та дії політичних, економічних, фінансових, охорони здоров'я та інших сферах. Так, держава передає свіжі новини і події через повідомляє громадян про події. Однак якщо безпека масової інформації піддасться загрозу, то невідомі особи можуть повністю дезінформувати жителів всієї країни. З цієї причини фахівці у сфері безпеки постійно перевіряють працездатність програм, антивірусів, використовуючи останні версії, і транслюють новини за спеціально наданими мереж. У разі знайденої некоректності програма потребує доопрацювання та оновлень до наступного виходу в ефір.Як убезпечити себе від зломів

Заходи безпеки інформації повинні бути задіяні в першу чергу з урахуванням усіх боків, вже наявних даних про вас в Інтернеті. Наприклад, хакери часто збирають особисту інформацію із соціальних мереж. Навіть якщо у вас є обліковий запис з найвищими параметрами безпеки, особисті дані все ще знаходяться під серйозною загрозою. Справа в тому, що соціальні мережі мають необхідну інформацію для злому: адресу електронної пошти, дату народження. Рекомендується ставитися серйозніше до статусам і повідомленнями, оскільки стежить за вами хакер може з легкістю дізнатися про день народження вашої матері (привітання на стіні), відповівши на один з варіантів секретного питання. Використовуйте двофакторну аутентифікацію або двоетапну перевірку. Банківські системи, "ВКонтакте", Twitter, Facebook підтримують можливість включення додаткової функції безпеки. Не використовуйте один і той же пароль скрізь. Якщо зловмисник отримає доступ до одному з них, то, ймовірно, зможе дістатися і до банківського рахунку. Не забувайте вчасно забезпечувати антивірус оновленнями, використовувати ліцензійні версії, що має більш високий ступінь захисту і регулярно проводите перевірки на наявність вірусів. Безпека інформації – це спокій і впевненість кожної людини у завтрашньому дні, оскільки його особисті дані залишаться під захистом і поза досяжності зловмисників, охочих завдати шкоди. Саме тому варто ретельно підходити до захисту інформації, вчасно забезпечуючи пристрою необхідними програмами, антивірусами та проводячи регулярні перевірки.Цікаво по темі

Redirect: що це і як прибрати з браузера?

Додатки Redirect можуть бути як зловмисними, так і законними. Деякі з них можуть бути встановлені як частина легальних програм, тому потрібно

Інформаційна безпека в інтернеті: правила, параметри, забезпечення

Багато людей не надають безпеки в інтернеті належного значення, і лише деякі вважають це чимось важливим. Заперечення того, що необхідно бути

Засоби і способи захисту інформації

Сучасні способи та засоби захисту інформації існують, щоб мінімізувати ризик витоку, викрадення, зміни інформації або створення підроблених обсягів