Установка OpenVPN і настройка сервера Windows і Linux

Налаштування сервера OpenVPN використовують, щоб клієнти легко підключалися до VPN. Вона дозволяє користувачам підключати будь-який інтернет-з'єднання для безпечного доступу, в тому числі і до віддалених мереж, які підключені до маршрутизатора, навіть якщо користувач знаходиться за межами NAT. Клієнтське програмне забезпечення OpenVPN може використовуватися для багатьох операційних систем. Завдяки доступу до надійних VPN-платформ користувачі мають змогу оцінити і інші переваги, такі як більш високий рівень безпеки при використанні загальнодоступного Wi-Fi. Ці служби використовують зашифрований тунель для передачі даних в інтернеті. При налаштуванні сервера OpenVPN існує кілька варіантів протоколів шифрування, які можуть бути використані.

Деякі параметри не представлені в майстрі, але краще підходять для певних ситуацій, ніж налаштування за замовчуванням, вибрані «Майстром». Режим налаштування сервера OpenVPN 2 4 на Windows дозволяє зробити вибір між вимогами до сертифікатами, аутентификації користувача або тим і іншим. Майстер використовує Remote Access (SSL /TLS + User Auth). Можливі значення цього вибору та їх переваги: Віддалений доступ (SSL /TLS + User Auth). Потрібні сертифікати, ім'я користувача /пароль. Віддалений доступ (SSL /TLS). Кожен користувач має унікальну конфігурацію клієнта, яка включає в себе їх персональний сертифікат і ключ. Тільки сертифікати, без авторизації. Існує кілька факторів аутентифікації: TLS-ключ і сертифікат, і ім'я користувача/пароль. Кожен проект має унікальну конфігурацію клієнта, яка включає в себе їх персональний сертифікат і ключ. Віддалений доступ (User Auth). Менш безпечний, оскільки він покладається тільки на те, що у користувача є ключ TLS і сертифікат. Аутентифікація. Клієнтам не потрібно мати індивідуальні сертифікати. Використовується для зовнішньої аутентифікації (RADIUS, LDAP). Всі клієнти можуть використовувати одну і ту ж експортовану конфігурацію і пакет програмного забезпечення. Менш безпечний, оскільки він покладається тільки на те, що користувач знає - ім'я та пароль.

Якщо режим залишився на рівні «Майстра» за замовчуванням або в режимі, який включає аутентифікацію, то користувач може бути створений за допомогою таких дій: Переходять у розділ «Система» і далі в «Диспетчер користувачів». Натискають "Додати користувача". Заповнюють ім'я користувача. Заповнюють і підтверджують пароль. Натискають "Створити сертифікат користувача". Знову заповнюють ім'я користувача. Вибирають відповідний центр сертифікації. Натисніть "Зберегти". OpenVPN-Client Export Package дозволяє експортувати конфігурації, відформатовані для різних платформ, попередньо упакований виконуваний файл інсталятора Windows, який включає конфігурацію, що входить в комплект постачання для безпроблемної установки клієнта. Розглянемо, як встановити пакет експорту клієнта при налаштуванні сервера OpenVPN Debian 9:

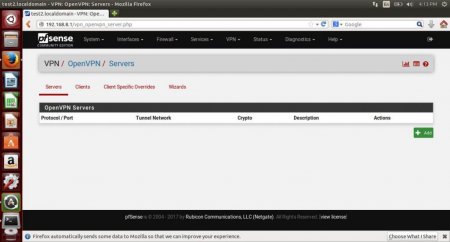

Перейти на вкладку «Система»> «Пакети», «Доступні пакети». Знайти пакети експорту клієнта в списку. Натиснути «Підтвердити». Пакет буде встановлено і доступний під VPN> OpenVPN на вкладці «Експорт клієнта». Переходять до VPN> OpenVPN на вкладці «Експорт клієнта». Вибирають VPN з розкривного списку сервера OpenVPN DD-WRT параметри віддаленого доступу. Встановлюють будь-які потрібні параметри у верхній частині. Знаходять користувача в списку внизу сторінки і вибирають відповідний тип конфігурації для експорту. Виконують оновлення, після чого налаштування VPN на брандмауері завершена. Вибір інсталятора Windows є найбільш поширеним, а конфігурація Inline оптимальніше при використанні поточного клієнта, якого немає у списку. У нижній частині сторінки пакета експорту клієнта є посилання на часто використовуваних користувачів. Правила брандмауера для суворого управління трафіком в цієї VPN можуть бути додані в розділі « Брандмауер»> «Правила» на вкладці VPN. Не рекомендується пов'язувати клієнтів безпосередньо в локальній мережі.

Історія проекту

Він був заснований Джеймсом Йонаном і продемонстрований суспільству в 2002 році. Yonan займався розробкою програмного забезпечення для оригінального IBM PC. В даний час він бере участь в проекті, є співзасновником компанії, а також технічним директором OpenVPN Technologies. Однією з причин популярності налаштування сервера з OpenVPN є той факт, що вона підтримує всі основні операційні системи Windows, macOS і Linux, мобільні платформи Android і iOS і також менш поширені FreeBSD, QNX, Solaris, Maemo і Windows Mobile. Весь сенс протоколу VPN полягає в забезпеченні високого рівня безпеки. Він здатний виконати до 256-бітного шифрування через OpenSSL, використовує широко розгорнуту бібліотеку програмного забезпечення для захисту повідомлень в різних мережах, підтримує звичайне шифрування в режимі статичного ключа через попередньо розділені PSK, а також захист з допомогою сертифікатів клієнтів і серверів.Налагодження сервера віддаленого доступу OpenVPN

Щороку кількість користувачів VPN росте, тому дуже затребуваною є інформація про роботу системи та її поширених функцій. Віддалений доступ до OpenVPN VPN можна легко налаштувати за допомогою майстра: Переходять у VPN> OpenVPN і натискають вкладку «Майстер», щоб запустити його. Вибирають потрібні параметри автентифікації. Найчастіше це встановлюється для локального доступу користувачів. Аутентифікація користувачів. При налаштуванні AC66U сервера OpenVPN виконують за допомогою RADIUS через Active Directory. Натисніть «Далі». Заповнюють поля для створення нового центру сертифікації. Описове ім'я використовується, як загальне, не застосовують пробіли, знаки пунктуації або спеціальні символи. Довжина ключа. Чим вона вище, тим краще, але складний пароль буде використовувати більше CPU. E-mail використовується, як посилання на сертифікат, та не отримує ніякої пошти з системи. Натискають "Додати новий CA". Заповнюють поля, щоб створити новий сертифікат сервера. Велика частина інформації переноситься і не потребує зміни. Натискають "Створити новий сертифікат". Вводять конфігурацію для VPN-сервера. Виконати аутентифікацію TLS. Відзначають прапорець разом з полем під ним, щоб створити новий ключ. Використання TLS є технічно необов'язковим, але настійно рекомендується. Деякі атаки OpenSSL, такі як Heartbleed, були пом'якшені за допомогою ключа TLS. Інші значення можуть бути встановлені за бажанням і є переважними (такі параметри, як стиск, DNS і NetBIOS). Натисніть «Далі». Наступний екран пропонує вибір для автоматичного додавання правила брандмауера. Якщо вони не будуть управлятися вручну, для зручності перевіряють обидва варіанти. Натискають «Далі» і «Готово», щоб закрити «Майстер».Перевірка оптимальності налаштування

Для встановлення оптимальної настройки з'єднання перевіряють правила брандмауера вкладки WAN і OpenVPN. Правило вкладки WAN має перейти до порту OpenVPN на WAN-адресі і вирішувати будь-які операції.Деякі параметри не представлені в майстрі, але краще підходять для певних ситуацій, ніж налаштування за замовчуванням, вибрані «Майстром». Режим налаштування сервера OpenVPN 2 4 на Windows дозволяє зробити вибір між вимогами до сертифікатами, аутентификації користувача або тим і іншим. Майстер використовує Remote Access (SSL /TLS + User Auth). Можливі значення цього вибору та їх переваги: Віддалений доступ (SSL /TLS + User Auth). Потрібні сертифікати, ім'я користувача /пароль. Віддалений доступ (SSL /TLS). Кожен користувач має унікальну конфігурацію клієнта, яка включає в себе їх персональний сертифікат і ключ. Тільки сертифікати, без авторизації. Існує кілька факторів аутентифікації: TLS-ключ і сертифікат, і ім'я користувача/пароль. Кожен проект має унікальну конфігурацію клієнта, яка включає в себе їх персональний сертифікат і ключ. Віддалений доступ (User Auth). Менш безпечний, оскільки він покладається тільки на те, що у користувача є ключ TLS і сертифікат. Аутентифікація. Клієнтам не потрібно мати індивідуальні сертифікати. Використовується для зовнішньої аутентифікації (RADIUS, LDAP). Всі клієнти можуть використовувати одну і ту ж експортовану конфігурацію і пакет програмного забезпечення. Менш безпечний, оскільки він покладається тільки на те, що користувач знає - ім'я та пароль.

Скасування скомпрометованих сертифікатів

Такі файли можуть бути анульовані шляхом створення списку відкликання (CRL) в System> Cert Manager на вкладці «Відкликання сертифіката», додавання їх і подальшого вибору цього CRL для параметрів сервера OpenVPN.Якщо режим залишився на рівні «Майстра» за замовчуванням або в режимі, який включає аутентифікацію, то користувач може бути створений за допомогою таких дій: Переходять у розділ «Система» і далі в «Диспетчер користувачів». Натискають "Додати користувача". Заповнюють ім'я користувача. Заповнюють і підтверджують пароль. Натискають "Створити сертифікат користувача". Знову заповнюють ім'я користувача. Вибирають відповідний центр сертифікації. Натисніть "Зберегти". OpenVPN-Client Export Package дозволяє експортувати конфігурації, відформатовані для різних платформ, попередньо упакований виконуваний файл інсталятора Windows, який включає конфігурацію, що входить в комплект постачання для безпроблемної установки клієнта. Розглянемо, як встановити пакет експорту клієнта при налаштуванні сервера OpenVPN Debian 9:

Перейти на вкладку «Система»> «Пакети», «Доступні пакети». Знайти пакети експорту клієнта в списку. Натиснути «Підтвердити». Пакет буде встановлено і доступний під VPN> OpenVPN на вкладці «Експорт клієнта». Переходять до VPN> OpenVPN на вкладці «Експорт клієнта». Вибирають VPN з розкривного списку сервера OpenVPN DD-WRT параметри віддаленого доступу. Встановлюють будь-які потрібні параметри у верхній частині. Знаходять користувача в списку внизу сторінки і вибирають відповідний тип конфігурації для експорту. Виконують оновлення, після чого налаштування VPN на брандмауері завершена. Вибір інсталятора Windows є найбільш поширеним, а конфігурація Inline оптимальніше при використанні поточного клієнта, якого немає у списку. У нижній частині сторінки пакета експорту клієнта є посилання на часто використовуваних користувачів. Правила брандмауера для суворого управління трафіком в цієї VPN можуть бути додані в розділі « Брандмауер»> «Правила» на вкладці VPN. Не рекомендується пов'язувати клієнтів безпосередньо в локальній мережі.

Редагування файлу конфігурації

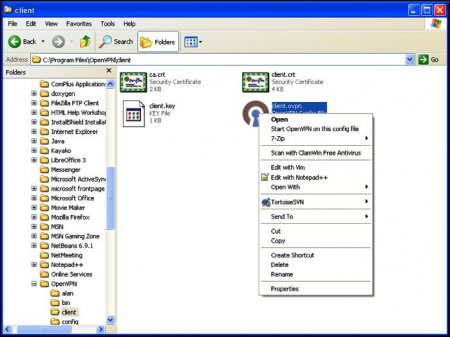

Часто під час практичного застосування платформи потрібно виконати редагування файлу конфігурації OpenVPN. Порядок виконання: Встановлюють цей рядок для використання IP-адреси користувача, який визначаються з команди ifconfig: vim /etc/openvpn/server.conf. Видаляють рядок, якщо вона існує: push "dhcp-option DNS 1080.1"#push dhcp-option DNS 888.8. Ця push директива встановлює параметр DHCP, який повідомляє підключення клієнта до VPN, що має використовуватися в якості основного DNS-сервера. Передбачається, що він буде єдиним резольвером, так як визначає висхідні сервери. Установка не-Pi-hole-резольвера тут може мати несприятливі наслідки для блокування реклами, але може забезпечити відмовостійкість у разі, якщо пристрій не працює. Перезапускают VPN, щоб застосувати зміни. В залежності від операційної системи, одна з цих команд повинна працювати, щоб перезапустити службу: systemctl restart openvpn. Перезапускают службу OpenVPN налаштування сервера Windows 7. Створюють файл конфігурації клієнта (.ovpn). Тепер, коли сервер налаштований підключають клієнтів, щоб можна було використовувати область обслуговування. Для цього потрібен сертифікат. Створюють його і отримують .ovpn файл, запустивши програму установки і вибравши: Add a new user для кожного клієнта, який буде підключатися до VPN. Можна повторити цей процес для більшого числа клієнтів. У цьому прикладі натискають «Додати нового користувача», назвавши ovpn-файл так само, як і ім'я хоста клієнта, але можна прийняти свою власну стратегію найменування. Запускають програму-установку: ./openvpn-install.sh. Вибирають Add a new user і вводять ім'я клієнта. OpenVPN вже встановлений. Додають нового користувача. Скасовують існуючого користувача. Видаляють OpenVPN. Вихід. Для ідентифікації рекомендується використовувати тільки одне слово, не потрібно ніяких спеціальних символів, наприклад, ім'я клієнта: iphone7. Це створить ovpn-файл, який потрібно скопіювати на клієнтську машину. Даний процес також генерує кілька інших знайдених файлів /etc/openvpn/easy-rsa/pki/, що уможливлює ідентифікацію за відкритим ключем.VPN-клієнт маршрутизатор ASUS

Багато маршрутизатори підтримують доступ до VPN, тому можна використовувати VPN-клієнт для активації домашнього мережевого підключення. Зазвичай це необхідно для людей, які не довіряють своєму домашньому інтернет-провайдеру або перешкоджають вторгнення в особисту інформацію. Багато людей виконують налаштування сервера OpenVPN Asus, щоб забезпечити безпечний серфінг, коли людина знаходиться в сумнівних мережах, наприклад, в готелі або інтернет-кафе. Це дозволить надати користувачу стандартні сервери VPN з платною послугою або домашнім маршрутизатором. Часто людині потрібно не тільки дозволити серфінг доступу з мережі віддалено, але і мати можливість користуватися внутрішньою мережею. Кращий спосіб домашньої безпеки - закрити всі порти маршрутизатора і отримати доступ тільки до домашньої мережі з зашифрованою VPN. Маршрутизатор ASUS підтримують OpenVPN у формі клієнт/сервер. Краще створювати користувачів з довгими випадковими паролями, отриманими від генератора GRC. Маршрутизатор ASUS підтримують два сервера, тому їх можна настроїти для доступу до домашньої мережі і для безпечного перегляду: Після установки цих параметрів експортують файл .ovpn. Потім налаштовують режим "клієнта" і імпортують файл .ovpn. Рекомендується після налаштування закрити всі порти маршрутизатора. Як тільки це буде виконано, обов'язково сканують маршрутизатор з допомогою GRC Shields Up.Створення сервера на базі Mikrotik

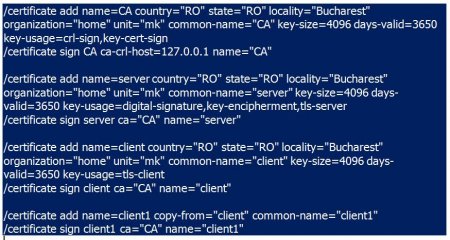

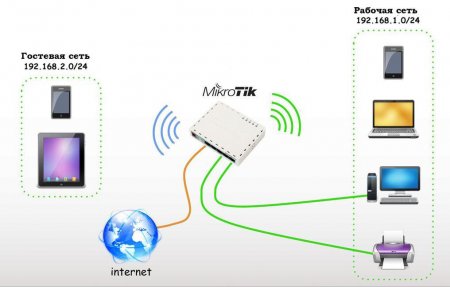

Існує гарна можливість налаштування сервера OpenVPN Mikrotik з використанням його маршрутизатора. У цьому прикладі буде використовуватися маршрутизатор з зовнішнім IP 19216888.2 внутрішнім IP 19216889.1 і пулом для клієнтів OVPN - 19216887.0/24. Створення та підписування сертифікатів виконується наступним чином: При налаштуванні сервера Микротик OpenVPN користувачеві потрібно буде виконати кілька команд одну за одною. Підписання сертифікатів займе час і завантажить CPU. Іноді буде надходити повідомлення про помилку, іменованої «час дії», коли користувач буде підписувати сертифікати, це не критично, просто доведеться почекати трохи довше. Можна побачити, що маршрутизатор зайнятий значком сертифіката використання центрального процесора. Коли сертифікат підписаний, завантаження процесора падає, з'являється «KLAT». Після завершення підписання можна перейти до наступного сертифікату. Далі при налаштуванні сервера OpenVPN Mikrotik зберігають експортовані файли на комп'ютері: Підписують відкритий ключ. Відкривають командний рядок з підвищеними правами, переходять до місця, де зберегли файли, і запускають: C: Program Files OpenVPN bin openssl.exe rsa -in client1.key -out client1.key. Програма попросить ввести пропущену фразу для client1.key. Встановлюють парольну фразу при експорті сертифікатів. Далі створюють новий пул для налаштування Linux сервера OpenVPN. Щоб протестувати сервер, на додаток до сертифікатів і ключа використовують test.ovpn і auth.cfg. Перевага використання VPN полягає у тому, що ця програма блокує рекламу на пристрої, використовуючи сценарій рекламного блоку на сервері OVPN. Якщо знадобиться видалити користувача та скасувати сертифікат вставляють скрипт # у вікно терміналу MikroTik і повертають конфігурацію сервера.VPN для домашньої мережі

Багато маршрутизатори підтримують доступ до VPN. Користувачі виконують налаштування сервера OpenVPN Ubuntu, щоб забезпечити безпечний серфінг, коли знаходяться в сумнівних суспільних мережах. Це те, що надають стандартні сервери VPN, будь то платна послуга або домашній маршрутизатор. Потрібно зробити ще один крок. Він полягає в тому, щоб не дозволити серфінг з мережі віддалено, але і мати доступ до внутрішньої мережі. Кращий спосіб захисту - закрити всі порти маршрутизатора і отримати доступ тільки до домашньої мережі з зашифрованою VPN. ASUS підтримують режим "клієнт" або сервер. Зазвичай налаштовують маршрутизатор тільки в якості VPN-сервера. Спочатку при налаштуванні сервера OpenVPN Ubuntu створюють користувачі з паролями. При цьому рекомендується придумувати заплутані імена і довгий випадковий Password.Генератор паролів GRC

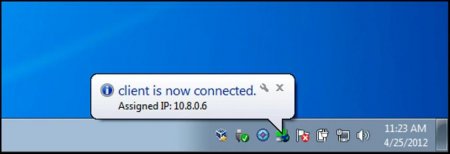

У розділі «Додаткові параметри» нижче утиліти, які працюють на маршрутизатор ASUS доступу до домашньої мережі і налаштовують його тільки для безпечного перегляду. Після установки цих параметрів експортуєте файл .ovpn. Потім встановіть режим "клієнта" і імпортують файл .ovpn. З'явиться повідомлення по VPN у вікні вгорі екрану, що пристрій підключено. Щоб перевірити якість з'єднання, можна відкрити веб-сторінку. Після підключення можна відкрити програму віддаленого робочого столу, увійти в свій Windows NVR і підключитися до локальної веб-сторінці з використанням безпечного зашифрованого з'єднання з будь-якої мережі. Рекомендовано закрити всі порти маршрутизатора. Як тільки це буде зроблено, обов'язково сканують програму з допомогою GRC Shields Up.Налаштування повнофункціональної SSL

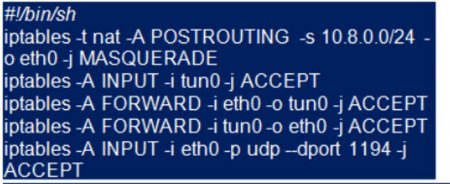

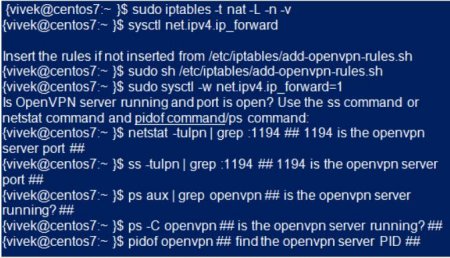

Налаштування сервера OpenVPN з CentOS Linux версії 7.0 проводять для захисту активності перегляду на загальнодоступному Wi-Fi. Процедура виконується наступним чином: Оновлюють систему і запускає команду: {vivek@centos7:~}$ sudo yum update. Знаходять і записують свій IP-адресу. Використовують команду IP наступним чином: dig /host, щоб дізнатися публічний IP-адресу з командного рядка при установці налаштування OpenVPN сервер на Centos 7 Пошук IP-адреси AWS /EC2 або Lighsail NAT з CLI. Більшість хмарних серверів CentOS Linux мають два типу IP-адреси - відкритий статичний, безпосередньо призначений комп'ютера і маршрутизируемый з інтернету, і приватний статичний, безпосередньо підключений до сервера, який знаходиться за NAT. Сценарій автоматично визначить налаштування мережі. Все, що потрібно зробити, це надати правильну IP-адресу, коли його попросять. Далі для налаштування Linux сервера OpenVPN завантажують і запускають сценарій centos7-vpn.sh, використовуючи команду wget і дозволу установки з допомогою chmod. Можна переглянути сценарій за допомогою текстового редактора, такого як vim/vi. Далі копіюють desktop.ovpn, перевіряють з'єднання з CLI, після чого настільна система Linux буде автоматично підключатися при перезавантаженні комп'ютера за допомогою скрипта або служби openvpn. Перевіряють сервера OpenVPN на наявність помилок: {vivek@centos7:~}$ journalctl --identifier openvpn. Далі використовують команду cat для перегляду правил: {vivek@centos7:~}$ cat /etc/iptables/add-openvpn-rules.sh.Установка для Linux Debian

Налаштування сервера OpenVPN Debian можна виконувати для різних версій. Попередньо вводять ім'я для нового пристрою і активують необхідні додаткові функції. Прокручують вниз і створюють дані входу і конфігурації протоколу OpenVPN. Вибирають протокол, який потрібно використовувати: OpenVPN (UDP). UDP забезпечує більш високу швидкість, ніж версія TCP, але в деяких випадках може привести до збою завантаження. Вибирають країну. Оскільки рідні протокольні з'єднання можуть використовуватися тільки з одним сервером, потрібно вибрати країну, з якої буде вестися серфінг. Якщо потрібні різні підключення PPTP, L2TP або налаштування сервера Debian OpenVPN в різних країнах, повторюють послідовно всі кроки для кожної з них. В залежності від обраної локації в якості атрибута поточного плану також можна визначити групу, яка буде використовувати стандартний і преміальний сервери. Після цього завантажують файл конфігурації натисніть «Завантажити конфігурацію», і зберігають його на комп'ютері. Далі витягують завантажений файл і перейменовують містить 'openvpn.ovpn' в ' CG_Country.conf ', копіюють файл в каталог конфігурації VPN. Для цього відкривають вікно терміналу і переходять до папки, з якої він був витягнутий, набравши: cd[путь к папке с извлеченными файлами конфигурации]. Далі копіюють файли: sudo cp CG_XX.conf /etc /openvpn / sudo cp ca.cert /etc /openvpn / sudo cp client.crt /etc /openvpn / sudo cp client.key /etc /openvpn / Завантажують інформацію про пакет, відкривши консоль і набравши sudo apt-get update. Переходять в папку: cd /etc /openvpn і вводять наступну команду для створення і відкриття текстового файлу з ім'ям user: sudo nano user.txt. У нижній частині конфігураційного проходу (після comp-lzo) додають наступні два рядки: up /etc /openvpn /update-resolv-conf і down /etc /openvpn /update-resolv-conf. Зберігають через CTRL + O і виходять з редактора з допомогою CTRL + X. Потім завантажують файл автоматично, набравши: sudo nano /etc /default /openvpn. Нарешті, вводять в консолі: sudo update-rc.d openvpn ("Включити"). Прописують: sudo service openvpn start. Чекають кілька секунд, а потім перевіряють, чи все працює нормально.Функціонування мереж з pfSense

Віртуальні приватні мережі VPN можуть використовуватися для ряду дуже корисних додатків. Запуск власного сервера дозволить зашифрувати всі, що користувач робить в інтернеті, наприклад, щоб можна було безпечно виконувати онлайн-банкінг на безкоштовному Wi-Fi в кафе. Все, що ви відправляєте по VPN-з'єднання, буде зашифровано з особистого пристрою, поки воно не досягне сервера. Його налаштування для доступу до домашньої або офісної мережі дає повний доступ до всіх файлів на прикладі pfSense, який дозволяє безпечно користуватися інтернетом з віддаленого місця і відправляти через нього безпечно весь трафік (якщо це буде потрібно користувачу). Сервер, на якому запущена налаштування pfSense сервера OpenVPN, виступає в ролі самого маршрутизатора з власним IP-адресою. Попередньо встановлюють останню версію pfSense з інтерфейсом WAN і інтерфейсом LAN і підключаються до клієнтського пристрою через його інтерфейс. Це необхідно для того, щоб можна було отримати доступ до webConfigurator для налаштування конфігурації pfSense.Переваги сучасного стандарту безпеки

OpenVPN має не тільки сучасну безпеку, але і високу адаптованість з допомогою стороннього програмного забезпечення. Існують комерційні постачальники, які беруть протокол і трансформують його у VPN для своїх користувачів. Прикладом цього є PrivateTunnel з фірмовою VPN захистом. Є також нейтральні OpenVPN-клієнти, які не залежать від постачальників, такі як SecurePoint SSL VPN Client, обидва з яких доступні в якості безкоштовного програмного забезпечення з відкритим вихідним кодом. Із всіх протоколів шифрування OpenVPN може допомогти обходити Deep Packet Inspection (DPI), який використовують багато країн. DPI - це технологія моніторингу, яка перевіряє трафік, що проходить через нього в режимі реального часу, але він може бути адаптований і для його приховування. Інші основні протоколи належать найбільшим інтернет-гігантів Microsoft, L2TP і Cisco, включаючи PPTP і SSTP. VPN виграє завдяки наявності відкритого вихідного коду, який вільно доступний для модифікації і розробки, а також для підтримки спільноти. Весь вихідний код для останньої версії OpenVPN, 244 був випущений у вересні 2017 року і доступний для завантаження сірих IP налаштування сервера OpenVPN.Цікаво по темі

Як додати в Windows шрифт 10: інструкція

Будь-який користувач, працюючий з офісним редактором текстових документів, або дизайнер знає, що дуже часто виникає така ситуація, при якій в систему

Налаштування роутера Mikrotik: покрокова інструкція

Mikrotik широко використовується інтернет-провайдерами, постачальниками вай-фай або власниками кафе. Маршрутизатор наділяє комп'ютер різними

Postfix: настройка, установка. Поштовий сервер Postfix

У цій статті ми розберемо, як налаштувати поштовий сервер Postfix на базі Ubuntu Linux. Ознайомившись з рекомендаціями, ви зможете відправляти і

Pptp-порти — безпечний протокол зв'язку

Pptp-порти — це протоколи (набір правил), який дозволяє корпораціям розширювати власну корпоративну мережу через приватні канали і інтернет. Завдяки