Опис команди NETSTAT (статистика активних підключень TCP)

Інколи під час роботи будь-якої системи, будь то домашній персональний комп'ютер або потужний сервер, що обслуговує безліч зв'язків, корисно мати під рукою інструмент, здатний відобразити дані про мережевої активності. Для чого це може знадобитися? Для контролю трафіку, обчислення додатків, нелегально виходять в Мережу інтернет, або ж користувачів. Саме цим і займається розглянута нами утиліта.

Варто відзначити, що назва утиліти утворено з двох складових - network statistics, тобто мережева статистика, що, в принципі, логічно. Серед інформації, яку показує програма, можна виділити статистику підключень TCP портів, маршрутизації.

-s - висновок на екран статистики по протоколу, за замовчуванням відображаються всі відомі типи; -r - даний ключ виведе вміст таблиці маршрутизації IP, параметр рівносильний використання команди route; інтервал - у загальній рядку команди можна використовувати значення інтервалу, через який відбуватиметься відображення вибраної статистики; якщо він опущений, то інформація відображається лише один раз; /? - виведе довідкову інформацію по команді Netstat.

Стан. Показує поточний статус з'єднання. Може приймати різні значення. Наприклад, Listening говорить про те, що служба «слухає» і чекає вхідного підключення. Established означає активне з'єднання. Netstat, запущена з ключами -a і -b, покаже всі мережеві підключення, а також пов'язані з ними програми. Це дуже зручно, якщо потрібно обчислити, яка програма активно використовує трафік і куди відсилає дані.

Що таке Netstat?

Це такий додаток, за допомогою якого можна дізнатися, що відбувається в даний момент в Мережі. Для запуску використовується командний рядок. В ній же при запуску Netstat використовуються додаткові ключі і параметри.Варто відзначити, що назва утиліти утворено з двох складових - network statistics, тобто мережева статистика, що, в принципі, логічно. Серед інформації, яку показує програма, можна виділити статистику підключень TCP портів, маршрутизації.

Команди і ключі

Синтаксис ключів і параметрів команди досить великий. Це дозволяє отримати мережеву статистику на самих різних рівнях. Далі піде опис команди Netstat, її параметри і ключі: -a - запуск з даним параметром виведе на екран всі активні з'єднання TCP, а також порти TCP і UDP, відкриті системою; -e - відображення розширеної статистики Ethernet, наприклад, про переміщення байтів і пакетів; -n - параметр дозволяє показати активні TCP з'єднання з адресами і номерами портів; -o - так само, як і попередній ключ, виводить активні TCP з'єднання, але в статистику додані коди процесів, за ним вже можна точно визначити, яка саме програма використовує підключення; -p - відображення інформації певного протоколу, зазначеної в параметрі. Серед значень може бути tcp, udp, tcpv6 і udpv6;-s - висновок на екран статистики по протоколу, за замовчуванням відображаються всі відомі типи; -r - даний ключ виведе вміст таблиці маршрутизації IP, параметр рівносильний використання команди route; інтервал - у загальній рядку команди можна використовувати значення інтервалу, через який відбуватиметься відображення вибраної статистики; якщо він опущений, то інформація відображається лише один раз; /? - виведе довідкову інформацію по команді Netstat.

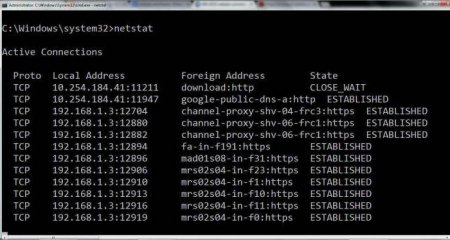

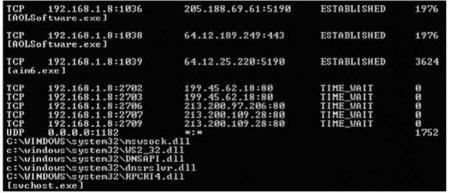

Використання Netstat в Windows

Для того щоб вивести на екран командний рядок всі з'єднання, при цьому розмістивши їх на кількох сторінках, потрібно використовувати такий синтаксис: «-a | more». Якщо потрібно зберегти всю статистику в певний файл, потрібно використовувати « -a > C:ім'я файлу». Таким чином, у файл, вказаний з цього шляху, буде записана вся зібрана інформація. Результатом роботи може виступати невелика таблиця, яка містить наступні типи даних: Ім'я. Тут вказується назва знайденого активного протоколу. Локальний адресу. IP-адресу і порт, що використовуються локальним сервісом для створення з'єднання. Серед значень може зустрічатися 000.0 що означає будь-який доступний адресу або 12700.1. Це говорить про локальній петлі. Зовнішній адресу. IP і порт зовнішньої служби в мережі, з якої встановлено з'єднання.Стан. Показує поточний статус з'єднання. Може приймати різні значення. Наприклад, Listening говорить про те, що служба «слухає» і чекає вхідного підключення. Established означає активне з'єднання. Netstat, запущена з ключами -a і -b, покаже всі мережеві підключення, а також пов'язані з ними програми. Це дуже зручно, якщо потрібно обчислити, яка програма активно використовує трафік і куди відсилає дані.

Додаткові стану з'єднань

Крім зазначених вище станів сполук, є й додаткові: closed - як випливає з назви, з'єднання знаходиться в закритому вигляді; syn_sent - відбувається активна спроба встановити з'єднання; syn_received - показує початковий етап синхронізації; close_wait - віддалений сервер відключений, і відбувається завершення з'єднання.Використання Netstat в Linux

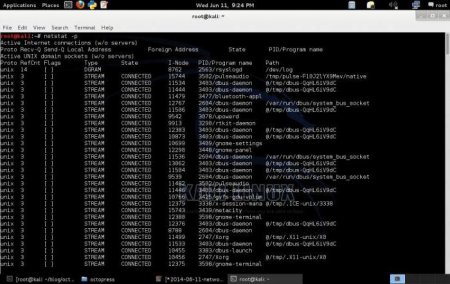

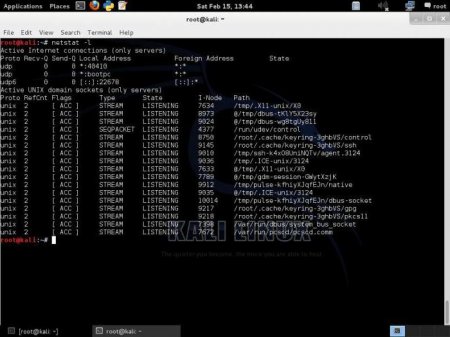

Застосування утиліти в середовищі Linux, по суті, мало чим відрізняється від Windows. Є лише невеликі відмінності в параметрах команди. Опис команди Netstat і її параметрів з прикладами: Щоб відобразити всі порти, потрібно використовувати команду - «netstat -a». Все те ж саме, але тільки типу TCP - «-at». UDP порти - «-au». Відобразити в Netstat відкриті порти - «-l». Їх стан буде відображено як Listening. Відобразити в Netstat відкриті порти TCP - «netstat -lt. Висновок ідентифікатора процесу і його імені - «netstat -p». Показати статистику для окремого протоколу мережі - «netstat -s». Іноді, щоб отримати більш повну інформацію про будь-яке мережеве з'єднання, потрібно поєднати Netstat з некоторыи командами і утилітами Linux. Наприклад, так: netstat -ap | grep ssh Дана рядок виведе на екран список портів, які в даний момент використовується утилітою SSH. Якщо, навпаки, потрібно дізнатися, який процес займає певний порт, можна використовувати наступний синтаксис: netstat -an | grep `:80` Також для Netstat в Linux є універсальний набір ключів, здатний відобразити все необхідне відразу. Виглядає він так: netstat -lnptux. У наборі даних будуть відображені всі відкриті порти, протоколи TCP, UDP, UNIX Socket, назви процесів та їх ідентифікаторів.Кілька прикладів для визначення атаки типу DoS або DDoS

Наступна команда дозволить дізнатися, скільки підключень активно на кожному IP-адресі: netstat -naltp | grep ESTABLISHED | awk '{print $5}' | awk -F: '{print $1}' | sort -n | uniq -c Визначаємо велику кількість запитів з однієї IP-адреси: netstat -na | grep :80 | sort Визначаємо точну кількість запитів, отриманих на одне з'єднання: netstat -np | grep SYN_RECV | wc -l При проведенні DoS-атаки число, отримане в результаті роботи цієї команди, має бути досить великим. У будь-якому випадку воно може залежати від конкретної системи. Тобто на одному сервері воно може бути одним, на іншому - іншим.Висновок

У якій операційній системи б не використовувалася команда, вона є незамінним інструментом для сканування, аналізу та налагодження мережі. Її активно використовують системні адміністратори всього світу. Netstat можна використовувати при зараженні системи якимось вірусним програмним забезпеченням. Вона здатна показати всі додатки з великою активністю підозрілого мережевого трафіку. Це допоможе на ранніх етапах виявити шкідливе ПЗ і нейтралізувати його або ж захистити сервер від небажаного вторгнення зловмисників.Висновки

У статті було дано докладний опис команди Netstat і її параметрів і ключів. Повноцінне використання програми можливо після кількох етапів практики на реальному пристрої. Суміщення з іншими командами додасть їй ще більше ефективності. Повний набір опису команд Netstat можна знайти в посібнику на офіційному сайті утиліти. Також варто відзначити, що при використанні в середовищі Linux команда Netstat застаріла і замість неї рекомендують використовувати SS.Цікаво по темі

Asterisk - команди. Робота з консоллю Asterisk

Огляд системи Asterisk і команд для роботи з нею. Консольний введення і використання віддаленого з'єднання.

Як видалити Explorer на Windows 7 і наскільки це доцільно?

Розглядаючи питання того, як повністю видалити Explorer, слід розуміти чітку різницю між тим, який саме компонент системи підлягає деінсталяції. В

Команди для командного рядка Windows. Список використовуваних основних команд для командного рядка

Сьогодні багато використовують графічний інтерфейс Windows для спілкування з комп'ютером на зрозумілій ...

Перевірка відкритого порту за допомогою командного рядка Windows і сторонніх програм

Чому важливо знати, які порти відкриті на комп'ютері? Навіщо пересічному користувачеві лізти в ці нетрі? ...