DDoS-атака: як зробити? Програми для DDoS-атак

По всій видимості, більшість сучасних користувачів комп'ютерних систем чули про таке поняття, як DDoS-атака. Як зробити її самому, звичайно, зараз розглядатися не буде (хіба що в ознайомлювальних цілях), оскільки такі дії у відповідності з будь-яким законодавством, є протиправними. Тим не менш, можна буде дізнатися, що це таке взагалі, і як це все працює. Але зауважимо відразу: не варто сприймати нижче поданий матеріал, як якусь інструкцією або керівництво до дії. Інформація наводиться виключно з метою загального розуміння проблеми і тільки для теоретичних знань. Застосування деяких програмних продуктів або організація протиправних дій може спричинити за собою кримінальну відповідальність.

Тепер кілька слів про те, що являє собою другий етап, який задіює DDoS-атака. Як зробити наступне звернення? Потрібно, щоб на сервер або інтернет-ресурс було відправлено максимальну кількість звернень. Природно, з одного терміналу зробити це неможливо, тому доведеться задіяти додаткові комп'ютери. Висновок напрошується сам собою: необхідно, щоб впроваджений вірус заразив їх. Як правило, такі скрипти, готові версії яких можна знайти навіть в інтернеті, є самокопіюються і заражають інші термінали в мережевому оточенні при наявності активного підключення або через інтернет.

Перша організація без пояснення причин включила провайдера список спамерів, незважаючи на те, що його серверами користувалися багато шановні (і не дуже) організації та служби. До того ж сервери провайдера, як не дивно це виглядає, були розташовані в будівлі колишнього бункера НАТО. У відповідь на такі дії Cyberbunker розпочав атаку, яку на себе взяла CDN CloudFlare. Перший удар припав на 18 березня, на наступний день швидкість звернень зросла до 90 Гбіт/с, 21-го числа настало затишшя, але 22 березня швидкість склала вже 120 Гбіт/с. Вивести з ладу CloudFlare не вдалося, тому швидкість була збільшена до 300 Гбіт/с. На сьогоднішній день це є рекордним показником.

Що таке DDoS-атака на сервер?

Саме поняття DDoS-атаки можна трактувати, виходячи з розшифровки англійського скорочення. Абревіатура розшифровується, як Distributed Denial of Service, тобто, грубо кажучи, відмова в обслуговуванні або працездатності. Якщо розбиратися в тому, що таке DDoS-атака на сервер в загальному випадку це навантаження на ресурс допомогою збільшеного кількість звернень (запитів) по певному каналу зв'язку, який, природно, має обмеження за обсягом трафіку, коли сервер просто не в змозі їх опрацювати. З-за цього і відбувається перевантаження. Фактично у програмної та апаратної частини сервера банально не вистачає обчислювальних ресурсів, щоб впоратися з усім запитами.Принципи організації атак

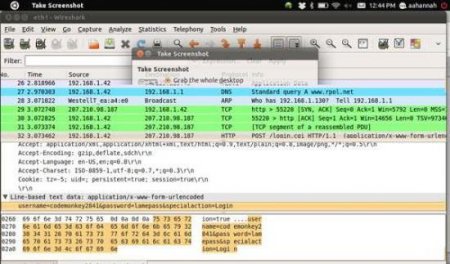

ДДоС-атака принципово будується на декількох базових умовах. Найголовніше – на першому етапі отримати доступ до якогось користувача комп'ютера або навіть сервера, впровадивши в нього шкідливий код у вигляді програм, які сьогодні прийнято називати троянами. Як влаштувати DDoS-атаку самому саме на цьому етапі? Зовсім просто. Для зараження комп'ютерів можна використовувати так звані сніфери. Достатньо надіслати жертві лист на електронну адресу з вкладенням (наприклад, картинкою, що містить виконуваний код), при відкритті якої зловмисник отримує доступ до чужого комп'ютера через його IP-адресу.Тепер кілька слів про те, що являє собою другий етап, який задіює DDoS-атака. Як зробити наступне звернення? Потрібно, щоб на сервер або інтернет-ресурс було відправлено максимальну кількість звернень. Природно, з одного терміналу зробити це неможливо, тому доведеться задіяти додаткові комп'ютери. Висновок напрошується сам собою: необхідно, щоб впроваджений вірус заразив їх. Як правило, такі скрипти, готові версії яких можна знайти навіть в інтернеті, є самокопіюються і заражають інші термінали в мережевому оточенні при наявності активного підключення або через інтернет.

Види DDoS-атак

ДДоС-атака в загальному розумінні називається так тільки умовно. Насправді існує як мінімум чотири її різновиди (хоча сьогодні налічують цілих 12 модифікацій): обвал сервера шляхом відсилання некоректних інструкцій, що підлягають виконанню; масова відсилання даних, що приводить до циклічної перевірці; флуд – некоректно сформовані запити; порушення функціонування каналу зв'язку шляхом переповнення фальшивими адресами.Історія появи

Вперше про атаки такого роду заговорили ще в 1996 році, проте тоді особливо значення цьому ніхто не надав. Серйозно проблему почали засуджувати тільки в 1999 році, коли були атаковані найбільші світові сервери зразок Amazon, Yahoo, E-Trade, eBay, CNN та ін. Наслідки вилилися в значних збитків у зв'язку з порушенням роботи цих сервісів, хоча на той момент це були всього лише часткові випадки. Про широке поширення загрози мова ще не йшла.Найвідоміший випадок DDoS-атаки

Проте, як виявилося згодом, тільки цим справа не обмежилася. Найбільша DDoS-атака за всю історію існування комп'ютерного світу була зафіксована в 2013 році, коли виник спір між компанією Spamhaus і голландським провайдером Cyberbunker.Перша організація без пояснення причин включила провайдера список спамерів, незважаючи на те, що його серверами користувалися багато шановні (і не дуже) організації та служби. До того ж сервери провайдера, як не дивно це виглядає, були розташовані в будівлі колишнього бункера НАТО. У відповідь на такі дії Cyberbunker розпочав атаку, яку на себе взяла CDN CloudFlare. Перший удар припав на 18 березня, на наступний день швидкість звернень зросла до 90 Гбіт/с, 21-го числа настало затишшя, але 22 березня швидкість склала вже 120 Гбіт/с. Вивести з ладу CloudFlare не вдалося, тому швидкість була збільшена до 300 Гбіт/с. На сьогоднішній день це є рекордним показником.

Що являють собою програми для DDoS-атак?

У плані використовуваного нині програмного забезпечення найбільш часто використовуваним додатком вважається програма LOIC, яка, правда, дозволяє виробляти атаки лише на сервери з вже відомими ІР - та URL-адресами. Що найсумніше, вона викладена в інтернеті для вільного скачування. Але, як вже зрозуміло, цей додаток може використовуватися тільки в парі з програмним забезпеченням, що дозволяє отримати доступ до чужого комп'ютера. Зі зрозумілих міркувань, назви і повні інструкції по їх застосуванню тут не наводяться.Як зробити атаку самостійно?

Отже, потрібна DDoS-атака. Як зробити її самостійно, зараз коротко розглянемо. Передбачається, що сніффер спрацював, і у вас є доступ до чужого терміналу. При запуску виконуваного файлу програми Loic.exe у вікні просто вписуються потрібні адреси і натискається кнопка блокування (Lock On). Після цього в регулюванні швидкості передачі по протоколах HTTP/UDF/TCP фейдером встановлюється максимальне значення (10 в мінімумі за замовчуванням), після чого використовується кнопка IMMA CHARGIN MAH LAZER для старту атаки.Як захиститися від атак?

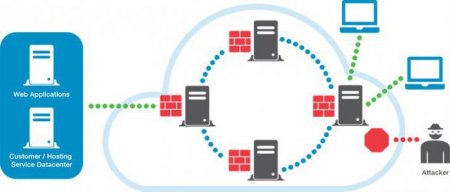

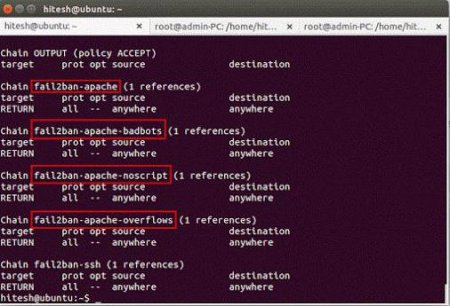

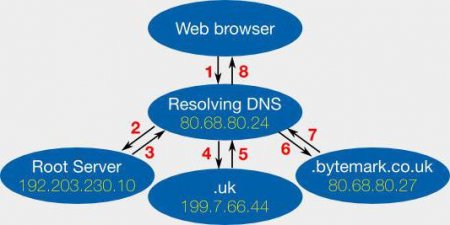

Говорячи про те, які можна зустріти програми для DDoS-атак, не можна обійти і засоби захисту. Адже навіть третій закон Ньютона говорить, що кожна дія викликає протидію. У найпростішому випадку використовуються антивіруси і файрволи (так звані міжмережеві екрани), які можуть бути представлені або у програмному вигляді, або в якості комп'ютерного «заліза». Крім того, багато провайдерів, що забезпечують захист, можуть встановлювати перерозподіл запитів між кількома серверами, фільтрацію вхідного трафіку, установку дубльованих систем захисту і т. д. Одним із методів проведення атак є методика DNS Amplification – технологія розсилки DNS-серверів рекурсивних зв'язків з неіснуючими зворотними адресами. Відповідно, в якості захисту від таких напастей можна сміливо використовувати універсальний пакет fail2ban, який на сьогоднішній день дозволяє встановити досить потужний бар'єр для розсилок подібного роду.Що потрібно знати ще?

За великим рахунком, при бажанні доступ до вашого комп'ютера може отримати навіть дитина. При цьому навіть якесь особливо складне спеціалізоване програмне забезпечення не потрібно, а згодом з вашого «зомбі»-комп'ютера і може бути здійснена DDoS-атака. Як зробити її самостійно, в загальних рисах вже зрозуміло. Але займатися подібними речами, думається, не варто. Правда, деякі починаючі користувачі й програмісти намагаються виробляти такі дії, так би мовити, з суто спортивного інтересу. Запам'ятайте: будь-знає адмін обчислить, якщо не вас, то місцезнаходження провайдера, елементарно, навіть якщо на якомусь етапі використовувався анонімний проксі-сервер в інтернеті. Далеко ходити не потрібно. Той же ресурс WhoIs може надати досить багато інформації, про яку ви навіть не здогадуєтесь. Ну а далі, як говориться, справа техніки. Залишиться тільки звернутися до провайдера з відповідним запитом із зазначенням зовнішнього IP, і він (згідно міжнародним нормам) надасть дані про місцезнаходження і особистих даних. Тому, матеріал, представлений вище, розцінювати як спонукання до протиправних дій не варто. Це загрожує досить серйозними наслідками. Але що стосується самих атак, окремо варто сказати, що і самому варто робити деякі заходи щодо захисту системи, адже шкідливі коди можуть міститися навіть в інтернет-банерах, при натисканні на які може здійснюватися завантаження трояна на комп'ютер. І не всі антивіруси здатні фільтрувати такі загрози. А те, що комп'ютер може перетворитися на такий собі зомбі-ящик, не обговорюється взагалі. Користувач може навіть не помітити (хіба що вихідний трафік буде підвищеним). Встановлення та налаштування пакету fail2ban є досить складною, тому в якості найбільш примітивних засобів варто використовувати серйозний антивірус (Eset, Kaspersky), а не безкоштовні програмні продукти, а також не відключати власні засоби захисту Windows начебто брендмауера.Цікаво по темі

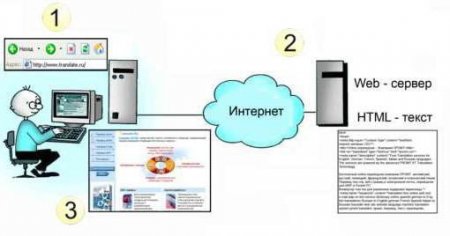

Веб-сервер (Web Server): для чого він потрібен, як влаштовано і як працює

Як правило, у рядового користувача такі поняття, як «веб-сервер» або «хостинг», асоціюються з чимось ...

Що таке програмування? Мови програмування. Комп'ютерне програмування

В період появи перших комп'ютерних систем гостро постало питання того, як «навчити» машину сприймати ...

"Дедики" - що це таке?

Користувачі серверів неодноразово зустрічаються з поняттям «дедики». Що це таке? Даний термін походить від скороченого dedicated server, що означає

DNS-сервер не відповідає: що робити в такій ситуації?

Нечасто, звичайно, але іноді користувачі при спробі доступу до інтернет-сайтів стикаються з тим, що браузер, встановлений в системі, видає