Вернуться назад

Распечатать

Що таке SQL ін'єкція?

Кількість сайтів і сторінок в Мережі неухильно зростає. За розробку беруться всі, хто тільки може. І початківці веб-програмісти дуже часто використовують небезпечний і старий код. А це створює безліч лазівок для зловмисників і хакерів. Чим вони і користуються. Одна з найбільш класичних вразливостей — SQL-ін'єкція.

Для уникнення таких ситуацій потрібно грамотно оптимізувати код і уважно стежити за тим, який запит яким способом обробляється.

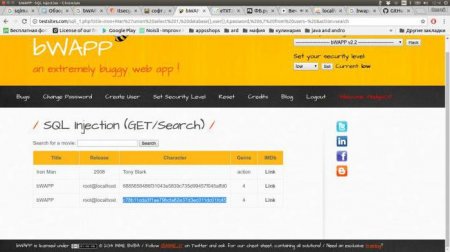

Після того як вона виявлена, можна спробувати позбутися від неї. Для реалізації даної уразливості потрібно знати трохи про командах SQL-запитів. Одна з них — UNION. Вона об'єднує кілька результатів запиту в один. Так можна обчислити кількість полів в таблиці. Приклад першого запиту виглядає так: некий_сайт/index.php?id=25 UNION SELECT 1. У більшості випадків такий запис повинен видати помилку. Це означає, що кількість полів не дорівнює 1. Таким чином, підбираючи варіанти від 1 і більше, можна встановити їх точну кількість: некий_сайт/index.php?id=25 UNION SELECT 123456. То є, коли помилка перестане з'являтися, значить, кількість полів вгадано. Є також і альтернативний варіант вирішення цієї проблеми. Наприклад, коли число полів велике — 3060 або 100. Це команда GROUP BY. Він групує результати запиту за будь-якою ознакою, наприклад id: некий_сайт/index.php?id=25 GROUP BY 5. Якщо помилок не було отримано, значить, полів більше, ніж 5. Таким чином, підставляючи варіанти з доволі обширного діапазону, можна вирахувати, скільки ж їх насправді. Даний приклад SQL-ін'єкції для новачків, які хочуть спробувати себе в тестуванні свого сайту. Важливо пам'ятати, що за несанкціонований доступ до чужого є стаття Кримінального кодексу.

Stacked запити SQL injection. Дана уразливість визначається виконанням послідовних запитів. Він характеризується приєднанням наприкінці знака «;». Цей підхід найчастіше реалізується для доступу до реалізації читання і запису даних або ж управлінням функціями операційної системи, якщо привілеї це дозволяють.

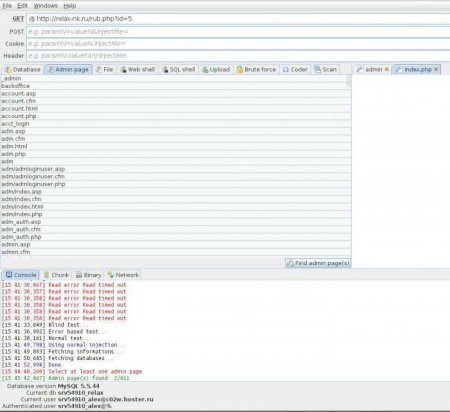

Установка цього програмного комплексу відбувається так: wget https://github.com/`curl -s https://github.com/ron190/jsql-injection/releases| grep-E -o '/ron190/jsql-injection/releases/download/v[0-9]{12}.[0-9]{12}/jsql-injection-v[0-9]{12}.[0-9]{12}.jar'| head-n 1` Запуск здійснюється за допомогою команди java -jar ./jsql-injection-v*.jar Для того щоб почати перевірку сайту на SQL-вразливість, потрібно ввести його адресу у верхнє поле. Вони є окремі для GET і для POST. При позитивному результаті в лівому вікні з'явиться список доступних таблиць. Їх можна переглянути і дізнатися якусь конфіденційну інформацію. Для пошуку адміністративних панелей використовується вкладка «Admin page». На ній з допомогою спеціальних шаблонів виконується автоматичний пошук системних записів привілейованих користувачів. З них можна отримати лише хеш пароля. Але і він є в інструментарії програми. Після знаходження всіх вразливостей і ін'єктування потрібних запитів, утиліта дозволить залити на сервер файл або ж, навпаки, завантажити його звідти.

Запуск здійснюється за допомогою команди java -jar ./jsql-injection-v*.jar Для того щоб почати перевірку сайту на SQL-вразливість, потрібно ввести його адресу у верхнє поле. Вони є окремі для GET і для POST. При позитивному результаті в лівому вікні з'явиться список доступних таблиць. Їх можна переглянути і дізнатися якусь конфіденційну інформацію. Для пошуку адміністративних панелей використовується вкладка «Admin page». На ній з допомогою спеціальних шаблонів виконується автоматичний пошук системних записів привілейованих користувачів. З них можна отримати лише хеш пароля. Але і він є в інструментарії програми. Після знаходження всіх вразливостей і ін'єктування потрібних запитів, утиліта дозволить залити на сервер файл або ж, навпаки, завантажити його звідти.

Трохи теорії

Багато хто знає, що більшість сайтів та сервісів в мережі використовують для зберігання бази SQL. Це такий мова структурованих запитів , який дозволяє керувати і адмініструвати сховища даних. Відомо багато різних версій систем управління базами даних Oracle, MySQL, Postgre. Незалежно від імені і типу, вони однаково використовують запити до даних. Саме тут і криється потенційна уразливість. Якщо розробник не зміг правильно і безпечно обробити запит, то зловмисник може скористатися цим і застосувати особливі тактики для отримання доступу до бази, а звідти - і до управління всім сайтом.Для уникнення таких ситуацій потрібно грамотно оптимізувати код і уважно стежити за тим, який запит яким способом обробляється.

Перевірка на SQL-ін'єкції

Для встановлення наявності уразливості в мережі є маса готових автоматизованих програмних комплексів. Але можна здійснити просту перевірку і вручну. Для цього потрібно перейти на один з досліджуваних сайтів і в адресному рядку спробувати викликати помилку бази даних. Наприклад, скрипт на сайті може обробляти запити і не обрізати їх. Наприклад, є некий_сайт/index.php?id=25 Найлегший спосіб — поставити після 25 лапки і відправити запит. Якщо ніякої помилки не виникло, то або на сайті фільтруються всі запити і правильно обробляються, або в налаштуваннях відключений їх висновок. Якщо сторінка перезавантажилась з проблемами, значить, вразливість для SQL-ін'єкції є.Після того як вона виявлена, можна спробувати позбутися від неї. Для реалізації даної уразливості потрібно знати трохи про командах SQL-запитів. Одна з них — UNION. Вона об'єднує кілька результатів запиту в один. Так можна обчислити кількість полів в таблиці. Приклад першого запиту виглядає так: некий_сайт/index.php?id=25 UNION SELECT 1. У більшості випадків такий запис повинен видати помилку. Це означає, що кількість полів не дорівнює 1. Таким чином, підбираючи варіанти від 1 і більше, можна встановити їх точну кількість: некий_сайт/index.php?id=25 UNION SELECT 123456. То є, коли помилка перестане з'являтися, значить, кількість полів вгадано. Є також і альтернативний варіант вирішення цієї проблеми. Наприклад, коли число полів велике — 3060 або 100. Це команда GROUP BY. Він групує результати запиту за будь-якою ознакою, наприклад id: некий_сайт/index.php?id=25 GROUP BY 5. Якщо помилок не було отримано, значить, полів більше, ніж 5. Таким чином, підставляючи варіанти з доволі обширного діапазону, можна вирахувати, скільки ж їх насправді. Даний приклад SQL-ін'єкції для новачків, які хочуть спробувати себе в тестуванні свого сайту. Важливо пам'ятати, що за несанкціонований доступ до чужого є стаття Кримінального кодексу.

Основні типи ін'єкцій

Реалізувати уразливості допомогою SQL-ін'єкції можна декількома варіантами. Далі йдуть найбільш популярні методики: UNION SQL query injection. Простий приклад даного типу було вже розглянуто вище. Реалізується він за рахунок помилки в перевірці приходять даних, які ніяк не фільтруються. Error-based SQL injection. Як зрозуміло з назви, даний тип також використовує помилки, посилаючи вирази, складені синтаксично неправильно. Потім відбувається перехоплення заголовків відповіді, аналізуючи які, можна провести згодом SQL-ін'єкцію.Stacked запити SQL injection. Дана уразливість визначається виконанням послідовних запитів. Він характеризується приєднанням наприкінці знака «;». Цей підхід найчастіше реалізується для доступу до реалізації читання і запису даних або ж управлінням функціями операційної системи, якщо привілеї це дозволяють.

Програмні комплекси для пошуку SQL-вразливостей

Наявні для проведення SQL-ін'єкцій, програми зазвичай мають дві складових — сканування сайту на можливі уразливості та їх використання для отримання доступу до даних. Існують такі утиліти практично для всіх відомих платформ. Їх функціонал значною мірою полегшує перевірку сайту на можливість злому SQL-ін'єкцією.Sqlmap

Дуже потужний сканер, що працює з більшістю відомих СУБД. Підтримує різні методики впровадження SQL-ін'єкцій. Має можливість автоматичного розпізнавання типу хеш пароля і його злому за словником. Присутній і функціонал завантаження і вивантаження файлів з сервера. Установка в середовищі Linux виконується за допомогою команд: git clone https://github.com/sqlmapproject/sqlmap.git sqlmap-dev, cdsqlmap-dev/, ./sqlmap.py --wizard. Для Windows є як варіант з командним рядком, так і з графічним інтерфейсом користувача.jSQL Injection

jSQL Injection — багатоплатформовий інструмент для тестування використання SQL вразливостей. Написаний на Java, тому в системі повинен бути встановлений JRE. Здатний обробляти запити GET, POST, header, cookie. Володіє зручним графічним інтерфейсом.Установка цього програмного комплексу відбувається так: wget https://github.com/`curl -s https://github.com/ron190/jsql-injection/releases| grep-E -o '/ron190/jsql-injection/releases/download/v[0-9]{12}.[0-9]{12}/jsql-injection-v[0-9]{12}.[0-9]{12}.jar'| head-n 1`