Вернуться назад

Распечатать

Pptp-порти — безпечний протокол зв'язку

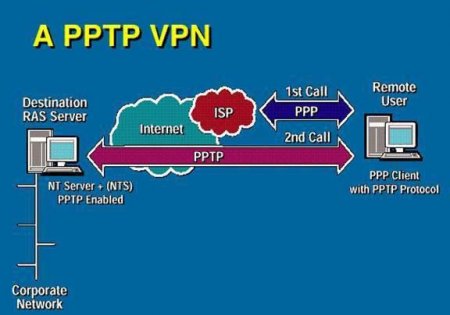

Pptp-порти — це протоколи (набір правил), які дозволяють корпораціям розширювати власну корпоративну мережу через приватні канали і інтернет. Завдяки даному методу корпорація використовує Глобальну мережу в якості однієї великої локальної мережі. Компанія не потребує оренду власних ліній для широкосмугового зв'язку, але може надійно використовувати загальнодоступні мережі. Такий вид з'єднання називається віртуальною приватною мережею (VPN).

MS-CHAP-v1 MPPE використовує один і той же ключ сеансу для шифрування RC4 в обох напрямках потоку зв'язку. Тут може бути проведе криптоаналіз стандартними способами за допомогою XORing потоків з кожного напряму разом.

MS-CHAP-v2 уразливим для атак на словниках для захоплених пакетів відповіді на виклик. Існують базові інструменти для швидкого виконання цього процесу.

У 2012 році була також продемонстрована онлайн-служба, яка здатна дешифрувати кодову фразу MS-CHAP-v2 MD4 за 23 години. MPPE використовує шифр потоку RC4. Немає способу аутентифікації потоку зашифрованого тексту, і тому він виявляється вразливим для атаки з перевертанням біт. Зловмисник може змінювати потік в дорозі і налаштовувати окремі біти для зміни вихідного потоку без можливості виявлення. Ці бітові флипсы можуть бути виявлені самими протоколами допомогою контрольних сум або інших засобів. EAP-TLS розглядається як кращий вибір для аутентифікації PPTP. Однак для цього потрібна реалізація інфраструктури відкритого ключа для сертифікатів клієнтів і серверів. Таким чином, він не може бути життєздатним варіантом аутентифікації для деяких установок віддаленого доступу.

Pptp порти — що це?

Завдяки PPTP, який є розширенням інтернет-протоколу «точка-точка (PPP), будь-який користувач ПК з підтримкою PPP-клієнтів може використовувати незалежного постачальника послуг (ISP) для безпечного підключення до сервера в іншому місці (тобто через віддалений доступ) . Pptp-порти є одними з найбільш ймовірних пропозицій в якості основи для нового стандарту Internet Engineering Task Force (IETF).

Опис технології

Специфікація вперше була представлена публіці в липні 1999 року і розроблена дочірньою компанією Microsoft Ascend Communications (сьогодні частина Alcatel-Lucent). PPTP не була прийнята і стандартизована Цільовою групою Internet Engineering. Протокол створюється шляхом зв'язку з одноранговым вузлом по PPTP порту 1723. Це TCP-з'єднання потім застосовується з метою ініціювання та управління одноранговым вузлом. Формат пакету PPTP GRE не є стандартним, в тому числі нове поле номера підтвердження, що заміняє типове поле маршрутизації. Однак, як і в звичайному з'єднанні GRE, ці модифіковані GRE-пакети безпосередньо інкапсулюються в IP-пакети і розглядаються як IP-номер 47 протоколу. GRE-тунель використовується для перенесення PPP-пакетів. У реалізації Microsoft туннелированный трафік PPP може бути аутентифікований з допомогою PAP, CHAP, MS-CHAP v1 /v2.Pptp: які порти найбільш безпечні?

PPTP був предметом багатьох аналізів безпеки, і в протоколі були виявлені серйозні уразливості безпеки, які ставляться до базових протоколів автентифікації PPP, розробці протоколу MPPE, а також до інтеграції між аутентифікацією MPPE і PPP для встановлення сеансу. PPTP має ряд відомих вразливостей. Він більше не вважається безпечним, так як зламати первісну аутентифікацію MS-CHAPv2 можна через взлом одного 56-бітного ключа DES. Він схильний атакам MITM, де зловмисник може виконати атаку в автономному режимі, щоб отримати ключ RC4 і розшифрувати трафік. PPTP також уразливим для атак з перевертанням біт. Зловмисник може змінювати пакети PPTP без можливості виявлення. OpenVPN з AES-шифруванням - набагато більш безпечний вибір.Огляд уязвімостей набір правил зв'язку

MS-CHAP-v1 принципово небезпечний. Існують відомі інструменти для тривіального вилучення хешей NT Password із захопленого обміну MSCHAP-v1.MS-CHAP-v1 MPPE використовує один і той же ключ сеансу для шифрування RC4 в обох напрямках потоку зв'язку. Тут може бути проведе криптоаналіз стандартними способами за допомогою XORing потоків з кожного напряму разом.

MS-CHAP-v2 уразливим для атак на словниках для захоплених пакетів відповіді на виклик. Існують базові інструменти для швидкого виконання цього процесу.

У 2012 році була також продемонстрована онлайн-служба, яка здатна дешифрувати кодову фразу MS-CHAP-v2 MD4 за 23 години. MPPE використовує шифр потоку RC4. Немає способу аутентифікації потоку зашифрованого тексту, і тому він виявляється вразливим для атаки з перевертанням біт. Зловмисник може змінювати потік в дорозі і налаштовувати окремі біти для зміни вихідного потоку без можливості виявлення. Ці бітові флипсы можуть бути виявлені самими протоколами допомогою контрольних сум або інших засобів. EAP-TLS розглядається як кращий вибір для аутентифікації PPTP. Однак для цього потрібна реалізація інфраструктури відкритого ключа для сертифікатів клієнтів і серверів. Таким чином, він не може бути життєздатним варіантом аутентифікації для деяких установок віддаленого доступу.