Вернуться назад

Распечатать

Поліморфні віруси - що це таке і як з ними боротися?

Всі ми начулися про небезпеку шкідливого програмного забезпечення, особливо в мережі. Спеціальні програми захисту від різноманітних загроз стоять хороших грошей, але чи є сенс у цих витратах? Розглянемо найбільш поширені види зараження носіїв інформації, особливо найнебезпечніші з них — поліморфні віруси.

Зміст зараження

За аналогією з медициною, комп'ютерні системи розглядають як окремі «організми», які здатні підхопити «заразу» під час взаємодії з навколишнім цифровий середовищем: з інтернету або за допомогою використання неперевірених знімних носіїв. Звідси і назва у більшості шкідливих програм — віруси. На початку своєї появи поліморфні віруси служили розвагою для фахівців, чимось на зразок перевірки своїх здібностей, а також тестування систем захисту певних комп'ютерних систем і мережевих ресурсів. Тепер хакери від пустощів перейшли до відверто злочинних дій, а все із-за глобалізації цифрових банківських систем, що відкрила доступ до електронних гаманців практично з будь-якої точки земної кулі. Сама інформація, за якою тепер теж полюють автори вірусів, тепер стала більш доступна, причому цінність її зросла в десятки і сотні разів порівняно з доцифровыми часом.

Опис та історія виникнення

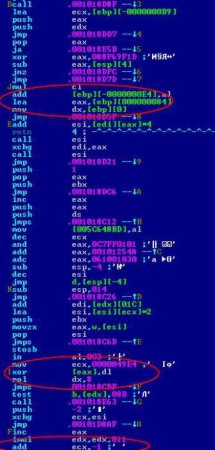

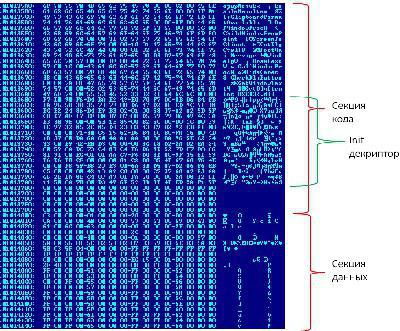

Поліморфні віруси, згідно назві, здатні змінювати власний код при створенні своєї копії. Таким чином, розплодився ту вірус не може бути визначений антивірусними засобами по одній масці і виявлений цілком за простий цикл перевірки. Перший вірус з технологією зміни власного коду був випущений ще в 1990 році під назвою chameleon. Серйозний розвиток технологія написання вірусів отримала трохи пізніше з появою генераторів поліморфного коду, один з яких під назвою Trident Polymorphic Engine поширювався з докладною інструкцією в архівах BBS. З прошествием часу технологія поліморфізму не зазнала серйозних змін, зате з'явилися інші способи приховувати шкідливі дії.Поширення вірусів

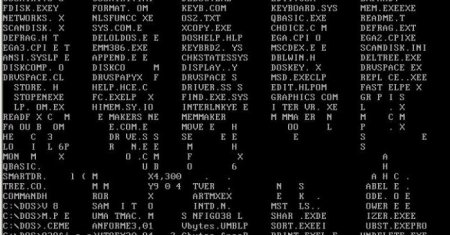

Крім популярних у спамерів і вірусописьменників поштових систем, віруси-мутанти можуть потрапляти в комп'ютер разом з скачанными файлами, при використанні заражених ресурсів інтернету за спеціальними посиланнями. Для зараження можливе використання інфікованих дублікатів відомих сайтів. Знімні носії інформації, зазвичай з функцією перезапису, теж можуть стати джерелом зарази, так як можуть містити заражені файли, які користувач здатний запустити сам. Різні прохання установників тимчасово відключити антивірусне ПЗ повинні стати сигналом для користувача, принаймні для глибокої перевірки запускаються файлів. Автоматичне поширення вірусів можливе в разі виявлення зловмисниками недоліків систем захисту, такі програмні реалізації зазвичай спрямовані на певні типи мереж і операційних систем. Популяризація офісного ПЗ також привернула увагу зловмисників, результатом чого стали спеціальні інфіковані макроси. Такі вірусні програми, які володіють серйозним недоліком, вони «прив'язані» до типу файлу, макроси-віруси Word-файли не можуть взаємодіяти з таблицями Excel.Види поліморфізму

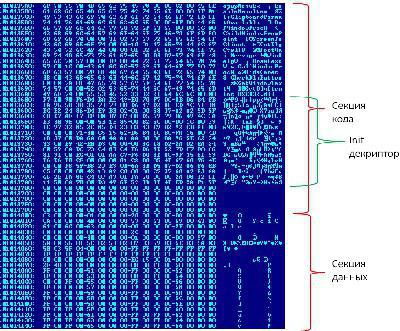

Поліморфні конструкції підрозділяються по складності використовуваних алгоритмів на кілька груп. Олигоморфные — найпростіші — константи використовують для шифрування власного коду, тому навіть легкий антивірус здатний їх обчислити і нейтралізувати. Далі йдуть коди з кількома інструкціями щодо шифрування і застосуванням «порожнього» коду, для виявлення таких вірусів захисні програми повинні вміти відсіювати сміттєві команди.Віруси, які застосовують зміна власної структури без втрати функціональності, а також реалізують інші шифрувальні техніки нижчого рівня, вже становлять серйозну складність для антивірусного виявлення. Невиліковні поліморфні віруси, що складаються з програмних блоків, можуть вписувати частини свого коду в різні місця цільового файлу. По суті, таким вірусів немає необхідності у використанні «порожнього» коду, в якості якого використовується виконуваний код заражених файлів. На щастя користувачів і розробників антивірусного ПО, написання таких вірусів вимагає серйозних знань асемблера і доступно лише програмістам дуже високого рівня.