Моделі загроз інформаційної безпеки: види і опис

Інформаційних технологій, що використовують усе більш нові розробки в комп'ютерній сфері, з кожним днем знаходяться нові області застосування: від простих гаджетів і персональних комп'ютерів до розумних будинків і автопілотів транспортних засобів. Все це призводить до збільшення обсягів передаються, використовуються і збережених даних, що, в свою чергу, створює все більше моделей загроз інформаційної безпеки. А значить, все більше можливостей для зловмисників скористатися слабкістю застарілих систем захисту інформації. У даній статті коротко розглянуто, що являють собою загрози і які вони бувають.

джерело атаки: зовнішній чи внутрішній щодо захищається об'єкта (підприємства, організації тощо); облік всіх зон ризику: економічна сфера компанії, фізичні та інформаційні ресурси; фактори впливу на безпеку: вразливість даних та інформації, ступінь їх захищеності, ПО, комп'ютери підприємства та інші пристрої, що матеріальні та грошові ресурси, працівники; виявлення видів, масштабів і напрямів можливих атак; способи реалізації загрози: об'єкт атаки, механізм і швидкість дії, сприяючі чинники уразливості; наслідки: оцінюються з точки зору грошових втрат, моральної шкоди і можливої компенсації. Існує два основних погляду на будь-яку загрозу. Її ототожнюють з одним або кількома видами і способами реалізації атаки у відповідності з теорією інформаційної безпеки або за результатами її впливу на цю компанію, тобто з наслідками, до яких вона призводить.

Компоненти інформаційної системи, на які можуть бути націлені атаки. До них відносяться дані, комп'ютери і мережі та інші структури, що підтримують роботу системи. Методи здійснення, які можуть бути як випадкові, так і навмисні. Також враховуються події техногенного або природного генезу. Місце розташування джерела атаки - зовнішнє або внутрішнє по відношенню до використовуваної системі. Складові інформаційної безпеки, на які можуть бути націлені атаки, а саме, доступність, конфіденційність і цілісність даних. Аналіз і класифікація дозволяють домогтися стану системи захисту, коли більша частина можливих загроз ідентифікована та співставлено способи нейтралізації. Зрозуміло, не має сенсу кожну систему захисту будувати для оборони від всього і вся. Застосовується імовірнісний підхід і оцінюється актуальність кожного окремого класу загроз, і саме проти них в системі захисту будуть вжиті заходи.

відмова від роботи з інформаційною системою, наприклад, як наслідок небажання освоювати нове програмне забезпечення; невідповідність вимогам користувача; неможливість повноцінної роботи із-за відсутності відповідних навичок (недостатнє знання комп'ютерних технологій, невміння обробляти повідомлення про помилки) і виникають у результаті цього збої в роботі системи.

Порушення в роботі систем зв'язку (інтернет, електрична мережа, водоканали, газопостачання, охолодження). Пошкодження або руйнування будівель. Надзвичайні ситуації в місті або країні, коли громадяни в силу яких-небудь причин відмовляються виконувати свої посадові обов'язки: громадянські війни, великі аварії, терористичні вибухи або їх загроза, страйки і т. д. Стихійні лиха. За даними статистики, на частку стихійних і техногенних лих припадає від 13 до 15% втрат, які терплять інформаційні системи. В силу цієї обставини існують навіть ті інформаційні системи, яким необхідно продовжувати працювати у штатному режимі, навіть незважаючи на стихійні катастрофи.

Механізм виявлення загроз

Аналіз проблем безпеки потрібно проводити з урахуванням економічних інтересів, загроз і втрат, до яких може привезти успішність передбачуваної атаки на інформаційну систему певного підприємства. Приватна модель загроз інформаційної безпеки системи будується на основі такого аналізу:джерело атаки: зовнішній чи внутрішній щодо захищається об'єкта (підприємства, організації тощо); облік всіх зон ризику: економічна сфера компанії, фізичні та інформаційні ресурси; фактори впливу на безпеку: вразливість даних та інформації, ступінь їх захищеності, ПО, комп'ютери підприємства та інші пристрої, що матеріальні та грошові ресурси, працівники; виявлення видів, масштабів і напрямів можливих атак; способи реалізації загрози: об'єкт атаки, механізм і швидкість дії, сприяючі чинники уразливості; наслідки: оцінюються з точки зору грошових втрат, моральної шкоди і можливої компенсації. Існує два основних погляду на будь-яку загрозу. Її ототожнюють з одним або кількома видами і способами реалізації атаки у відповідності з теорією інформаційної безпеки або за результатами її впливу на цю компанію, тобто з наслідками, до яких вона призводить.

Юридичні аспекти загрози інформаційної безпеки

Модель загрози інформаційній системі розглядається в міцній зв'язці з поняттям збитку в першій частині 15-ї статті Цивільного кодексу РФ. Він визначений як фактичні витрати, понесені суб'єктом у результаті порушення його прав (крадіжка конфіденційної інформації, її поширення або використання в корисливих цілях), втрати та пошкодження майна, а також витрати на відновлення. У Росії питання щодо захисту інформації донині залишається досить складним. Адже навіть зараз не існує в цій області загальноприйнятої норми на термінологію. У різних законах одні і ті ж сутності можуть визначатися по-різному. Хоча вживаються заходи для стандартизації термінології в цій області.Класифікація загроз

Будь-яка, навіть базова модель загроз інформаційної безпеки вимагає аналізу та обов'язкової ідентифікації як можливих атак, так і методів її реалізації. Для цих цілей створені різні класифікації (за джерелом, за ймовірності, за характером, за об'єктом, за наслідками), які дозволяють найбільш точним чином спроектувати відповідну реакцію захисту на ту чи іншу атаку. Загрози класифікуються завдяки наступним критеріям:Компоненти інформаційної системи, на які можуть бути націлені атаки. До них відносяться дані, комп'ютери і мережі та інші структури, що підтримують роботу системи. Методи здійснення, які можуть бути як випадкові, так і навмисні. Також враховуються події техногенного або природного генезу. Місце розташування джерела атаки - зовнішнє або внутрішнє по відношенню до використовуваної системі. Складові інформаційної безпеки, на які можуть бути націлені атаки, а саме, доступність, конфіденційність і цілісність даних. Аналіз і класифікація дозволяють домогтися стану системи захисту, коли більша частина можливих загроз ідентифікована та співставлено способи нейтралізації. Зрозуміло, не має сенсу кожну систему захисту будувати для оборони від всього і вся. Застосовується імовірнісний підхід і оцінюється актуальність кожного окремого класу загроз, і саме проти них в системі захисту будуть вжиті заходи.

Алгоритм аналізу та оцінки загроз

З допомогою аналізу будується матриця зв'язків моделей загроз інформаційної безпеки, уразливих точок і ймовірних наслідків успішної атаки. Обчислюється коефіцієнт ступеня небезпечності кожного окремого нападу як добуток коефіцієнта небезпеки загрози на коефіцієнт небезпеки джерела атаки. Вжиття подібних заходів дозволяє: визначити пріоритетні цілі для системи захисту; встановити перелік актуальних атак і джерел загроз; знайти уразливості інформаційної системи; оцінити можливість здійснення успішної атаки на основі взаємозв'язку вразливостей і джерел загроз; розробити детальний хід тієї чи іншої загрози і побудувати захист для реагування на можливий сценарій атаки; детально описати наслідки успішної атаки; спроектувати систему захисту і комплекс управління інформаційною безпекою організації.Користувачі системи як основне джерело загроз

Модель загроз інформаційної безпеки ФСТЕК ставить помилки персоналу (користувачів, адміністраторів, операторів та інших осіб, які займаються обслуговуванням систем) на одне з перших місць у частині розмірів заподіяної шкоди. За даними досліджень, близько 65 % збитків при успішних атак відбувається із-за випадкових помилок, зроблених по неуважності, недбалості або із-за відсутності правильної підготовки співробітників. Подібні порушення можуть представляти як джерело самостійних загроз (введення неправильних даних, помилки в програмах, що призводять до краху системи), так і вразливість (помилки адміністратора), якою можуть скористатися атакуючі.Користувачі системи якості прямої загрози

Як вже раніше зазначалося, сам користувач може бути небезпечний і бути моделлю загрози інформаційної безпеки. Зразки подібної ситуації розглянемо нижче: зловмисні - виведення з ладу інформаційної системи, або, наприклад, закладка логічної бомби в коді бази даних, яка спрацює при певних умовах і зруйнує що зберігається в ній; ненавмисні - випадкове спотворення даних або їх втрата; злом системи управління; крадіжка персональних даних (паролі, адреси, банківські рахунки); передача персональних даних стороннім особам або організаціям.Користувачі системи як непряма загроза

Уразливість системи також повинні бути розглянуті в моделі загроз інформаційної безпеки організації. Прикладами обгрунтованість даного підходу можуть бути дії користувачів, які призводять до послаблення захисту системи і відкривають шлях до прямої загрози:відмова від роботи з інформаційною системою, наприклад, як наслідок небажання освоювати нове програмне забезпечення; невідповідність вимогам користувача; неможливість повноцінної роботи із-за відсутності відповідних навичок (недостатнє знання комп'ютерних технологій, невміння обробляти повідомлення про помилки) і виникають у результаті цього збої в роботі системи.

Автоматизація та загрози

Користувач може представляти собою вагомий список загроз для інформаційної системи. Тому логічним рішенням у боротьбі з ненавмисними помилками буде зменшення їх частки і перехід до автоматизації: застосування догми Fool Proof Device, стандартизація, регламентація і строгий контроль дій користувача. Однак і тут існують моделі загроз інформаційної безпеки, які слід враховувати: забуте анулювання доступу до системи звільненого співробітника; неякісна документація автоматизованої системи та відсутність технічної підтримки; порушення правил експлуатації, як випадковий, так і умисне; вихід із штатного режиму роботи з-за дій користувачів (занадто велике число запитів) або администрирующего персоналу (погана оцінка обсягів оброблюваних даних в одиницю часу); помилки при налаштуванні; відмови в апаратно-програмному забезпеченні; порушення цілісності даних з-за збоїв в роботі системи.Інші загрози

В інформаційну систему, крім її основної структури входить і допоміжна, яка забезпечує роботу основних частин системи. Для підтримуючих структур також слід розглядати моделі загроз інформаційної безпеки. Прикладом таких є техногенні та природні катастрофи. Опишемо детальніше загрози більш масштабного характеру:Порушення в роботі систем зв'язку (інтернет, електрична мережа, водоканали, газопостачання, охолодження). Пошкодження або руйнування будівель. Надзвичайні ситуації в місті або країні, коли громадяни в силу яких-небудь причин відмовляються виконувати свої посадові обов'язки: громадянські війни, великі аварії, терористичні вибухи або їх загроза, страйки і т. д. Стихійні лиха. За даними статистики, на частку стихійних і техногенних лих припадає від 13 до 15% втрат, які терплять інформаційні системи. В силу цієї обставини існують навіть ті інформаційні системи, яким необхідно продовжувати працювати у штатному режимі, навіть незважаючи на стихійні катастрофи.

Види інформації, що захищається

Будь-яка організація, одним із ресурсів якої є інформація, може мати приватні моделі загроз інформаційної безпеки. Вони будуть породжуватися внутрішньою структурою даної компанії, яка формується на основі підрозділів, співробітників, технічних засобів, економічних зв'язків, внутрішніх соціальних відносин і т. д. Тому загальна маса внутрішньої і зовнішньої інформації, яка обслуговує її система і технології, фахівці і персонал складають інформаційно-технологічний ресурс. Так, для будь-якої комерційної компанії інформація може підрозділятися на: службову, конфіденційну, таємну, комерційну таємницю. Хоча для будь-якої недержавної організації інформація підрозділяється на досить прості класи. Але навіть у спрощеному випадку все має бути строго класифіковано і закріплено відповідними нормативними актами, щоб можна було побудувати правильну і, головне, робочу систему захисту інформації.Підсумок

Грамотна організація системи захисту інформації являє собою складний процес, а часто і дорогий. Для виконання цієї задачі необхідно провести детальну інвентаризацію всіх ресурсів з інформацією, розбити всі дані на категорії, виконати класифікацію моделей загроз інформаційної безпеки, спроектувати і розробити систему захисту, включаючи всі регламентуючі документи, підібрати апаратно-програмні засоби, достатні для реалізації робочого процесу на належному рівні з дотриманням захисту інформації тощо Організація захисту інформації потребує компетентних спеціалістів у цій сфері та грамотного керівництва компанії, яке буде готове дотримуватися необхідні норми безпеки і виділяти ресурси на їх підтримку.Цікаво по темі

Контролер жорстких дисків: опис і особливості

У даній статті буде дано опис такого пристрою, як контролер жорстких дисків, як провести заміну накопичувача у випадку його поломки. Як знайти і

Інформаційна безпека в інтернеті: правила, параметри, забезпечення

Багато людей не надають безпеки в інтернеті належного значення, і лише деякі вважають це чимось важливим. Заперечення того, що необхідно бути

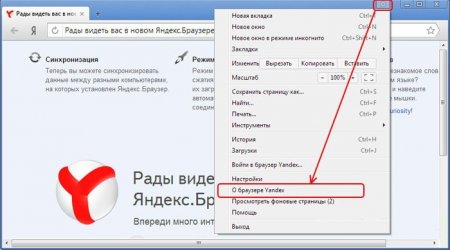

Як оновити "Яндекс": поради та інструкції

"Яндекс" - назва популярного сайту та однойменного браузера. Час від часу інтернет-оглядач необхідно оновлювати. Але як це зробити?

Поняття та види інформаційних загроз. Система забезпечення інформаційної безпеки

У сучасному суспільстві інформаційних технологій та зберігання на електронних носіях величезних баз даних питання забезпечення безпеки інформації і

Засоби і способи захисту інформації

Сучасні способи та засоби захисту інформації існують, щоб мінімізувати ризик витоку, викрадення, зміни інформації або створення підроблених обсягів