Групові політики Active Directory: налаштування

Групова політика – це ієрархічна інфраструктура, яка дозволяє адміністратора, який відповідає за Active Directory, Microsoft, реалізовувати певні конфігурації для користувачів і комп'ютерів. Групова політика також може використовуватися для визначення політик користувача, безпеки та мережі на рівні машини.  У Windows Server 2008 було додано настройки, відомі як вибір групової політики, щоб забезпечити адміністраторам найкращу спрямованість та гнучкість.

У Windows Server 2008 було додано настройки, відомі як вибір групової політики, щоб забезпечити адміністраторам найкращу спрямованість та гнучкість.

Служба Active Directory стала новинкою для Windows 2000 Server було вдосконалено до версії 2003 року, що робить її ще більш важливою частиною ОС. Windows Server 2003 AD надає єдину посилання, звану службою каталогів для всіх об'єктів в мережі, включаючи користувачів, групи, комп'ютери, принтери, політики і дозволу. Для користувача або адміністратора налаштування Active Directory надає єдиний ієрархічний вигляд, з якого можна управляти всіма ресурсами мережі.

Служба автоматично управляє обміном даними між контролерами домену, щоб мережа залишалася життєздатною. Користувачі отримують доступ до всіх ресурсів мережі, для яких вони авторизовані з допомогою єдиного входу. Всі ресурси в мережі захищені надійним механізмом безпеки, який перевіряє ідентифікацію користувачів і повноваження ресурсів на кожний доступ. Навіть завдяки покращеній безпеки і контролю Active Directory більшість його функцій невидимі для кінцевих користувачів. У зв'язку з цим міграція користувачів до мережі AD вимагає невеликої перепідготовки. Служба пропонує засоби для швидкого просування і зниження рейтингу контролерів домену та серверів-членів. Системою можна управляти і захищати за допомогою групових політик Active Directory. Це гнучка ієрархічна організаційна модель, яка дозволяє легко управляти і деталізувати конкретне делегування адміністративних обов'язків. AD здатний керувати мільйонами об'єктів в межах одного домену.

Один сервер, відомий як основний контролер домену, керував основний користувача базою даних для домену. Один або кілька серверів були визначені як резервні контролери домену. Первинний контролер періодично надсилав копії бази даних резервних контролерів доменів. Резервний контролер домену може увійти як основний контролера домену, в разі, коли PDC-сервер зазнав невдачі, а також може допомогти збалансувати робоче навантаження, якщо мережа досить зайнята.

Один сервер, відомий як основний контролер домену, керував основний користувача базою даних для домену. Один або кілька серверів були визначені як резервні контролери домену. Первинний контролер періодично надсилав копії бази даних резервних контролерів доменів. Резервний контролер домену може увійти як основний контролера домену, в разі, коли PDC-сервер зазнав невдачі, а також може допомогти збалансувати робоче навантаження, якщо мережа досить зайнята.

Визначення

Групи Active Directory допомагають адміністраторам визначати параметри того, що користувачі можуть робити в мережі, включаючи файли, папки і програми, до яких вони отримають доступ. Колекції користувача та комп'ютерних параметрів називаються об'єктами групової політики, які адмініструються з центрального інтерфейсу, званого консоллю управління. Групова політика також може управлятися за допомогою засобів командного рядка, таких як gpresult і gpupdate.

Active Directory — що це

Простими словами Active Directory — це служба каталогів на основі товарних знаків Microsoft, є обов'язковою частиною архітектури Windows. Як і інші служби каталогів, такі як Novell Directory Services, AD — це централізована і стандартизована система, яка автоматично програмує мережеве управління даними, безпекою та ресурсами, а також дозволяє взаємодіяти з іншими каталогами. Active Directory розроблена цілеспрямовано для розподілених мережевих середовищ.Служба Active Directory стала новинкою для Windows 2000 Server було вдосконалено до версії 2003 року, що робить її ще більш важливою частиною ОС. Windows Server 2003 AD надає єдину посилання, звану службою каталогів для всіх об'єктів в мережі, включаючи користувачів, групи, комп'ютери, принтери, політики і дозволу. Для користувача або адміністратора налаштування Active Directory надає єдиний ієрархічний вигляд, з якого можна управляти всіма ресурсами мережі.

Навіщо впроваджувати Active Directory

Є безліч причин для впровадження цієї системи. Насамперед, Microsoft Active Directory зазвичай вважається значним поліпшенням у порівнянні з доменами Windows NT Server 4.0 або навіть автономними мережами серверів. AD має централізований механізм адміністрування всієї мережі. Він також забезпечує надмірність і відмовостійкість при розгортанні в домені двох або більше контролерів домену.Служба автоматично управляє обміном даними між контролерами домену, щоб мережа залишалася життєздатною. Користувачі отримують доступ до всіх ресурсів мережі, для яких вони авторизовані з допомогою єдиного входу. Всі ресурси в мережі захищені надійним механізмом безпеки, який перевіряє ідентифікацію користувачів і повноваження ресурсів на кожний доступ. Навіть завдяки покращеній безпеки і контролю Active Directory більшість його функцій невидимі для кінцевих користувачів. У зв'язку з цим міграція користувачів до мережі AD вимагає невеликої перепідготовки. Служба пропонує засоби для швидкого просування і зниження рейтингу контролерів домену та серверів-членів. Системою можна управляти і захищати за допомогою групових політик Active Directory. Це гнучка ієрархічна організаційна модель, яка дозволяє легко управляти і деталізувати конкретне делегування адміністративних обов'язків. AD здатний керувати мільйонами об'єктів в межах одного домену.

Основні розділи

Книги групових політик Active Directory організовані з використанням чотирьох типів розділів або контейнерних структур. Ці чотири підрозділи — ліси (forests), домени, організаційні підрозділи та сайти: Ліс — колекція кожного об'єкта, його атрибути і синтаксис. Домен — набір комп'ютерів, на яких використовується загальний набір політик, ім'я та база даних їх членів. Організаційні одиниці — контейнери, в яких домени можуть бути згруповані. Вони створюють ієрархію для домену і створюють структуру компанії у географічних або організаційних умовах. Сайти — фізичні угруповання, які не залежать від області та структури організаційних одиниць. Сайти розрізняють розташування, підключені низько - і високошвидкісними сполуками, і визначаються однією або кількома підмережами IP. Лісу не обмежені географією або топологією мережі. Один ліс може містити численні домени, кожен з яких має загальну схему. Для членів домену того ж лісу не потрібно навіть виділене з'єднання LAN або WAN. Єдина мережа також може бути батьківщиною декількох незалежних лісів. Загалом, для кожної юридичної особи має використовуватися один ліс. Тим не менш додаткові лісу можуть бути бажаними для цілей випробувань та досліджень за межами виробничого лісу.Домени

Домени Active Directory служать в якості контейнерів для політик безпеки і адміністративних призначень. За замовчуванням усі об'єкти в них підпорядковані груповим політикам. Аналогічно будь-який адміністратор може керувати всіма об'єктами всередині домену. Крім того, кожен домен має свою власну унікальну базу даних. Таким чином, аутентифікація здійснюється на основі домену. Після аутентифікації користувача облікового запису ця обліковий запис отримує доступ до ресурсів. Для налаштування групових політик в Active Directory потрібно один або декілька доменів. Як згадувалося раніше, домен AD являє собою набір комп'ютерів, на яких використовується загальний набір політик, ім'я та база даних їх членів. Домен повинен мати один або декілька серверів, які слугують контролерами домену (DC) і зберігають базу даних, підтримують політики і надають аутентифікацію для входу.Контролери домену

У Windows NT базовим контролером домену (PDC) і контролером домену резервного копіювання (BDC) були ролі, які можуть бути призначені сервера в мережі комп'ютерів, що використовують операційну систему Windows. Windows використала ідею домену для управління доступом до набору мережевих ресурсів (додатків, принтерів і т. д.) для групи користувачів. Користувачеві необхідно лише увійти в домен, щоб отримати доступ до ресурсів, які можуть бути розташовані на декількох різних серверах в мережі.

Делегування та налаштування Active Directory

У Windows 2000 Server, в той час як контролери домену були збережені, ролі сервера PDC і BDC були в основному замінені Active Directory. Більше немає необхідності створювати окремі домени для поділу адміністративних привілеїв. Всередині ОГОЛОШЕННЯ можна делегувати адміністративні привілеї на основі організаційних одиниць. Домени більше не обмежені лімітом в 40000 користувачів. Домени AD можуть керувати мільйонами об'єктів. Оскільки більше немає PDC і BDC, налаштування групових політик Active Directory застосовує реплікацію з кількома провідними, і всі контролери домену є одноранговыми.Оргструктура

Організаційні підрозділи набагато гнучкіше і простіше в управлінні, ніж в доменах. Оргединицы надають вам майже необмежену гнучкість, оскільки ви можете переміщати, видаляти і створювати нові підрозділи по мірі необхідності. Однак домени набагато більш жорсткі у своїх налаштуваннях структури. Домени можуть видалятися і створюватися заново, але цей процес дестабілізує середовище і його слід уникати, коли це можливо. Сайти представляють собою колекції IP-підмереж, що мають швидкий і надійний зв'язок між всіма хостами. Іншим способом створення сайту є підключення до локальної мережі, але не з'єднання WAN, так як з'єднання WAN значно повільніше і менш надійні, ніж з'єднання LAN. Використовуючи сайт, ви можете контролювати і зменшувати обсяг трафіку, який проходить за вашим повільним каналів глобальної мережі. Це може призвести до більш ефективному потоку трафіку для завдань продуктивності. Він також може знизити витрати на WAN-зв'язок для послуг з оплатою за біт.Майстер інфраструктури і глобальний каталог

Серед інших ключових компонентів Windows Server Active Directory є майстер інфраструктури (IM), який є повнофункціональної службою FSMO (гнучкий одиночний майстер операцій), що відповідає за автоматичний процес, який фіксує застарілі посилання, відомі як фантоми, в базі даних Active Directory. Фантоми створюються на DC, які вимагають перехресного посилання між об'єктом у межах своєї власної бази даних і об'єктом з іншого домену в лісі. Це відбувається, наприклад, коли ви додаєте користувача з одного домену в групу в іншому домені, в тому ж лісі. Фантоми вважаються застарілими, коли вони більше не містять останні дані, які виникають із-за змін, внесених в сторонній об'єкт, представлений фантомом. Наприклад, коли цільовий об'єкт перейменовується, переміщується, переноситься між доменами або видаляється. Майстер інфраструктури несе особисту відповідальність за пошук і виправлення застарілих фантомів. Будь-які зміни, внесені в результаті процесу «виправлення», потім повинні бути відтворена на інші контролери домену. Майстер інфраструктури іноді плутають з глобальним каталогом (GC), який підтримує часткову, доступну тільки для читання копію кожного домену в лісі і, крім усього іншого, використовується для універсального зберігання груп та обробки входу в систему. Оскільки GC зберігають часткову копію всіх об'єктів, вони можуть створювати міждоменні посилання без необхідності фантомів.Active Directory і LDAP

Microsoft включає LDAP (протокол полегшеного доступу до каталогів) як складовий компонент Active Directory. LDAP — це програмний протокол, що дозволяє будь-якому користувачеві знаходити організації, окремих осіб та інші ресурси, такі як файли і пристрої в мережі, будь то в загальнодоступному інтернеті або в інтрамережі для організації. У мережах TCP/IP (включаючи інтернет) система доменних імен (DNS) — це система каталогів, використовувана для прив'язки імені домену до певного мережевою адресою (унікальному розташуванню в мережі). Однак ви можете не знати доменне ім'я. LDAP дозволяє вам шукати людей, не знаючи, де вони знаходяться (хоча додаткова інформація допоможе в пошуку). Каталог LDAP організований в простій ієрархічної ієрархії, що складається з наступних рівнів: Кореневий каталог (вихідне місце або джерело дерева). Країни. Організації. Організаційні одиниці (відділи). Окремі особи (включаючи людей, файли і загальні ресурси, такі як принтери). Каталог LDAP можна поширювати серед багатьох серверів. Кожен сервер може мати репліковану версію загального каталогу, який синхронізується періодично. Для кожного адміністратора важливо розуміти, що таке LDAP. Так як пошук інформації в Active Directory і можливість створення запитів LDAP особливо корисний при пошуку інформації, зберігається в базі даних AD. З цієї причини багато адміністратори приділяють велику увагу освоєнню фільтру пошуку LDAP.Управління груповою політикою і Active Directory

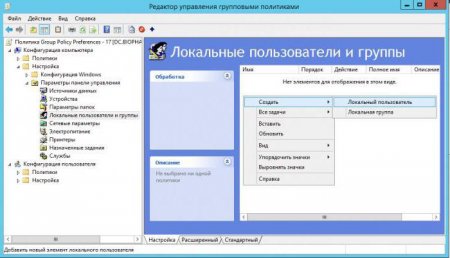

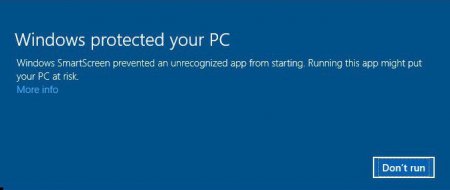

Важко обговорювати AD без згадки групової політики. Адміністратори можуть використовувати групові політики в Microsoft Active Directory для визначення параметрів для користувачів і комп'ютерів в мережі. Ці параметри настроюються і зберігаються в так званих об'єкти групової політики (GPO), які потім зв'язуються з об'єктами Active Directory, включаючи домени і сайти. Це основний механізм застосування змін до комп'ютерів користувачів у середовищі Windows. Завдяки управління груповою політикою адміністратори можуть глобально налаштовувати параметри робочого столу на користувацьких комп'ютерах, обмежувати/дозволяти доступ до певних файлів і папок в мережі.

Застосування групових політик

Важливо розуміти, як використовуються і застосовуються об'єкти групової політики. Для них прийнятний наступний порядок: спочатку застосовуються політики локальних машин, потім політики сайту, потім політики домену, а потім політики, які застосовуються до окремих організаційних одиниць. Користувальницький або комп'ютерний об'єкт може належати тільки одному сайту і одному домену в будь-який момент часу, тому вони будуть отримувати тільки об'єкти групової політики, які пов'язані з цим сайтом або доменом.Структура об'єктів

Об'єкти GPO розбиваються на дві окремі частини: шаблон групової політики (GPT) і контейнер групової політики (GPC). Шаблон групової політики відповідає за збереження певних параметрів, створених gpo, і має важливе значення для його успіху. Він зберігає ці налаштування у великій структурі папок і файлів. Щоб налаштування успішно застосовувалися до всіх об'єктів користувача і комп'ютера, GPT повинен бути реплицирован для всіх контролерів домену. Контейнер групової політики — це частина об'єкта групової політики, що зберігається в Active Directory, який знаходиться на кожному контролері домену в домені. GPC відповідає за ведення посилань на клієнтські розширення (CSE), шлях до GPT, шляхи до пакетів установки програмного забезпечення і інші посилальні аспекти об'єкта групової політики. GPC не містить великої кількості інформації, що відноситься до відповідного об'єкта групової політики, але він необхідний для функціональності GPO. Коли політики установки програмного забезпечення налаштовані, GPC допомагає підтримувати посилання, пов'язані з об'єктом групової політики і зберігає інші реляційні посилання і шляху, що зберігаються в атрибутах об'єкта. Знання структури GPC та способу доступу до прихованої інформації, що зберігається в атрибутах, окупиться, коли вам потрібно буде виявити проблему, пов'язану з груповою політикою. У Windows Server 2003 Microsoft випустила рішення для управління груповими політиками як засіб об'єднання даних у вигляді оснащення, відомої як консоль управління груповими політиками (GPMC). GPMC надає інтерфейс управління, орієнтований на GPO, що значно спрощує адміністрування, управління та місцезнаходження об'єктів групової політики. Через GPMC ви можете створювати нові об'єкти групової політики, змінювати і редагувати об'єкти, вирізати/копіювати/вставляти об'єкти групової політики, створювати резервні копії об'єктів і виконувати результуючий набір політик.Оптимізація

По мірі збільшення кількості керованих об'єктів групової політики, впливає на продуктивність машини в мережі. Порада: при зниженні продуктивності обмежте мережеві параметри об'єкта. Час обробки збільшується прямо пропорційно кількості індивідуальних налаштувань. Відносно прості конфігурації, такі як налаштування робочого столу або політики Internet Explorer, можуть зайняти багато часу, в той час як переадресація папок програмного забезпечення, може серйозно навантажити мережу, особливо в пікові періоди. Розділіть користувальницькі об'єкти групової політики, а потім вимкніть невикористовувану частину. Одна з найкращих практик як для підвищення продуктивності, так і для зниження управлінської плутанини полягає у створенні окремих об'єктів для параметрів, які будуть застосовуватися до комп'ютерів і для окремих користувачів.Цікаво по темі

Кошик Active Directory і її включення

Кошик Active Directory — це служба каталогів на товарних знаках Microsoft, яка є невід'ємною частиною архітектури Windows 2000. Як і інші служби

Домен Active Directory - що це простими словами, опис та відгуки

Будь початківець користувач, стикаючись з абревіатурою AD, задається питанням, що таке Active Directory? Розглянемо це у статті.

Як дізнатися вік домену і що це взагалі таке?

Вік домену сайту є одним з основних параметрів, які визначають авторитетність сайту. Інтернет-ресурси з більш старими доменами потрапляють вище в