Засоби і способи захисту інформації

Сучасні способи та засоби захисту інформації існують, щоб мінімізувати ризик витоку, викрадення, зміни інформації або створення підроблених обсягів даних. Необхідність організації розробок в цій галузі пов'язана з ймовірними погрозами державного рівня, соціального, особистісного – в тому числі життя.

Застосовуючи найбільш ефективні апаратні засоби захисту інформації, зацікавлені особи попереджають незаконне втручання. Цим не просто забезпечується інформаційна безпека на рівні ресурсів, баз, систем, але і гарантується економічна успішність, дотримання комерційної таємниці та законів, зобов'язань щодо нерозголошення відомостей. Документовані дані в нашому світі – це об'єкт, до якого застосовні власницькі права, а значить, необхідно забезпечити правовий режим стосовно до нього. Саме це реалізовано через ефективні системи безпеки.

Знати, які існують програмні засоби захисту інформації, потрібно, щоб попередити розголошення держтаємниці, документації, визнаної конфіденційної на базі положень закону, правових документів, що поширюються на фізичних осіб, юридичних осіб нашої держави. Також законами встановлено, що суб'єкти мають ряд прав, пов'язаних з формуванням, виготовленням, використанням інформаційних систем, і вони також повинні забезпечуватися через методи дотримання конфіденційності.

Актуально і сучасно

Останнім часом відомості стали чи не цінніше будь-якого матеріального багатства. Це обумовлює таку високу важливість і програмних апаратних засобів захисту інформації, ефективність і успішність впровадження яких дозволяє попередити можливі ризики і знизити негативні фактори. При цьому можна запобігти зловмисне (або випадковому) спотворення, редагування, форматування, знищення даних. Новітні технології дозволяють попередити створення копій або блокування доступу до інформації.Застосовуючи найбільш ефективні апаратні засоби захисту інформації, зацікавлені особи попереджають незаконне втручання. Цим не просто забезпечується інформаційна безпека на рівні ресурсів, баз, систем, але і гарантується економічна успішність, дотримання комерційної таємниці та законів, зобов'язань щодо нерозголошення відомостей. Документовані дані в нашому світі – це об'єкт, до якого застосовні власницькі права, а значить, необхідно забезпечити правовий режим стосовно до нього. Саме це реалізовано через ефективні системи безпеки.

Права та обов'язки

В загальних рисах – програмісти, детальніше – фахівці по захисту інформації - знають, які існують апаратні засоби захисту інформації, як вони застосовуються, яких цілей дозволяють досягти. До таких необхідно віднести і гарантію прав громадян, забезпечених чинної Конституції, яка декларує особисту таємницю і обов'язковість її дотримання. У нашій країні обов'язково потрібно зберігати персональні дані далеко від чужих очей. Якщо така інформація вписана в використовувану на підприємстві систему, важливо продумати методику її захисту, щоб не зіткнутися з негативними наслідками.Знати, які існують програмні засоби захисту інформації, потрібно, щоб попередити розголошення держтаємниці, документації, визнаної конфіденційної на базі положень закону, правових документів, що поширюються на фізичних осіб, юридичних осіб нашої держави. Також законами встановлено, що суб'єкти мають ряд прав, пов'язаних з формуванням, виготовленням, використанням інформаційних систем, і вони також повинні забезпечуватися через методи дотримання конфіденційності.

Що говорить закон

До способів захисту відносяться законодавчі. Основний фундамент – Конституція нашої держави. Обов'язковими до обліку виступають численні закони федерального рівня, кодекси, які розглядають аспект інформбезпеці. Є і деякі інші акти, окремі пункти і статті яких зачіпають цей питання та регулюють взаємовідносини, які виникають при необхідності забезпечення захисту інформації. Як випливає з діючих правових нормативів, методи і способи захисту інформації повинні застосовуватися для всіх задокументованих офіційних даних, якщо звернення до таких (неправомірне) може стати причиною збитку кому-небудь. В якості суб'єктів, щодо яких оцінюється ризик збитків, виступають не тільки власники, власники даних, але і інші особи, включаючи користувачів.Все по порядку

Розглядаючи, які існують способи захисту інформації, необхідно особливу увагу приділити організаційним. В їх число входять регламенти, контролюючі, як будуть працювати виконавці, яким можлива взаємодія між зацікавленими особами, щоб воно було пов'язано з мінімальними факторами ризику. Враховується база законів, нормативних актів, вимог, дійсних для нашої держави і поточного часу. За допомогою організаційних методів і засобів захисту інформації можна або повністю виключити оволодіння відомостями особами, які не мають на те права, або істотно ускладнити для них це завдання. Захищена таким чином конфіденційна інформаційна база в рівній мірі убережена і від загроз ззовні, і від внутрішніх.Як зробити?

Щоб реалізувати організаційні способи захисту інформації, необхідно налагодити охорону об'єкта, сформувати робочий режим, проводити регулярну профілактичну кадрову, документационную роботу. Подібний підхід дуже важливий при формуванні дійсно надійного комплексу захисних заходів, що запобігають витік, втрату, викрадення інформації. Якщо підійти до процесу відповідально і передбачити всі негативні фактори, можна попередити несанкціоноване користування секретною інформацією, що найчастіше пов'язано навіть не з технікою, а з активністю зловмисників, безвідповідальністю персоналу, недбалістю охоронців. Технічні способи захисту інформації, на жаль, не показують достатньої ефективності проти зазначених аспектів. Щоб гарантувати дотримання конфіденційності, потрібно проводити організаційні заходи, правову роботу, покликану попередити витік відомостей або мінімізувати ризик такої ситуації. Втім, для максимального ефекту все це потрібно поєднувати з впровадженням ефективних технологій, техніки, що забезпечує надійність збереження даних.Люди і підходи

Широко відомі психологічні способи захисту інформації, які передбачають маніпулювання етичними міркуваннями, моральними положеннями, підвалинами громадян, громадськості. При цьому потрібно брати на озброєння саме такі правила, норми, які характерні не просто для співтовариства в цілому, але для конкретного колективу підприємства зокрема. Якщо вдається налагодити дотримання всіх цих обмежень, можна забезпечити безпеку інформації. Психологічні способи захисту інформації передбачають усвідомлення порушення встановлених правил як недотримання базових моральних норм. З одного боку, мова не йде про установлених обов'язковими до дотримання обмеження у форматі законів, але кожна окрема людина буде відчувати себе об'єктом осуду оточуючих. Порушення етики призводить до зниження авторитету, престижу. Усвідомлення цього дозволяє людині утриматися від негативного вчинку, тим самим зберігши авторитет організації в цілому.Секрет повинен бути секретним

Програмні засоби захисту інформації маніпуляція суспільною свідомістю, правилами поведінки, налаштування технічних аспектів – все це призначено для попередження доступу до інформаційної бази якоїсь особи, якщо це суперечить інтересам підприємства, установи, громадянина. Секрет, якщо він повинен дотримуватися таких, необхідно охороняти. Безпека інформації тільки тоді ефективна, коли вона здійснена з додатком зусиль і ресурсів, порівнянних з втратами, якими загрожує розголошення даних. Щоб організувати ефективну обмежувальну політику доступу, слід відповідально підійти до розподілу користувачів на групи, проаналізувати можливість здійснення ними прав, повноважень. Забезпечивши кожному доступ тільки до обмеженого обсягу даних, можна централізовано вирішити проблему вірогідною витоку.Альтернативна трактування

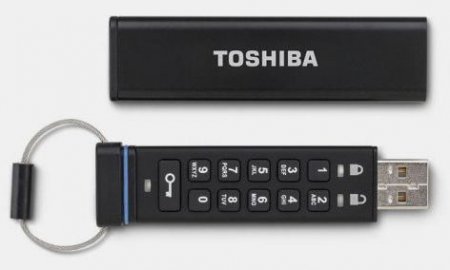

Сучасні методи захисту інформації – це ще і заходи щодо забезпечення збереження існуючих даних. Щоб відомості, які знаходяться на електронних, апаратних носіях, не загубилися, важливо регулярно створювати резервні та архівні копії, використовувати програмні рішення, що попереджають проникнення шпигунських, троянських програм і інших комп'ютерних вірусів. Файли необхідно резервувати, налаштовувати щодо них політику конфіденційності, щоб попередити спотворення через недогляд або з цілями принесення шкоди.Резерв

Під резервуванням прийнято розуміти таку операцію копіювання, коли аналогічний об'єкт формується на машинному носії. Цей блок інформації потрібно регулярно оновлювати, якщо вихідний файл зазнавав змін, оновлення. У нормі резерви провокуються різноманітними обставинами, потрібні з завидною регулярністю. Найчастіше резерви потрібні в ситуації, коли накопичувач даних виявився переповнений, тому нові відомості вписати неможливо, не порушивши цілісність вже існуючої інформації. Під час роботи з технікою завжди є ризик збою, псування, руйнування даних, збережених на дискових просторах. Причин тому може бути багато, і не всі вони пов'язані зі зловмисниками. Певний шкоди завдають вірусні програми, але небезпечні і випадкові помилкові користувальницькі дії. Резервування дозволяє попередити втрату інформації, спровоковану псуванням техніки, умисної умисним активністю якоїсь особи.Як це працює?

Найпростіший варіант резервування – створення копії інформаційного об'єкта або структури файлів, каталожного дерева з усіма внутрішніми елементами на певному інформаційному носії (можна використовувати той же, можна взяти інший предмет). В якості накопичувача можуть виступати диски, магнітні стрічки, карти пам'яті та інші об'єкти. Копія займе тут рівно такий же обсяг місця, як оригінал на первинному носієві. Для реалізації резервування через програмні комплекси передбачені спеціальні команди, в загальному випадку звані «копіювання». У звичних користувачам операційних системах для резервування використовуються можливості буферної пам'яті, хоча у ряді випадків процес технічно може реалізовуватися за іншими методологіями. Резервування – обов'язковий етап перенесення даних між машинами, якщо вони не пов'язані мережею.Архіви

При формуванні такого інформаційного об'єкта вихідні відомості допомогою спеціалізованого алгоритму стискуються, щоб займати менше місця носія. Архівування передбачає формування одного файлу, всередині якого є один або кілька структур. При необхідності можна отримати заархивированное у вихідній формі. Новий інформаційний об'єкт за розміром відрізняється від вихідного в 2-10 разів в меншу сторону. Ступінь стиснення безпосередньо визначається алгоритмами, використаними для цього процесу. Грає роль, безумовно, тип інформації, що піддавався обробці. Найбільш ефективним буде архівування тексту, інформаційної бази, а ось двійкові файли практично не змінюються. Упаковка файлу – архівування, розпакування – зворотний процес.Технічні моменти

Класичний файл архіву включає заголовок, з якого видно, що знаходиться всередині. Спеціалізовані програми здатні формувати архів з кількох томів. Такі можливості були особливо актуальні в минулому, коли перенесення інформації здійснювався через накопичувачі малої потужності (магнітні диски), і для копіювання навіть маленького файла його потрібно було ділити на частини через архівування томами. Звичайно, в наші дні ця технологія також поширена, але не настільки часто використовується звичайними користувачами – частіше вона актуальна для розробників, що змушені взаємодіяти з дуже великими файлами. Архівування передбачає роботу зі спеціалізованими програмними комплексами. Велика їх частина за своїми функціями, можливостями близька, але використовуються різні алгоритми стиснення, отже, відрізняється ефективність процесу. Можна знайти таку програму, яка б працювала швидше інших, стискала б краще конкурентів, зберігала інформацію без найменшої ймовірності помилки. Програма відповідає за приміщення, вилучення файлу з архівного документа, що показує зміст, переміщує документацію між архівами, дозволяє працювати з каталогами та контролювати цілісність збережених відомостей. Багато сучасні комплекси включають функції відновлення даних, пошкоджених в силу програмної помилки. Для забезпечення конфіденційності призначається парольна фраза. Тільки знає її користувач зможе отримати доступ до внутрішнього вмісту.Цікаво по темі

Інформаційно-аналітична система і її створення

Інформаційні технології в наші дні особливо стрімко розвиваються. Це дозволяє удосконалити процедури управління і, тим самим, підвищити якість